|

|

|

Autor

|

Wiadomość |

NoGooD

Dołączył: 01 Lis 2012

Posty: 3

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 16:10, 03 Lis '12

Temat postu: Inwigilacja społeczeństwa Wysłany: 16:10, 03 Lis '12

Temat postu: Inwigilacja społeczeństwa |

|

|

Dziś na onecie trafiłem na artykuł o projekcie INDEST. http://wiadomosci.onet.pl/tylko-w-onecie.....omosc.html Inwigilacja na nowym poziomie. Rzekomy projekt musi mieć jakieś założenia odbiorcy docelowego, inaczej nikt nie dostałby środków na badania. Kto jest tym odbiorcą?

No, cóż. Projekt INDEST nie jest wcale nowością. Na świecie działają firmy i agencje rządowe (podejrzewam że te firmy są albo finansowane przez te agencje albo wręcz przez nie zakładane), które robią to przynajmniej od dziesięciu lat. Można o tym przeczytać na stronie wikileaks

http://wikileaks.org/the-spyfiles.html

Jak wiadomo najlepszą bronią w każdej wojnie jest informacja - bez informacji nie ma zwycięstwa, nawet starożytni o tym wiedzieli. A to jest wojna przeciw społeczeństwu...

|

|

|

Powrót do góry

|

|

|

jarondo

Dołączył: 30 Wrz 2006

Posty: 1666

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 16:32, 03 Lis '12

Temat postu: Wysłany: 16:32, 03 Lis '12

Temat postu: |

|

|

|

|

|

Powrót do góry

|

|

|

nanook

Dołączył: 07 Sty 2009

Posty: 229

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 17:00, 03 Gru '12

Temat postu: Wysłany: 17:00, 03 Gru '12

Temat postu: |

|

|

Odgrzeję temat, bo trafiłem na dośc ciekawy film pokazujący nowe możliwości inwigilacji i gromadzenia danych o ludziach:

Science of Surveillance

http://topdocumentaryfilms.com/science-surveillance/

Film został zrobiony przez National Geographic, więc prosze się nie zrażać propagandowym wydźwiękiem. Oglądanie go to jak czytanie Wyborczej, trzeba założyć filtr i wyławiać między wierszami tylko interesujące fakty, bez ideologicznej otoczki. Mimo wszystko warto obejrzeć, bo pokazują w nim rozwój nowoczesnych kamer i systemow rozpoznawania twarzy, systemy identyfikacji po siatkówce oka, rentgenowskie skanery (o których w filmie powiedziano że emitują "wysokoenergetyczne światło" - oczywiście całkiem nieszkodliwe), śledzenie GPS, oraz czipy wszczepiane w ciało. Straszna prawa. Jedyne kontrowersje jakie autorzy tego "dzieła" podają, dotyczą pogwałcenia prywatności gościa na randce. A skaner siatkówki oka złapał poszukiwanego, oczywiście z Iranu ;-) Ordynarna propaganda ale warto obejrzeć jak działają te gadżety.

Film tylko po angielsku, nie udało mi się znaleźć polskiej wersji.

|

|

|

Powrót do góry

|

|

|

AQuatro

Dołączył: 24 Gru 2007

Posty: 3285

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 22:44, 11 Sty '14

Temat postu: Wysłany: 22:44, 11 Sty '14

Temat postu: |

|

|

Czasami jest tak, że wiadomo jakie dana grupa ludzi ma poglądy, ale nie wiadomo kim są. Wtedy trzeba ich po prostu spisać z dowodu osobistego.

Tak się stało w Białymstoku. Grupa studentów po prostu wyszła z wykładu.

Po wyjściu wszyscy zostali wylegitymowani przez Policję.

http://www.youtube.com/watch?v=vLSEwF00uH8

_________________ Zobacz też tutaj

|

|

|

Powrót do góry

|

|

|

ElComendante

Dołączył: 01 Mar 2011

Posty: 2837

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 16:14, 07 Lip '14

Temat postu: Wysłany: 16:14, 07 Lip '14

Temat postu: |

|

|

http://technologie.gazeta.pl/internet/1,.....xSlotI3img

"Pasażerowie lecący do USA mogą mieć nieprzyjemności, jeśli ich sprzęt elektroniczny jest rozładowany. To skutek nowej zasady "nie włącza się - nie leci". Jeszcze nigdy pilnowanie stanu baterii nie było takie ważne.

Jeśli w najbliższym czasie lecicie do USA, to przygotujcie się na dodatkowe niedogodności. Już niedługo sprzęt elektroniczny, którego nie da się włączyć zostanie zatrzymany przez ochronę lotniska. Oprócz tego jego właściciel będzie poddany rewizji osobistej i innym, dodatkowym procedurom sprawdzającym.

Sekretarz bezpieczeństwa Stanów Zjednoczonych Jeh Johnson nakazał Federalnej Administracji Bezpieczeństwa Transportu (ang. Transportation Security Administration, TSA) zaostrzenie wymogów bezpieczeństwa na wybranych lotniskach obsługujących bezpośrednie połączenia z USA. Jednym z podjętych kroków jest nakaz włączania wszystkich urządzeń elektronicznych, by udowodnić, że nie są wypełnione materiałami wybuchowymi. Co prawda bezpieczeństwem na lotniskach zajmują się lokalne służby, ale to TSA decyduje o podejmowanych przez ochronę krokach.

Do tej pory elektronika była sprawdzana w ten sposób wyrywkowo, teraz ta procedura ma objąć wszystkich pasażerów podróżujących do Stanów Zjednoczonych z lotnisk znajdujących się na liście TSA. Departament bezpieczeństwa wewnętrznego odmówił jednak podania konkretnych miast, wiadomo tylko, że chodzi o lotniska z Europy i Bliskiego Wschodu.

Powodem tych zmian są doniesienia na temat członków Al-Kaidy z Jemenu i Syrii próbujących stworzyć przenośną bombę, która będzie niewykrywalna podczas zwykłego prześwietlenia w lotniskowym skanerze. Na razie nie ma żadnych informacji na temat planowanego zamachu, nie wiadomo nawet, czy taka bomba w ogóle istnieje. Jednak jak powiedział w niedzielę Jeh Johnson:

Naszym zadaniem jest przewidzieć następny atak, a nie tylko reagować na to, co już się wydarzyło. Dlatego ciągle analizujemy sytuację na świecie i stąd wiemy, że nadal USA są zagrożone atakiem terrorystycznym.

Na koniec wywiadu dodał:

Wierzę, że podjęliśmy adekwatne kroki w odniesieniu do obecnej sytuacji i nie będą one zbyt uciążliwe dla podróżnych.

Tak czy inaczej, lepiej mieć w urządzeniach naładowaną baterię lub przynajmniej trzymać ładowarkę w bagażu podręcznym. W przeciwnym wypadku jest to chyba najbardziej niefortunny sposób, w jaki można stracić smartfon, tablet lub laptop."

Włączenie urządzenia elektronicznego ma im potwierdzić, że nie ma w nim materiałów wybuchowych

|

|

|

Powrót do góry

|

|

|

ElComendante

Dołączył: 01 Mar 2011

Posty: 2837

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 20:19, 08 Maj '15

Temat postu: Wysłany: 20:19, 08 Maj '15

Temat postu: |

|

|

http://panoptykon.org/wiadomosc/slowacki.....enia-sluzb

" W minionym tygodniu słowacki sąd konstytucyjny stwierdził, że udostępnianie policji i służbom danych telekomunikacyjnych (np. billingów) narusza konstytucję i europejską Konwencję o ochronie praw człowieka. To ostateczny cios, jaki spadł na ten kontrowersyjny sposób walki z przestępczością u naszych południowych sąsiadów. Słowackie służby nie miały dostępu do danych telekomunikacyjnych już od kwietnia ubiegłego roku, kiedy to sąd konstytucyjny wydał wstępne orzeczenie zawieszające obowiązywanie zakwestionowanych przepisów. Słowacja dołączyła do powiększającego się grona państw, w których sądy odebrały służbom dostęp do informacji na temat wszystkich obywateli: wcześniej doszło do tego m.in. w Austrii i Rumunii.

W Polsce sytuacja jest niestety gorsza. Trybunał Konstytucyjny, który badał przepisy uprawniające policję i inne służby do sięgania po dane, za niedopuszczalne uznał jedynie udostępnianie służbom danych bez jakiejkolwiek zewnętrznej kontroli. Jego wyrok wejdzie w życie w lutym przyszłego roku. Do tego czasu nasze dane wciąż są dostępne dla służb. Niemniej wygląda na to, że zarówno w Polsce, na Słowacji, jak i w całej UE (np. w Niemczech) nadchodzą zmiany: oby ich kierunek, zwiększający ochronę praw obywateli UE, nie uległ zmianie."

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 16:01, 03 Mar '16

Temat postu: Wysłany: 16:01, 03 Mar '16

Temat postu: |

|

|

| Cytat: | Londyn. To jest dopiero inwigilacja! 02.03.2016

Podsłuchiwanie rozmów, wykorzystywanie prywatnych telefonów do śledzenia Brytyjczyków, czytanie sms-ów i e-maili – to jeszcze w tym roku stanie się nad Tamizą standardem. Uprawnienia brytyjskich służb specjalnych idą najdalej na świecie. Nawet po zmianach krytykowanego przez wszystkich nowego prawa w tym zakresie, które wprowadził rząd Davida Camerona.

– Zmodyfikowaliśmy nowe prawo – oświadcza Theresa May, minister spraw wewnętrznych Wielkiej Brytanii. – Braliśmy pod uwagę głosy krytyczne. Ale teraz, po zmianie, liczymy na to, że nasze prawo wejdzie w życie jeszcze w tym roku.

Rząd przedłożył właśnie swój poprawiony projekt Izbie Gmin i Izbie Lordów. Nowa ustawa to pierwsza od 15 lat próba zrewidowania i uporządkowania przepisów regulujących nadzór nad komunikacją elektroniczną.

Wstępna wersja dokumentu została skrytykowana zarówno przez parlamentarzystów, jak i organizacje broniące wolności słowa i prawa do prywatności. Przeciwko były także – co rzadkie – wielkie koncerny informatyczne: Google, Yahoo, Twitter, Facebook, Microsoft. Te ostatnie wyjaśniały, że przepisy, które chce wprowadzić brytyjski rząd, mogą np. utrudniać kodowanie informacji wymagane do wszelkich transakcji on-line.

Rząd Davida Camerona stara się przeforsować projekt ustawy w trudnej dla siebie atmosferze, która jest pochodną społecznej debaty, jaką w Wielkiej Brytanii wywołało ujawnienie przez Edwarda Snowdena programu inwigilacji elektronicznej prowadzonej przez brytyjskie i amerykańskie służby specjalne. I nie chodzi wyłącznie o podsłuch i podglądanie obywateli – wszystkich, zwykle bez konieczności pytania sądów i prokuratorów o zgodę, ale także o system identyfikacji twarzy współpracujący z kamerami telewizji przemysłowej we wszystkich instytucjach, na ulicach, czy w środkach transportu publicznego. Oraz o system rozpoznający nastrój przechodnia, czy pasażera, dzięki czemu służby mogą szybciej odkryć, czy ktoś nie planuje właśnie zamachu i interweniować profilaktycznie.

Krytycy projektu, jak organizacje broniące prawa do prywatności, wskazują, że pozwala on na masowe przechwytywanie wiadomości i danych.

– To oczywiste, że jest to zagrożenie dla naszego prawa do zachowania tajemnicy – grzmi szef Privacy International Gus Hosein.

Reagując na takie zarzuty, minister May zapewnia, że rząd nie zabiega o “nadzwyczajne uprawnienia” do nadzoru elektronicznego, a nowa ustawa wprowadzi surowsze wymogi dotyczące prawa dostępu służb bezpieczeństwa do wymiany informacji on-line. Do tej pory zgodę na to wydawało ministerstwo spraw wewnętrznych, a wedle nowych przepisów będzie wymagane jeszcze zezwolenie sądu. Choć nie zawsze.

Premier David Cameron zapowiedział już rok temu, że w ramach walki z terroryzmem zwiększy kompetencje służb specjalnych do podsłuchiwania rozmów telefonicznych i komunikacji internetowej. Obiecał też ustawę legalizującą monitorowanie przez służby specjalne aktywności w sieci i komunikacji elektronicznej osób podejrzewanych o działalność terrorystyczną. Niektórzy eksperci twierdzą jednak, że nawet mechanizmy inwigilacyjne amerykańskiej Agencji Bezpieczeństwa Narodowego (NSA) już nie dorównują brytyjskim.

Tags: CCTV, David Cameron, dostęp do e-maili, e-mail, facebook, google, inwigilacja, microsoft, news, parlament brytyjski, permanetna inwigilacja, podsłuchiwanie komórek, podsłuchiwanie rozmów, rząd camerona, sad, sądy, służby amerykańskie, służby specjalne, snowden, telewizja przemysłowa, Twitter, uk, uprawnienia służb specjalnych, ustawa inwigilacyjna, większe uprawnienia dla służb, Wielka Brytania, wojna z terroryzmem, Yahoo

Pawel Pietkun |

http://3obieg.pl/londyn-to-jest-dopiero-inwigilacja

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 14:49, 07 Kwi '16

Temat postu: Wysłany: 14:49, 07 Kwi '16

Temat postu: |

|

|

| Cytat: | Geotagowanie narzędziem organów ścigania i sił bezpieczeństwa 27 Marca 2016 Cyberdefence24

Joaquín "El Chapo" Guzmán. Fot. Chigago Crime Commission Joaquín "El Chapo" Guzmán. Fot. Chigago Crime Commission

Lekceważenie geotagowania ułatwiło meksykańskim władzom namierzenie kokainowego barona. Pozwoliło też Ukraińcom zebrać dowody udziału sił zbrojnych Rosji w konflikcie w Donbasie. Istnieją jednak proste sposoby, by wprowadzić w błąd cybertropicieli, którzy śledzą swe cele na portalach społecznościowych.

W procesie zbierania i przetwarzania informacji znaczenie ma nie tylko informacja sama w sobie, ale również autorstwo, miejsce i czas jej powstania, czyli tzw. metadane. Istotnej wartości tego typu informacji dowodzi prowadzona niedawno w kraju debata na temat ustawy o danych telekomunikacyjnych. Wraz z postępem technologicznym stało się możliwe nie tylko przechwytywanie obrazów i słów, ale również metadanych, które współczesne urządzenia rejestrujące zapisują automatycznie w tworzonych przez siebie mediach. Proces ten zwany w przypadku danych geograficznych geotagowaniem, stał się narzędziem wojny i wywiadu, zarówno w konfliktach wewnętrznych, jak i międzynarodowych. Przykłady zastosowania sięgają od wojen narkotykowych w Meksyku poprzez konflikty na Bliskim Wschodzie aż po Ukrainę.

Geotagowanie (ang. geotagging), chociaż brzmi dość niecodziennie w języku polskim oznacza po prostu proces dodawania metadanych geograficznych (współrzędnych) do różnego rodzaju mediów takich jak fotografia, video czy SMS. W tym procesie wykorzystywany jest Global Positioning System (GPS) zamontowany w urządzeniu rejestrującym. Dzięki połączeniu aparatu (kamery) oraz systemu nawigacji w jednym urządzeniu możliwe jest tworzenie map, tras podróży, a także ustalanie pozycji geograficznej osoby, która dokonała rejestracji obrazu. Z tych możliwości technologicznych korzystają różnego rodzaju serwisy i usługi internetowe takie jak Foursquare, Instagram, Twitter, Facebook czy Flickr. Ich popularność we współczesnych społeczeństwach generuje zarówno szanse, jak i zagrożenia dla bezpieczeństwa, są one bowiem wykorzystywane zarówno przez instytucje państwowe, jak i podmioty godzące w porządek prawny

Chociaż technika ta rozwinęła się względnie niedawno, to dowody jej stosowania sięgają pierwszego dziesięciolecia XXI w. Prawie dekadę temu, w 2007 r., do jednej z baz w Iraku przybyła jednostka śmigłowców AH-64 Apache. Niektórzy żołnierze zrobili sobie z nimi zdjęcia i umieścili je w Internecie, co doprowadziło do ataku moździerzowego rebeliantów i zniszczenia czterech z nich. Inny przykład to konflikt palestyńsko–izraelski. W briefingu z listopada 2012 r. armia izraelska zwróciła się z prośbą do obywateli, aby nie zamieszczali w serwisach społecznościowych zdjęć przedstawiających efekty ataków rakietowych Hamasu. W owym czasie systemy naprowadzania broni rakietowej terrorystów miały niską skuteczność, zatem opublikowane zdjęcia stanowić mogły niemałą pomoc. Dodatkowym zagrożeniem było ujawnianie stronie przeciwnej skutków ataków w czasie niemalże rzeczywistym.

Geotagowanie jest również wykorzystywane w wojnie z Daesh. W 2014 r. zachodni dżihadysta, pochodzący z Nowej Zelandii, Mark John Taylor opublikował serię wiadomości na Twitterze pozwalających prześledzić jego drogę bojową w Syrii, a nawet namierzyć konkretny budynek w Al Tabqah, w którym czasowo zamieszkiwał. Inny przypadek to Kanadyjka, ukrywająca się pod pseudonimem „L.A.”, której konto na Twitterze wskazywało na logowanie zarówno na terenie Ameryki Północnej, jak i w rejonie walk. Co ciekawe, w odróżnieniu od tradycyjnej roli kobiety w radykalnym islamie, podróżowała ona nader intensywnie po terenach terrorystów. Geotagowanie pozwoliło ustalić, że w trakcie pobytu w Aleppo przebywała na terenach zajętych przez YPG i siły rządowe, co wskazuje na wykonywanie przez nią działań o charakterze wywiadowczym.

Serwis Instagram staje się skutecznym narzędziem wykrywania i śledzenia działalności przestępczej, bowiem w USA liczba osób namierzonych i aresztowanych przy jego pomocy idzie w setki.

Maciej Hacaga, zespół Młodych Naukowców przy Komitecie Prognoz PAN

W przypadku konfliktu rosyjsko-ukraińskiego zastosowanie geotagowania przez żołnierzy rosyjskich są jednym z elementów dowodzących ich udziału w agresji. Pierwszy to zdjęcia Antona Tumanowa z 18 brygady zmotoryzowanej, zamieszczone na portalu Vkontakte w sierpniu 2014. Koordynaty pierwszej fotografii wskazują na treningowy obóz przygraniczny, drugą wykonano już w Śnieżnym, na terytorium Ukrainy ledwie 2 dni przed śmiercią żołnierza w ostrzale artyleryjskim. Kolejny to Bato Dambajew, żołnierz 37 brygady piechoty zmotoryzowanej, który także opublikował zdjęcia zarówno z przygranicznego obozu treningowego, jak i z terenu walk – w tym wypadku była to bitwa o Debalcewe. Podobnie, Aleksander Sotkin, specjalista technologii komunikacyjnych dodał dwa zdjęcia w serwisie instagram, wskazujące na jego pobyt na wschodniej Ukrainie w lipcu 2014. Z jego osobą wiążą się dodatkowe kontrowersje. Sotkin zamieścił również w serwisie społecznościowym swoje zdjęcie w systemie Buk, jako, że osoby o takim przeszkoleniu są niezbędne do obsługi tego typu platform bojowych. Właśnie z takiego systemu wystrzelono pocisk, który strącił samolot MH-17 powodując śmierć 293 cywili w czasie, gdy Sotkin przebywał na Ukrainie. Wreszcie, warto zwrócić uwagę na przypadek Stanisława Tarasowa, którego zdjęcie na portalu społecznościowym co prawda nie zawierało koordynatów wskazujących na pobyt na terenie ościennej Ukrainy, ale dowodziło obecności sił rosyjskich w bezpośrednim sąsiedztwie jej granicy, w obozie w Pawłowce, skąd dokonywano ostrzału terytorium sąsiada.

Tym niemniej, nie jest to technika bezbłędna i wiąże się z nią co najmniej kilka kontrowersji. Po pierwsze, brakuje pewności, czy urządzenia rejestrujące zawsze mają włączony GPS, który zapewnia podanie dokładnej pozycji. Jeśli GPS jest wyłączony, lokalizacja odbywa się na podstawie nadajników telefonii komórkowej, których dokładność zależy od gęstości rozmieszczenia. Na wschodniej Ukrainie czy w Syrii nie należy ona do najwyższych. W związku z tym współrzędne zdjęć , określone tym sposobem, posiadają duży margines błędu. Po drugie, urządzenie rejestrujące może zostać wprowadzone w błąd przez specjalnie przygotowane programy. Przykładowo aplikacja LocationFaker – dostępna zarówno w wersji dla Androida, jak i iOS - pozwala na ustawienie dowolnej lokalizacji w telefonie, niezależnie od faktycznego położenia użytkownika urządzenia. Wreszcie, po trzecie, zdjęcie może być wykonane w danym miejscu i czasie, ale przez inną niż podejrzewana osobę. Celem w tym wypadku jest wprowadzenie odbiorców w błąd co do tożsamości rejestrującego obraz.

Wykorzystanie przez meksykańskich handlarzy narkotyków technologii komunikacyjnych zdaje się wskazywać na trzecią z wyżej wymienionych sytuacji. Na początku 2016 r. ostatecznie schwytano Joaquína "El Chapo" Guzmána, lidera kartelu Sinaloa, uważanego za najpotężniejszego barona narkotykowego w Meksyku i jednego z najgroźniejszych przestępców na świecie. O ile on sam cyfrowymi technologiami posługiwał się z zachowaniem zasad bezpieczeństwa, o tyle tego samego nie można powiedzieć o jego najbliższych współpracownikach i rodzinie. Jesienią 2015 r., kiedy meksykańskie władze federalne prowadziły poszukiwania narkotykowego bossa, na koncie twitterowym rzekomo należącym do jego syna pojawiło się zdjęcie dwóch osób. Jedną był Guzmán junior, a drugą przypuszczalnie jego ojciec, którego twarz została przesłonięta elementem graficznym. Uważni obserwatorzy spostrzegli, że fotografia było otagowana lokalizacją Costa Rica. Mimo, iż nie rozstrzygnięto, czy chodziło o miasto o tej nazwie w meksykańskim stanie Sinaloa, mateczniku kartelu Guzmána, czy też o państwo Kostaryka, otagowanie zdjęcia wywołało poważne zamieszanie. Po kilku dniach na koncie drugiego syna „El Chapo” pojawiło się zdjęcie bez anonimizujących elementów, umożliwiające rozpoznanie twarzy. Tymczasem przedstawiciele władz publicznie wątpili w zgodność rejestracji zdjęcia z otagowaniem.

Warto przy tym zauważyć, że już we wcześniejszych latach nieuważne geotagowanie przyczyniło się do sukcesów w walce z narkotykowym biznesem. Przestępcy z USA, którzy dodawali do swych profili zdjęcia narkotyków, nie byli świadomi, że zawarte w nich metadane muszą spowodować szybką reakcję organów ścigania. Tak było w przypadku Tyrella Jonesa z Minneapolis, który w 2014 r. nieopatrznie „pochwalił” się na Instagramie posiadanymi substancjami, nie wyłączając wcześniej opcji śledzenia w telefonie. Serwis Instagram staje się skutecznym narzędziem wykrywania i śledzenia działalności przestępczej, bowiem w USA liczba osób namierzonych i aresztowanych przy jego pomocy idzie w setki.

Geotagowanie stało się narzędziem wojny i wywiadu, zarówno w konfliktach wewnętrznych, jak i międzynarodowych. Przykłady zastosowania sięgają od wojen narkotykowych w Meksyku poprzez konflikty na Bliskim Wschodzie aż po Ukrainę.

Maciej Hacaga, zespół Młodych Naukowców przy Komitecie Prognoz PAN

Jak widać geotagowanie jest skutecznym sposobem śledzenia osób, zdarzeń i procesów. Trzeba jednakże zauważyć, że samo zdjęcie czy inne medium ze współrzędnymi geograficznymi zagrożenia nie stanowi. Dopiero jego opublikowanie w jednym z ogólnodostępnych serwisów społecznościowych stwarza możliwość wykorzystania tych danych przez inne osoby. Nie po raz pierwszy okazuje się, że to słabości człowieka, a nie technologia stanowią zagrożenie. Potrzeba internetowej autokreacji pcha bowiem ludzi do dzielenia się swymi mediami. Bardzo dobrze widać to na przykładzie profili synów „El Chapo” - liczba osób obserwujących ich aktywność internetową sięga setek tysięcy osób. Ta potrzeba pokazania się stanowi dla instytucji odpowiedzialnych za porządek publiczny zarówno szansę, jak i zagrożenie. Pozwala śledzić i wyłapywać tych, którzy mu zagrażają. Tym niemniej funkcjonariusze są tylko ludźmi i sami podlegają takim samym instynktom i słabościom jak ci, których ścigają. Wyzwaniem zatem pozostaje podnoszenie wrażliwości na zagrożenia wynikające z geotagowania w instytucjach bezpieczeństwa, przy jednoczesnym skutecznym wykorzystaniu ich do eliminacji zagrożeń. Andy Warhol powiedział, że „w przyszłości każdy będzie sławny przez 15 minut” - w czasach dzisiejszych realizacja tego pragnienia w Sieci niesie za sobą wiele rodzajów ryzyka, ze śmiercią włącznie.

Maciej Hacaga jest członkiem Zespołu Młodych Naukowców przy Komitecie Prognoz PAN „Polska 2000 Plus”. Absolwent London School of Economics i Uniwersytetu Wiedeńskiego w ramach programu Erasmus Mundus Global Stiudies, a także Instytutu Stosunków Międzynarodowych Uniwersytetu Warszawskiego. |

http://www.cyberdefence24.pl/335275,geot.....ieczenstwa

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 40000 sat

Podarowałeś sat

|

Wysłany: 15:01, 07 Kwi '16

Temat postu: Wysłany: 15:01, 07 Kwi '16

Temat postu: |

|

|

| Cytat: | Jak często w 2015 r. służby sięgały po billingi i dane internetowe? 23 Marca 2016 Cyberdefence24

grafika Panoptykon grafika Panoptykon

Fundacja Panoptykon przedstawiła zestawienie, jak często policja i inne służby sięgały po billingi obywateli i informacje o naszej lokalizacji w 2015 r. Według prawników Panoptykonu główny problem pozostaje bez zmian – brak realnej kontroli nad działaniami służb.

W 2015 r. policja i inne służby sięgały po billingi i inne dane telekomunikacyjne 1 981 272 razy. To wyraźny spadek względem rekordowego 2014 r. (2 351 014 zapytań). Spadek jest szczególnie widoczny w przypadku aktywności policji, która skierowała do operatorów telekomunikacyjnych niemal 400 tys. mniej zapytań, niż rok wcześniej.

Jak co roku, spośród danych telekomunikacyjnych największym zainteresowaniem (niemal 50 proc.wszystkich zapytań) cieszyły się billingi, na podstawie których można zrekonstruować sieć kontaktów i znajomości każdego z nas. Co trzecie pytanie dotyczyło tzw. danych abonenckich, a więc informacji o tym, kto jest użytkownikiem konkretnego numeru.

Liczba zapytań o dane telekomunikacyjne i internetowe nie rozwiewa niejasności wokół inwigilacji prowadzonej przez służby. Podczas gdy spadła liczba zapytań o dane telekomunikacyjne, wielokrotnie wzrosła liczba zapytań o informacje na temat aktywności w sieci – tzw. dane internetowe. Z informacji, które udało nam się uzyskać, wynika, że policja w 2014 r. spytała o te dane niecałe 50 tys. razy, a w 2015 – aż 214 tys. razy. A statystyki te dotyczą okresu sprzed wejścia w życie nowelizacji ustawy o policji, która ułatwiła służbom dostęp do danych internetowych.

- Możemy tylko zgadywać, jakie są przyczyny, dla których w ubiegłym roku zainteresowanie policji i innych służb danymi telekomunikacyjnymi było nieco mniejsze, za to istotnie (w przypadku policji prawie czterokrotnie) zwiększyła się liczba zapytań o dane internetowe. Być może chodzi o to, że wszyscy intensywniej korzystamy z Internetu. A więc to źródło staje się atrakcyjniejsze również dla śledczych - komentuje Wojciech Klicki z Fundacji Panoptykon.

Fundacja zauważa, że ustawa „inwigilacyjna” wprowadziła również nowy model sprawozdawczości. Służby będą składały sprawozdania do sądów, sądy do ministra sprawiedliwości, a ten do parlamentu. Analiza przepisów wskazuje jednak, że zakres przekazywanych informacji z każdym ogniwem tego łańcucha będzie się zmniejszać. Przykład: sądy będą informować ministra o wynikach prowadzonej przez siebie kontroli sięgania po dane, jednak ta informacja nie trafi już do Parlamentu. Według Panoptykonu nieprzejrzystość statystyk sięgania po dane obywateli się nie zmieni.

|

http://www.cyberdefence24.pl/331452,jak-.....nternetowe

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 16:11, 12 Kwi '16

Temat postu: Wysłany: 16:11, 12 Kwi '16

Temat postu: |

|

|

| Cytat: | CIA chce zdobyć unikalną technologię pobierania ludzkiego DNA REUTERS/ Larry Downing 10.04.2016

Firma venture służby wywiadowczej (CIA) Stanów Zjednoczonych In-Q-Tel inwestuje w opracowanie linii kosmetycznej do pielęgnacji skóry, informuje internetowe pismo Intercept.

Nieoczekiwane zainteresowanie CIA - nie bez przyczyny — przyciągnęła marka handlowa kampanii Skincential Sciences Clearista, który produkuje wytwory kosmetyczne oczyszczające i „odmładzające” skórę. Skincential Sciences stworzyła technologię, która bezboleśnie usuwa cienką warstwę skóry twarzy. W tym procesie zbierają się unikalne markery biologiczne, które mogą zostać wykorzystane m.in. do pobrania DNA, głosi artykuł.

W ten sposób CIA może otrzymać dostęp do najnowszych technologii zbioru danych o biochemii ludzi. Amerykański resort wywiadowczy już zgłosił swoje zainteresowanie wyodrębnieniem ludzkiego DNA przy pomocy metody opracowanej przez Skincential Sciences, powiedział szef kompanii Russ Lebowitz.

In-Q-Tel została stworzona w 1999 roku przez George’a Teneta, który w tym czasie zajmował stanowisko szefa CIA. Kompania śledzi najnowsze opracowania w świecie technologii, które mogłyby zostać wykorzystane w pracy amerykańskich służb specjalnych, przypomina Intercept. https://theintercept.com/2016/04/08/cia-skincare-startup/ |

http://pl.sputniknews.com/swiat/20160410/2511466/CIA-DNA-wywiad.html

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 40000 sat

Podarowałeś sat

|

Wysłany: 00:24, 28 Kwi '16

Temat postu: Wysłany: 00:24, 28 Kwi '16

Temat postu: |

|

|

| Cytat: | Telefony na kartę mogą zostać wyłączone pod koniec roku. To konsekwencje ustawy antyterrorystycznej 22 kwietnia 2016

Pod koniec roku mogą zamilknąć wszystkie telefony na karty pre-paid. Zostaną wyłączone, o ile osoby, które z nich korzystają, nie podadzą operatorom swoich danych osobowych. Taka będzie konsekwencja ustawy antyterrorystycznej - ustalił reporter RMF FM Mariusz Piekarski.

Chodzi o nawet 29 mln telefonów - bo tyle aktywnych kart pre-paid mają teraz najwięksi operatorzy telekomunikacyjni.

Zgodnie z planowanymi przepisami, karty pre-paid mają być rejestrowane. Będą sprzedawane wyłącznie po podaniu przez kupującego swoich danych.

Okazuje się jednak, że obowiązek rejestracji będzie dotyczył także osób, które już mają telefony na kartę. Każdy posiadacz takiej karty będzie musiał zgłosić się do operatora i podać swoje dane. Jeśli tego nie zrobi - ustawa zobowiązuje operatorów komórkowych do wyłączenia takich telefonów i zaprzestania świadczenia usług telekomunikacyjnych.

Stanie się to pół roku po wejściu w życie ustawy antyterrorystycznej - a ta ma obowiązywać od 1 czerwca.

Operatorzy zaniepokojeni nowymi przepisami

Według ekspertów i operatorów telekomunikacyjnych przepisy są niespójne i nieprecyzyjne. Jest bardzo wiele znaków zapytania - podkreślają. Nie kryją, że są zaniepokojeni nowym prawem.

Branża jest przede wszystkim przerażona skalą operacji. Kilka milionów osób będzie musiało odwiedzić punkty obsługi klientów, by przypisać swoje dane do karty SIM. Karty pre-paid można kupić w sklepach, kioskach, na stacji benzynowej. Rejestrować będzie je trzeba w punkcie u operatora.

To może oznaczać paraliż obsługi klientów – usłyszał reporter RMF FM w jednym z punktów sprzedaży telefonów. W Hiszpanii, gdzie trzeba rejestrować przedpłacone katy SIM, taka czynność trwa około 20 min. A my mamy 7 mln kart pre-paid - mówi anonimowo pracownik jednego z operatorów komórkowych. Oczywiście nie wszyscy przyjdą.

Po drugie, nie wiadomo kto ma uprzedzać klienta, że telefon bez rejestracji zostanie wyłączony. Operatorzy boją się lawiny reklamacji.

Kolejna wątpliwość dotyczy środków na karcie. Zastanawiają się, co się stanie z pieniędzmi, które będą na koncie w chwili, gdy operator będzie zmuszony wyłączyć kartę. Przepadną? Dlaczego mamy je zwrócić, skoro chcemy świadczyć te usługi - pytają operatorzy. Przyznają, że spora grupa osób korzystających z pre-peidów zrezygnuje z tej formy komunikacji, bo to często drugi, trzeci telefon w rodzinie. np. kupowany dzieciom lub osobom starszym.

Izba telekomunikacyjna zrzeszająca operatorów komórkowych czeka na konsultacje w sprawie tych przepisów.

(mpw)

|

http://www.rmf24.pl/fakty/news-telefony-.....Id,2190077

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 06:05, 28 Kwi '16

Temat postu: Wysłany: 06:05, 28 Kwi '16

Temat postu: |

|

|

|

Na razie to nikt nic nie wie. Zarejestrować na lewe nazwisko kartę to żaden problem. Jeśli będą żądać dowodu to gorzej.

|

|

|

Powrót do góry

|

|

|

de93ial

Dołączył: 17 Lip 2013

Posty: 3379

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 16:05, 28 Kwi '16

Temat postu: Wysłany: 16:05, 28 Kwi '16

Temat postu: |

|

|

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 18:54, 28 Kwi '16

Temat postu: Wysłany: 18:54, 28 Kwi '16

Temat postu: |

|

|

|

A skąd to wiadomo? Przykładowo pre-paidy bankowe dało się rejestrować bez dowodu. No tylko, że je zlikwidowali...

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 18:50, 23 Lip '16

Temat postu: Wysłany: 18:50, 23 Lip '16

Temat postu: |

|

|

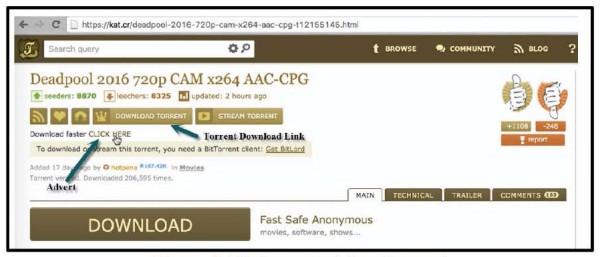

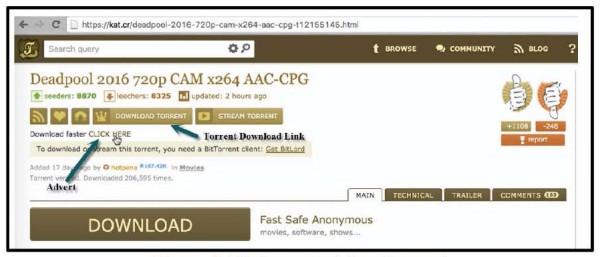

| Cytat: | Jak wpadł założyciel Kickass Torrents, zatrzymany wczoraj na Okęciu Adam 21 lipca 2016

Polska Straż Graniczna zatrzymała wczoraj na Okęciu Artema Vaulina, oskarżanego o prowadzenie największego obecnie serwisu torrentowego w sieci, Kickass Torrents (KAT). Historia jego namierzenia jest warta uwagi.

Po burzliwych przejściach legendarnego ThePirateBay to właśnie KickassTorrents przejął pałeczkę pierwszeństwa na scenie torrentowej. Nie umknęło to uwagi amerykańskich śledczych, którzy dzięki szeroko zakrojonym poszukiwaniom zlokalizowali założyciela serwisu i wysłali za nim list gończy. Trzydziestoletni Ukrainiec Artem Vaulin został zatrzymany wczoraj w Warszawie w trakcie kontroli granicznej na Okęciu. Dzięki aktowi oskarżenia wiemy, że w namierzeniu Vaulina pomogły dane z rekordów DNS oraz otrzymane od Apple, Facebooka i Coinbase.

Dobry biznes trudno ukryć

KAT było 69 najczęściej odwiedzanym serwisem internetowym na świecie. Miesięcznie zaglądało tam ok. 50 milionów internautów. Biznes o tej skali, z przychodami z reklam sięgającymi milionów dolarów, bez wątpienia nie jest prosty do ukrycia. Trzeba między innymi obsługiwać klientów chcących reklamować się w serwisie – i od tego śledczy zaczęli swoją pracę. Pod koniec roku 2015 agenci założyli fałszywą stronę reklamującą studia w USA i skontaktowali się z administracją serwisu by zlecić jej reklamę. Po wymianie kilku emaili agenci dostali ofertę – 300 dolarów dziennie za link – oraz numer rachunku w łotewskim banku należącym do firmy GA Star Trading Ltd z Belize.

Reklama agentów Reklama agentów

Agenci zapłacili, reklama ukazała się na 5 dni. Wkrótce zamówili kolejną, tym razem otrzymując dane rachunku należącego do brytyjskiej spółki w banku estońskim. Dane z banku łotewskiego, które udało się otrzymać agentom, wskazały, że w ciągu 7 miesięcy na konto to wpłynęło 28 milionów EURO, najwyraźniej pochodzących z opłat za reklamy w serwisie.

Od DNSa do Facebooka i Apple

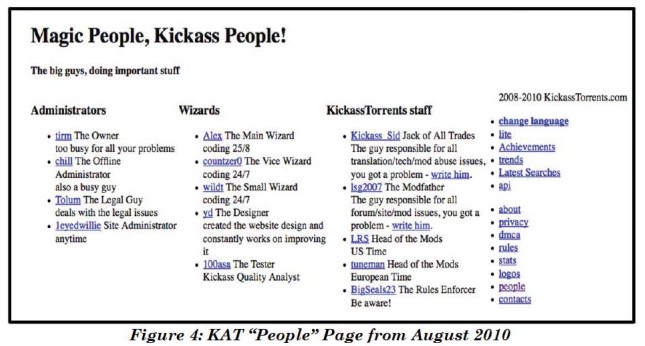

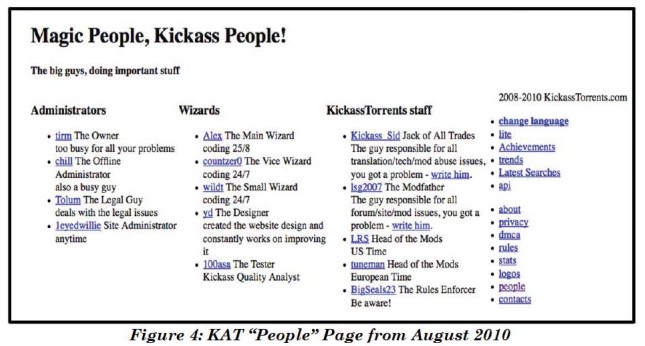

Oczywiście rachunki bankowe nie były jedynym kierunkiem pracy śledczych. Sięgnęli też do nieocenionych historycznych rekordów DNS. Agenci odkryli, że jedna z pierwszych domen KAT, www.kickasstorrents.biz, została zarejestrowana przez Artem Vaulina na jego własne dane, wraz z adresem w Charkowie, numerem telefonu oraz adresem email admin@yabloggy.com. Taką samą historię miały także domeny www.kickasstorrents.org oraz www.kickasstorrents.info. Wszystkie te domeny zostały także opłacone przez tą samą osobę.

Dzięki danym Vaulina udało sie zlokalizować jego konto Apple – tirm@me.com. Zarejestrował je na identyczne dane jak domeny KAT. Konto zostało oczywiście dokładnie przejrzane przez agentów, którzy znaleźli tam między innymi kopię paszportu Vaulina, jego prawa jazdy oraz setki emaili związanych z prowadzeniem jego serwisu torrentowego. Za pomocą tego konta między innymi zgłaszał błędy, rozwiązywał problemy związane z administracją, śledził także pozycję serwisu w rankingu Alexa.

Kolejny kierunek śledztwa objął serwisy społecznościowe. Ustalono, że oficjalne konto serwisu na Facebooku to official.KAT.fanclub. Na koncie Apple znaleziono również transakcję Vaulina z iTunes z 31 lipca 2015 z adresu IP 109.86.226.203. Z tego samego adresu IP tego samego dnia logowano się na… oficjalne konto KAT na Facebooku. 9 grudnia 2015 inny zakup na iTunes wykonano dla odmiany z adresu IP 78.108.181.81 z którego tego samego dnia zalogowano się na to samo konto na Facebooku.

Dzięki nieocenionemu serwisowi archive.org agentom udało się trafić na wersję strony z roku 2010, która wymieniała zespół stojący za serwisem – w tym wskazywała, że właścicielem jest niejaki tirm. Strona została potem usunięta, lecz z internetu nic nie ginie…

Opis kadry KAT Opis kadry KAT

Kolejnym wyraźnym tropem było konto BTC, na które KAT przyjmował darowizny. Z konta tego wszystkie środki transferowane były na konto w serwisie Coinbase, założone na prawdziwe dane Vaulina, wraz z jego adresem i numerem telefonu – identycznymi jak w przypadku rejestrowanych domen. Oczywiście na konto w Coinbase logował się z tych samych adresów IP co na konto KAT na Facebooku.

Agenci ustalili także adresy IP serwerów obsługujących stronę. Co ciekawe, stały one w serwerowni w USA, niedaleko Chicago. Agenci uzyskali obrazy dysków tych serwerów, gdzie znaleźli między innymi logi sesji SSH oraz dane niektórych użytkowników. Kolejne serwery znaleziono także w Kanadzie i również stamtąd pozyskano obrazy ich dysków do analizy. W pliku passwd znaleziono konto o pseudonimie nike. Przez przypadek był to również pseudonim używany przez Vaulina w komunikatorze Apple. Z kolei w logach SSH roota znaleziono adresy IP, które idealnie pokrywały się z logowaniami do skrzynki pocztowej tirm@me.com oraz z logowaniami do konta w Coinbase.

Podsumowanie

Przy takiej liczbie odkryć i powiązań trudno było Vaulina nie namierzyć. Nie wiemy co przyświecało człowiekowi, który grał na nosie amerykańskiemu przemysłowi rozrywkowemu, by wszystkie swoje dane trzymać na serwerach amerykańskich firm. Być może długi czas bezkarności (serwis działał 7 lat) osłabił jego instynkt samozachowawczy, doprowadzając do finału na warszawskim lotnisku. Vaulina czeka pewnie ekstradycja do USA oraz zarzuty o naruszenie własności intelektualnej oraz pranie brudnych pieniędzy. Niektóre mirrory KAT jeszcze działają, ale raczej długo nie pociągną… |

https://zaufanatrzeciastrona.pl/post/jak.....more-20427

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 15:49, 23 Sie '16

Temat postu: Wysłany: 15:49, 23 Sie '16

Temat postu: |

|

|

| Cytat: |  REUTERS/ Fabrizio Bensch REUTERS/ Fabrizio Bensch

Niemcy: uruchomienie państwowych trojanów łamie zasady konstytucji i prawa człowieka 23.08.2016

Federalny zarząd policji karnej Niemiec planuje jednoczesne uruchomienie dwóch programów inwigilacyjnych. Państwowy program inwigilacji RCIS („Remote Communication Interception Software") został opracowany w czerwcu 2015 roku. Ponadto, nabyto wówczas komercyjne oprogramowanie szpiegowskie - FinSpy - od spółki Elaman Gamma.

Odpowiednie demaskujące materiały opublikowane zostały przez netzpolitik.org w 2013 roku.

Zdaniem Jörga Ahrweilera, przewodniczącego Partii Piratów w powiecie Saarlouis i szefa politycznego wydziału partii w kraju związkowym Saara, chodzi o jeszcze większą penetrację życia prywatnego niż w przypadku rewizji w mieszkaniu.

„Dostęp do danych jest zapewniany anonimowo. Z reguły użytkownik nie zauważa, że pada ofiarą programu szpiegowskiego — powiedział Jörg Ahrweiler. — W niektórych przypadkach brak też decyzji sądu. Podobna ingerencja jest istotnym podważeniem konstytucji, podstawowych praw i zasady nietykalności życia prywatnego, i to w takiej postaci, która po prostu nie ma prawa do istnienia."

Plany zarządu policji karnej zostały skrytykowane również przez federalną izbę kontroli ze względu na nadmierne wydatki i niewystarczający charakter kontroli nad wynikami tej działalności.

„Co do nakładów, napływają różne informacje. Według jednych danych chodzi o 20 tysięcy, według innych kwota dochodzi do 5 milionów. Dokładne liczby nie są znane. Osobiście skłaniam się ku większym liczbom, gdyż potrzebne jeszcze będą znaczne wydatki na opracowania. To, że skuteczności projektu nie sposób ocenić, widać już na przykładzie przechowywania danych użytkowników, przeciwko czemu występowaliśmy w Partii Piratów. Jeśli w ogóle możliwe będzie wyciąganie jakichkolwiek wniosków albo uzyskanie dostępu do danych komunikacyjnych czy też podejmowanie prób inwigilacji na ich podstawie."

Ponadto Jörg Ahrweiler podkreśla istnienie znaczących problemów przy uruchomieniu państwowego programu szpiegowskiego również z punktu widzenia ochrony danych.

„W tym przypadku anulowaniu ulega zasada polegająca na tym, że w przypadku wątpliwości wszelkie wątpliwości idą na korzyść oskarżanego, gdyż w ogólnym zarysie wszędzie są wyodrębniane i przechowywane dane. Problem polega również na tym, że ludzie, którzy są inwigilowani, czy też informacja na ich temat poddawana jest analizie, w przypadku wątpliwości nie są o tym informowani i w następstwie tego nie mogą się bronić."

Według Jörga Ahrweilera w charakterze alternatywy programów inwigilacji „partia rewolucji cyfrowej" proponuje aktywizację pracy policyjnej na szczeblu tradycyjnej działalności.

„Należy skompletować personel. Należy wykonać szczegółowo pracę prewencyjną, dokładną pracę policyjną. Nie potrafią tego robić programy, które gdzieś za pomocą wątpliwych środków penetrują czyjeś komputery i przekazują wątpliwe dane czy też w ogóle nie przekazują żadnych danych." |

http://pl.sputniknews.com/opinie/2016082.....tucji.html

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0 sat

Podarowałeś sat

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 09:22, 09 Paź '16

Temat postu: Wysłany: 09:22, 09 Paź '16

Temat postu: |

|

|

| Cytat: | Yahoo skanowało wszystkie maile swoich użytkowników na rozkaz rządu USA 07.10.2016 Reuters

Jeśli mieliście lub macie (?!) konta poczty Yahoo, z pewnością nie będziecie zachwyceni najnowszymi doniesieniami. Okazuje się, że Yahoo na polecenie rządu USA skanowało treść wszystkich maili wszystkich swoich użytkowników, naruszając tym samym ich prywatność.

Yahoo w 2015 roku stworzyło oprogramowanie, które skanowało wszystkie maile (a były ich setki milionów) użytkowników posiadających konta pocztowe w tej domenie - donoszą byli pracownicy firmy. Proces odbywał się w ramach współpracy z agencjami wywiadowczymi i rządem Stanów Zjednoczonych i miał na celu wyszukiwanie określonych informacji, które były następnie przekazywane NSA oraz FBI. Według informacji udostępnionych przez Reutersa, to w gestii agentów NSA i FBI było to, które z przekazanych maili zostaną następnie przez nich odczytane. Co ciekawe, oprogramowanie mogło zostać stworzone dobrowolnie przez Yahoo, a nie na wyraźne polecenie rządu USA.

Yahoo nie zaprzeczyło doniesieniom, jednocześnie wydając enigmatyczne oświadczenie o tym, że "przestrzega prawa Stanów Zjednoczonych". Można to oczywiście zinterpretować na dwa sposoby, ale...

Udostępnianie danych przez podmioty oferujące usługi pocztowe służbom specjalnym nie jest wprawdzie niczym nowym, ale w aferze znaczenie ma to, co było udostępniane i w jaki sposób. Metadane takie jak tytuły maili mogą być przekazywane nawet bez nakazu sądowego, ale treść maili, zgodnie z amerykańskim prawem, może być udostępniana odpowiednim organom jedynie w razie okazania takowego nakazu. Na tego rodzaju działania nie zgodziło się wielu ekspertów ds. bezpieczeństwa, pracujących wtedy dla Yahoo, którzy zdecydowali się opuścić firmę. Wtedy to firmę opuścił m.in. dyrektor ds. bezpieczeństwa informacji - Aleks Stamos.

W całej sprawie zastanawiającym jest fakt, że Yahoo zgodziło się na tego rodzaju współpracę (a może jednak zostało zmuszone?) już po udostępnieniu przez Edwarda Snowdena dokumentów, które w szeroki sposób opisywały amerykańską, rządową sieć monitorowania działań obywateli swojego kraju.

Jeśli oskarżenia byłych pracowników się potwierdzą, cała sprawa odbije się katastrofalnie na wizerunku firmy, i tak nadszarpniętym już aferą z wyciekiem danych 500 milionów kont z 2014 roku.

W reakcji na informację odnośnie współpracy Yahoo z służbami specjalnymi, inni giganci oferujący usługi pocztowe, tacy jak Google i Microsoft, bardzo szybko zaprzeczyli, jakoby w ich wydaniu miała miejsce podobnego rodzaju współpraca. Przedstawiciele Facebooka i Twittera zgodnie oświadczyli, że gdyby skierowano do nich taką prośbę lub żądanie, sprawa zostałaby skierowana do sądu. |

http://www.conowego.pl/aktualnosci/yahoo.....usa-19696/

| Cytat: | CIA twierdzi, że może przewidywać niepokoje społeczne z 5-dniowym wyprzedzeniem 07.10.2016 Defense One

Za sprawą utworzonego w zeszłym roku Dyrektoratu Cyfrowej Innowacji, CIA zdołało znacznie usprawnić technologię stojącą za jego zdolnościami przewidywawczymi. Teraz agencja może przewidzieć pojawienie się niepokoju społecznego nawet z 5-dniowym wyprzedzeniem.

W marcu 2015 roku, szef CIA rozpoczął prace nad utworzeniem nowego biura, zwanego Dyrektoratem Cyfrowej Innowacji (Directorate of Digital Innovation). Zadaniem tego biura jest wykorzystywanie nowoczesnych technologii do usprawniania procesu pozyskiwania przez agencję informacji oraz wzmacnianie obrony cyberprzestrzeni USA. Jak twierdzi CIA, dzięki dyrektoriatowi agencja udoskonaliła swoje zdolności przewidywawcze – teraz potrafi bowiem z nawet pięciodniowym wyprzedzeniem przewidzieć pojawienie się destabilizacji społecznej czy też niepokoju społecznego w różnych państwach na świecie.

Według serwisu Defense One, technologia zwana „anticipatory intelligence”, stojąca za tymi zdolnościami przewidywawczymi, została wzmocniona za sprawą połączenia algorytmów oraz danych analitycznych. Głębokie oraz maszynowe nauczanie pozwala na odnalezienie sensu wśród pozornie rozbieżnych danych, co pomaga analitykom na dostrzeganie pewnych wzorców i przewidywanie zagrożeń dla krajowego bezpieczeństwa.

Do przewidywania pojawiania się wymienionych wcześniej zjawisk agencja nie wykorzystuje tylko i wyłącznie własnych, poufnych danych. Dyrektorat Cyfrowej Innowacji coraz częściej używa informacji pochodzących z otwartych źródeł. Na podstawie tych dwóch rodzajów danych pracujący dla niego specjaliści potrafią wyciągać najwięcej wniosków.

Wygląda na to, że CIA chce pochłaniać tyle informacji, ile może. Agencja ma nadzieję, że dzięki nim będzie w stanie odpowiednio przygotować się do potencjalnych zamieszek i rozpadu społecznego, który mógłby wystąpić w jakimkolwiek miejscu świecie. Niemniej, w tej chwili nie jest pewne, właściwie jak skutecznie i dokładnie CIA jest w stanie przewidzieć, to co może nadejść.

dodał: Anna Borzęcka Źródło: Defense One

|

http://www.conowego.pl/aktualnosci/cia-t.....iem-19697/

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 20:59, 12 Paź '16

Temat postu: Wysłany: 20:59, 12 Paź '16

Temat postu: |

|

|

| Cytat: | Facebook i Twitter sprzedawały dane twórcom narzędzi do inwigilacji Marcin Maj, 12.10.2016

Na rynku są już narzędzia umożliwiające policji inwigilowanie uczestników protestów w oparciu o dane z social mediów. To może oburzać, ale dodatkowo wyszło na jaw, że m.in. Facebook, Twitter i Instagram miały porozumienia z twórcami tych narzędzi.

To kolejny tekst z cyklu Rzeczywistość jak antyutopia

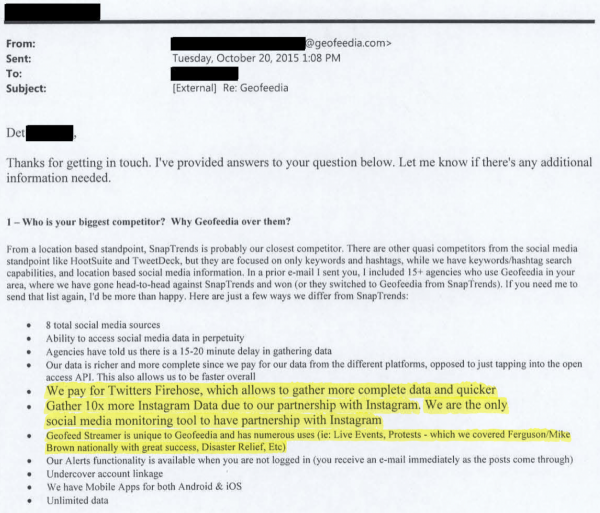

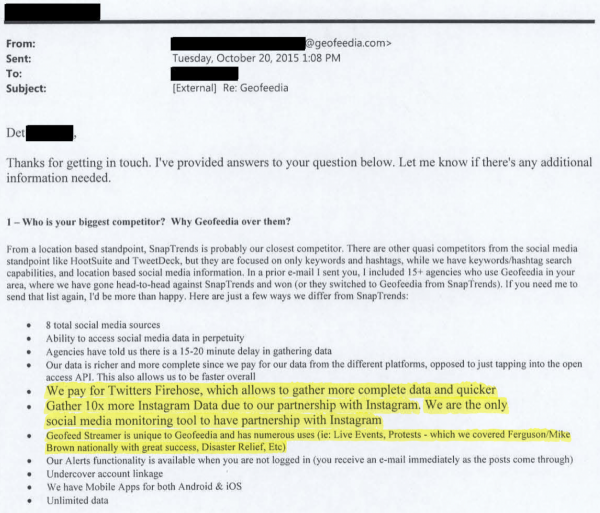

W ubiegłym tygodniu pisaliśmy, że policja w USA zbiera informacje o uczestnikach demonstracji poprzez monitorowanie mediów społecznościowych. Policjanci używają do tego celu specjalnych narzędzi analitycznych jak Geofeedia albo Media Sonar. Dzięki temu stróże prawa wchodzą w posiadanie informacji kto uczestniczył w proteście, kto mógł widzieć określone zdarzenia itd.

Samo zbieranie takich informacji jest kontrowersyjne. Poza tym twórcy narzędzi do analizy wręcz reklamują swoje produkty jako przeznaczone dla "sektora publicznego". Ze stron tych produktów nie dowiesz się wszystkiego o ich działaniu. Jeśli chcesz kupić dostęp do Geofeedia albo Media Sonar, musisz podać swoje dane i dopiero konsultant udzieli Ci wybranych informacji. Widać wyraźnie, że twórcy tych narzędzi chcieli by pewne rzeczy pozostały miedzy nimi a organami ścigania.

Mamy lepsze dane bo je kupujemy!

Organy ścigania są zobowiązane do udzielania informacji publicznej. Ten fakt wykorzystała organizacja American Civil Liberties Union (ACLU), która najpierw pozbierała informacje o tym ile agencji policyjnych korzysta z analizy social mediów.

Następnie ACLU dotarła do e-maili, jakie przedstawiciele Geofeedia wysyłali do organów ścigania próbując sprzedać swój produkt. Jeden z takich e-maili wyraźnie mówi o tym, że Geofeedia nie pobiera danych zwykłymi kanałami. Dostawca narzędzia do inwigilacji płaci Twitterowi, ma też jakąś umowę z Instagramem.

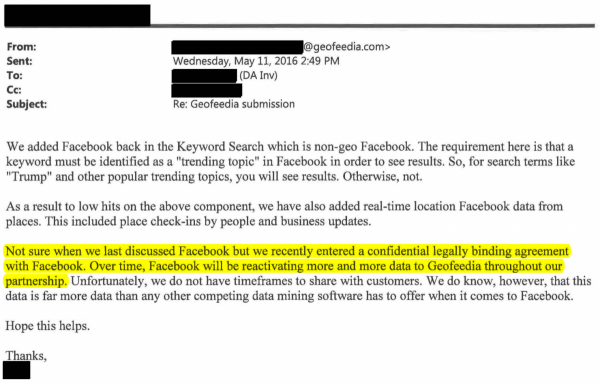

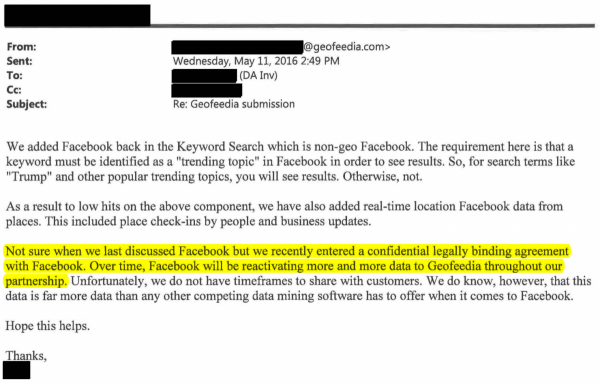

Kolejny e-mail z roku 2016 mówi, że Geofeedia weszła w "poufne prawnie wiążące porozumienie z Facebookiem". To porozumienie ma dawać dostęp do danych, których nie ma żadna konkurencja.

ACLU dodatkowo ustaliła, że Instagram i Facebook udostępniły deweloperomGeofeedia dostęp do swoich API, które umożliwiały m. in. pobieranie postów z określonych lokalizacji oraz powiązanych z określonymi wydarzeniami lub miejscami. Współpraca w tym zakresie została zakończona 19 września. Również Twitter zakończył współpracę z Geofeedia po wcześniejszych nieudanych próbach zmiany umowy w taki sposób, aby dane nie mogły służyć do inwigilacji.

Dane dla policji poza raportem przejrzystości

Jak już pisaliśmy, sama analiza social mediów nie jest niczym nadzwyczajnym. Korzystają z tego różne firmy i media, ale w przypadku organów ścigania sprawa staje się kontrowersyjna. Narzędzia do analizy oferują "nielimitowane przechowywanie danych". Organy ścigania mogą więc gromadzić ogromne ilości informacji o osobach, które nie są przestępcami czy podejrzanymi. Do gromadzenia tych informacji dochodzi przy okazji protestów społecznych, a więc de facto dochodzi do masowego zbierania informacji o osobach wyrażających określone poglądy.

Wszyscy wiedzą, że firmy takie jak Facebook i Twitter zarabiają na sprzedaży danych. Zwykle jednak te firmy nie informują przed rejestracją, że Twoje dane mogą być przekazane policji jeśli będziesz wyrażać swoje poglądy! Owszem, Twitter czy Facebook nie przekazywały danych policji, ale jednak przekazywały je firmie reklamującej produkty do inwigilacji adresowane do policji. Niby dane zostają w "prywatnych rękach", a tak naprawdę trafiają do władz.

Potrzebna polityka współpracy

Na co dzień przedstawiciele Facebooka i Twittera lansują się na obrońców wolności słowa. Facebook publikuje swój raport przejrzystości, w którym niby to uczciwie informuje jak często był zmuszony do udzielania informacji władzom. Niestety ten raport nie obejmuje danych przekazanych za pośrednictwem producentów narzędzi do inwigilacji. Te dane Facebook przekazał bez nakazu, dobrowolnie, jeszcze wziął za to pieniądze.

Nikt nie broni zarabiać w taki sposób, natomiast wypada być przejrzystym. Firmy powinny ujawniać swoją politykę współpracy z twórcami narzędzi takich jak Geofeedia czy Media Sonar. Zdaniem ACLU byłoby najlepiej, gdyby twórcy social mediów ustalili, iż nie przekazują danych deweloperom narzędzi do inwigilacji (a szczególnie do monitorowania przynależności politycznej, etnicznej, rasowej itd.). Firmy powinny też jasno dać do zrozumienia co robią by egzekwować takie polityki. Powinny istnieć mechanizmy zgłaszania informacji o możliwych naruszeniach takiej polityki.

Czytaj także:Policyjny monitoring social mediów w czasie protestów? To może budzić wątpliwości

|

http://di.com.pl/facebook-i-twitter-sprz.....acji-55616

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

p4lm

Dołączył: 12 Sie 2008

Posty: 2141

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 18:52, 20 Paź '17

Temat postu: Wysłany: 18:52, 20 Paź '17

Temat postu: |

|

|

Yeah, niebawem w UE i USA

| Cytat: | Chiny budują gigantyczny system inwigilacyjny. Jego szkielet będzie stanowiło 600 milionów kamer przemysłowych rozmieszczonych w całym kraju oraz sprzęt i oprogramowanie zdolne do rozpoznania twarzy każdego mieszkańca Państwa Środka. Będzie on wykorzystywał scentralizowaną państwową bazę danych, w której znajdą się m.in. miliardy zdjęć z serwisów społecznościowych.

Jak donosi South China Morning Post, system ma być zdolny do zidentyfikowania twarzy każdego z mieszkańców w ciągu zaledwie 3 sekund. Dokładność wskazań ma wynosić 90%. Prace nad systemem ruszyły w 2015 roku pod egidą Ministerstwa Bezpieczeństwa Publicznego, któe współpracuje z firmą z Szanghaju.

Wiadomo, że system będzie wykorzystywał chmury komputerowe do przetwarzania obrazów przechwyconych przez kamery. Firmą, która pomaga w jego zbudowaniu, jest Isvision używająca technologii rozpoznawania twarzy i kamer CCTV od 2003 roku. Pierwsze kamery umieszczono na Placu Tiananmen oraz w Tybecie i Xinjiangu, prowincjach szczególnie inwigilowanych przez Pekin.

South China Morning Post informuje też, że projekt napotyka na poważne trudności. Pierwszą z nich są gigantyczne rozmiary bazy danych biometrycznych. Same dane o twarzach zajmują 13 terabajtów, a pełna baza, zawierające dodatkowe informacje na temat mieszkańców Chin, liczy sobie 90 TB. Na kolejny problem zwraca uwagę jeden z chińskich badaczy, który zauważył, że niektórzy zupełnie niezwiązani ze sobą ludzie mają tak podobne twarze, iż nawet ich rodzice nie potrafią ich rozróżnić.

Zwrócono też uwagę na kwestie bezpieczeństwa. Już wkrótce na rynku pojawią się dyski twarde o pojemności przekraczającej 13 terabajtów, a to oznacza, że znacznie wzrośnie ryzyko skopiowania i wyniesienia danych. Firma, która stworzyła bazę na zlecenie Ministerstwa Bezpieczeństwa Publicznego nie obawia się wycieku danych. “Pobranie całej bazy jest równie trudne jak wystrzelenie rakiety wyposażonej w głowicę atomową. Wymagałoby to współpracy wielu wysokich rangą urzędników, którzy jednocześnie musieliby wprowadzić swoje klucze bezpieczeństwa”, twierdzą przedstawiciele przedsiębiorstwa. |

link

|

|

|

Powrót do góry

|

|

|

Goska

Dołączył: 18 Wrz 2007

Posty: 3599

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 15:47, 25 Paź '17

Temat postu: Wysłany: 15:47, 25 Paź '17

Temat postu: |

|

|

|

Z ta inwiligacja nie jest wesolo. Cala masa ludzi ma nielegalnie bron komputerowa i oglada wszystko co sie rusza na wszystkich kontynentach. Polska przez to wyginela, bo byla najlepiej urzadzonym krajem na swiecie. Poszla tez do diabla Ameryka, Francja, Australia i wiele innych krajow jest w trakcie podgladania.

Juz tyle lat temu USA zwracalo uwage, ze kontrola prywatnych ludzi jest niedozwolona, ale kto tego sluchal. Ostatni prezydent USA jeszcze zyje [1932], ale lubi pieniadze.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 21:18, 05 Lis '17

Temat postu: Wysłany: 21:18, 05 Lis '17

Temat postu: |

|

|

| Cytat: | Sieciowi wielcy bracia. Tak wygląda inwigilacja w czasach internetu 5 listopada 2017 MAGAZYN DGP

Donald Trump źródło: Agencja Gazeta autor zdjęcia: Fot. Slawomir Kaminski Agencja Gazeta Donald Trump źródło: Agencja Gazeta autor zdjęcia: Fot. Slawomir Kaminski Agencja Gazeta

Prowadzone przez FBI śledztwo dotyczące ingerencji Kremla w ostatnie wybory prezydenckie zatrzęsło Ameryką. Problem w tym, że to, co zrobili Rosjanie, było działaniem wręcz rutynowym.

26 kwietnia ub.r. George Papadopoulos, prawnik pracujący dla firmy energetycznej z siedzibą w Chicago, zszedł rano do bufetu londyńskiego hotelu, w którym się zatrzymał. Czekał już na niego rosyjski naukowiec przebywający na Wyspach na stałe, który – jak zakładał Amerykanin – miał „znaczące kontakty” w najwyższych kręgach władzy w Rosji. – Kreml ma brudy na Hillary Clinton – miał usłyszeć Papadopoulos. – To tysiące e-maili – precyzował Rosjanin.

Ów niepozorny prawnik stał się teraz pierwszoplanowym bohaterem śledztwa w sprawie kontaktów urzędującego prezydenta Donalda Trumpa z Rosjanami. A to dlatego, że może zostać pierwszą ofiarą dochodzenia – Papadopoulos już przyznał, że okłamał śledczych. Do tej pory twierdził, że do jego kontaktów z wysłannikami Kremla doszło w styczniu 2016 r., zanim zaczął pracować dla sztabu wyborczego Trumpa. Jednak teraz potwierdził, że kontaktował się z nimi także wtedy, gdy już wspierał milionera.

Znacząca różnica? Owszem, bo między styczniem (kiedy Papadopoulos miał się rzekomo spotykać z rosyjskimi łącznikami) a kwietniem (kiedy faktycznie się spotkał) doszło do włamania do poczty elektronicznej szefa sztabu kampanii wyborczej Hillary Clinton oraz byłego szefa personelu w Białym Domu – Johna Podesty (wkrótce ucierpiało też konto polityka na Twitterze oraz w iCloud). Hakerzy – a zdaniem specjalistów zza Atlantyku była to grupa Fancy Bear, powiązana z rosyjskimi służbami – skopiowali zawartość jego skrzynki. Pół roku później, w apogeum kampanii wyborczej, wykradzione e-maile zaczęły być publikowane przez WikiLeaks. Portal Juliana Assange’a wrzucił w sumie do sieci ponad 20 tys. stron rozmaitych materiałów.

Ich treść była o tyle kompromitująca, że odsłaniała wyborczą kuchnię: Clinton wdzięczy się do Wall Street; jej współpracownicy liczą pieniądze otrzymane od biznesu; współpracownicy planują tworzenie „własnych” organizacji katolickich, które wsparłyby kandydatkę, a zarazem miałyby reprezentować „postępowych” wierzących; spin doctorzy dzielą się radami i obawami dotyczącymi debat; współpracownicy Clinton nazywają Arabię Saudyjską i Katar „sponsorami Państwa Islamskiego”.

Brudy nie ujawniły żadnej pikantnej tajemnicy Clinton, co najwyżej potwierdziły, że polityka to domena cyników. Po kilku sezonach „House of Cards” nie jest to wiedza dla wtajemniczonych, ale też publikacja e-maili Podesty zbiegła się z raptownym wyrównaniem się wyników obojga kandydatów w sondażach – i jest dziś uważana za jeden z czynników, które miały wpływ na porażkę Clinton.

Liczy się każdy rubel

W tym czasie, kiedy media obiegła wieść o zmianie zeznań doradcy Trumpa, w amerykańskim Senacie rozegrał się inny akt dramatu: przesłuchanie prawników największych amerykańskich firm internetowych – Google’a, Facebooka oraz Twittera. Giganci od wielu tygodni byli pod presją, nie jest bowiem tajemnicą, że sieć wypełniła potężna ilość sponsorowanych politycznych treści – od fałszywych informacji i złośliwych memów po napastliwe posty.

Rąbka tajemnicy uchylił dzień przed przesłuchaniami Facebook. Firma Marka Zuckerberga „przebiła się” przez własne statystyki i poinformowała, że w ciągu ostatnich dwóch lat – zarówno przed wyborami, jak i po nich – sponsorowane przez zleceniodawców z terytorium Rosji polityczne treści widziało 126 mln obywateli USA, z czego 29 mln to bezpośredni użytkownicy największego społecznościowego portalu świata.

W sumie od czerwca 2015 r. do sierpnia 2017 r. zleceniodawcy – a była nim przede wszystkim związana z Kremlem firma Internet Research Agency (IRA) – wytworzyli i wypromowali 80 tys. postów rozmaitego rodzaju. Stojąca za tymi treściami IRA nie poprzestawała na wrzucaniu postów na strony FB – dbała też o to, by nie zabrakło pod nimi lajków, by były dalej udostępniane i by pojawiały się pod nimi komentarze. Na należącym do FB portalu Instagram zamieszczono też ok. 120 tys. zdjęć wzmacniających przekaz postów – przeważnie atakujących demokratów, ich kandydatkę oraz „mainstreamowy” establishment w USA. Podwładni Zuckerberga usunęli 170 profilów użytkowników zaangażowanych w tę kampanię. Twitter miał z kolei skasować 2750 profilów powiązanych z IRA, firma namierzyła również 36 tys. botów, które wygenerowały 1,4 mln tweetów „wyborczych” i które wyświetliły się innym użytkownikom portalu ponad 288 mln razy. Z kolei Google przyznał, że na niemal 20 powiązanych z Moskwą kanałach na YouTubie pojawiło się około tysiąca „wyborczych” klipów.

– Te działania były sprzeczne z misją Facebooka polegającą na budowaniu wspólnoty i ze wszystkimi wartościami, za którymi się opowiadamy – dowodził na początku tego tygodnia w Senacie Colin Stretch, czołowy prawnik portalu. – Jesteśmy zdeterminowani, by zrobić wszystko, aby odpowiedzieć na to nowe zagrożenie – dorzucał, po części w imieniu wszystkich. Giganci – dopytywani o to, czy nagły strumień rubli nie wzbudził ich podejrzeń – odpowiadali, że nie zwrócili na niego specjalnej uwagi. FB obiecuje, że podwoi liczbę pracowników odpowiadającą za filtrowanie treści. Zapewne podobne deklaracje złożą też pozostali.

Ale skuteczność takich działań będzie co najmniej wątpliwa: choćby dlatego, że olbrzymia część propagandy sponsorowanej przez Internet Research Agency nie wygląda nazbyt groźnie. Portal Tech Crunch, który przygotował dla czytelników obszerny wybór „postów z okolic Kremla”, przyznał, że niektóre prezentują się niewinnie – tak, grają na sentymentach zwolenników swobodnego dostępu do broni, obawach przed imigrantami, plotkach o czarnoskórym nieślubnym synu Billa Clintona, resentymentach rasowych – ale jest to propaganda inteligentna. Na przykład jeden z wpisów przypomina, że Czarne Pantery sformowano, by bronić czarnoskórych przed przemocą Ku Klux Klanu. „Nigdy nie zapomnijcie, że Czarne Pantery zostały zdelegalizowane przez rząd USA, podczas gdy KKK w zasadzie nieprzerwanie prowadzi legalną działalność” – przypominają autorzy posta. Trudno z tym dyskutować.

Zarówno dla gigantów internetu, jak i dla wszystkich innych firm, które próbują poprzez sieć zyskiwać nowych klientów, nadmierne filtrowanie treści nie jest pożądanym scenariuszem – zbieranie informacji na temat użytkowników portali stało się wręcz obsesją e-przedsiębiorstw. Co i rusz rodzą się pomysły na nowe zastosowania technologii Big Data czy predictive analytics (analityka wydobywcza). Proste przykłady to choćby aplikacje, które na podstawie naszej aktywności na portalach społecznościowych szacują ryzyko kredytowe – lepiej spłacają kredyty ci, którzy korzystają z FB wieczorami niż w ciągu dnia oraz ci, którzy mają więcej znajomych i publikują więcej informacji na swój temat.

Wielki Brat zza Wielkiego Muru

Ale w tych mętnych wodach powszechnej inwigilacji sieciowej – nawet jeżeli ma ona stosunkowo przypadkowy charakter i jest prowadzona wyłącznie z myślą o zarzuceniu nas propozycjami zakupowymi – chętnie łowią rządy. W tym amerykański, co sprawia, że grillowanie prawników FB czy Google sprzed kilku dni można uznać za pokazówkę. „Najbardziej rozwinięte agencje wywiadu na świecie – a do takich niewątpliwie należy National Security Agency – dysponują oprogramowaniem do łamania haseł zdolnym generować miliard propozycji na sekundę” – napisał Glenn Greenwald w książce „Snowden. Nigdzie się nie ukryjesz”.

Co prawda, przyznawał, że oprogramowanie szyfrujące może agencjom utrudnić życie. Ale w razie takich problemów zawsze mogą one liczyć na współpracę z potentatami nowych technologii. Weźmy choćby program PRISM – pozwalający na przechwytywanie rozmów prowadzonych poprzez Facebooka, Yahoo, Skype’a czy Google’a. Jak się okazało, już kilka lat temu firmy te włączyły PRISM do własnych infrastruktur. O tej współpracy obszernie poinformował Edward Snowden, na co menedżerowie gigantów odpowiadali dementi. Ale dyskusję przecięło zeznanie radcy prawnego NSA Rajesha De. – Wiedzieli – uciął podczas senackiego przesłuchania w 2014 r.

Nie tylko wiedzieli, ale chętnie w PRISM i podobnych programach uczestniczyli. Jak podał niemal dokładnie rok temu Reuters, specjaliści z Yahoo stworzyli wręcz specjalne oprogramowanie na potrzeby NSA, które pozwalało skutecznie filtrować pocztę elektroniczną osób korzystających z kont Yahoo. „Decyzję podjęła prezes Marissa Mayer, bez wiedzy szefa bezpieczeństwa spółki, który odszedł w proteście” – informował magazyn „Foreign Policy”. „Yahoo jest firmą podporządkowującą się prawu i działającą zgodnie z przepisami w Stanach Zjednoczonych obowiązującymi” – kwitowała lakonicznie firma.

Cóż, pewnie to samo mogliby powiedzieć także menedżerowie Kaspersky Lab –producenta oprogramowania antywirusowego mającego ok. 400 mln użytkowników na całym świecie. Gdy ostatniego lata padły pod adresem Jewgienija Kasperskiego zarzuty o umożliwienie rosyjskim hakerom włamań do sieci NSA i wykradania dokumentów, ten zbywał je wzruszeniem ramion. – Teoria spisku – powtarzał. Ale magazyn „Bloomberg Businessweek” ujawnił e-maile pracowników firmy (jak widać, e-mail jest bronią obusieczną), z których wynikało, że korporacja przygotowywała wyrafinowany software na potrzeby FSB – i, co więcej, zabiegała o to, by współpraca pozostała tajemnicą. Po kilku miesiącach sprawa nieco przyschła, choć w październiku pojawiły się kolejne potwierdzenia wcześniejszych plotek. Waszyngton dostał w tej sprawie cynk od Izraelczyków, którzy włamali się do komputerów Kaspersky Lab już w 2014 r. i znaleźli dowody na to, że kremlowscy hakerzy używają antywirusa do swobodnego buszowania po sieciach użytkowników. „Obserwowali ich przy pracy” – napisał potem „The New York Times”.

Zresztą to niejedyny przykład na to, że moskiewskim siłowikom też marzy się kontrola internetu. Trzy lata temu z „rosyjskiego FB”, portalu VKontakte, został wypchnięty jego założyciel Paweł Durow. „Dziś VKontakte przechodzi pod kontrolę Igora Sieczyna i Aliszera Usmanowa (biznesmenów powiązanych z Kremlem – aut.)” – żegnał się z portalem w oficjalnym oświadczeniu Durow. Jego odejście wiązano z odmową współpracy z FSB, która miała naciskać na umożliwienie inwigilacji aktywności 50 mln użytkowników portalu (FB miał wówczas w Rosji „zaledwie” 8 mln kont).

Na efekty nie trzeba było szczególnie długo czekać: ostatniej wiosny ukraiński prezydent Petro Poroszenko zabronił rodakom używania portali VKontakte i Odnokłassniki (podobny do Naszej Klasy). Zakaz objął też najpopularniejszą na terenie byłego ZSRR wyszukiwarkę Yandex oraz programy antywirusowe firm Kaspersky Lab i Doctor Web. „Patrząc w kategoriach największego wyzwania dla ukraińskiego cyberbezpieczeństwa, największym zagrożeniem jest Yandex – podsumowywali kilka miesięcy temu w specjalnym raporcie eksperci amerykańskiej The Jamestown Foundation. – Yandex to czwarte pod względem popularności narzędzie do wyszukiwania na świecie (...) rutynowo używane do manipulowania zbiorową i indywidualną świadomością Ukraińców”. A przy okazji – do przeprowadzania ataków hakerskich, ponieważ Yandex to również pakiet dodatkowych usług.

Najdalej chcą posunąć się pod tym względem Chińczycy. Budowana przez nich „kompleksowa baza danych obywateli” ma zostać sfinalizowana w 2020 r. i już uchodzi za dzieło totalne lub orwellowskie. W Social Credit System mają znaleźć się wszyscy obywatele Państwa Środka, a system ma służyć promowaniu i nagradzaniu postaw „właściwych” i karaniu „niesłusznych”. Będzie się on w gruncie rzeczy sprowadzał do katalogowania aktywności obywateli i jej oceniania. Obywatele uznani przez władze za „pożytecznych” będą mogli np. cieszyć się dostępem do kredytów na lepszych warunkach, łatwiejszym dostępem do rozmaitych świadczeń, większą swobodą w internecie. Krnąbrni – łatwo się domyślić...

Najwyraźniej chińscy cenzorzy zmęczyli się już codzienną walką z rodakami. Pekin przez lata toczył batalie o ograniczenia w dostępie do wyników wyszukiwania w Google, próbował powstrzymać FB przed ekspansją na terenie Chin, ścigał nieprawomyślnych na Weibo – chińskiego odpowiednika Twittera. Na tym ostatnim przez lata toczyła się wojna między użytkownikami a cenzorami, w efekcie której blokowano m.in. posty zawierające zbitki „35 maja” (aluzja do 4 czerwca, daty masakry na placu Tiananmen: 31 dni maja plus 4 dni czerwca) czy „pięćdziesięciocentówki” (tak określano prorządowych komentatorów wynajmowanych do wspierania rządowej propagandy w sieci). Social Credit System w połączeniu z tym, co można uzyskać dzięki big data i innym technologiom analitycznym, pozwoli definitywnie zamknąć Chińczykom usta.

Syndrom Podesty

Najsłabszym ogniwem sieci komputerowych jest człowiek – tę prawdę głosił już protoplasta dzisiejszych hakerów Kevin Mitnick, niegdyś jeden z najbardziej poszukiwanych przestępców w USA, dziś konsultant w branży bezpieczeństwa IT. Mitnick zwykł był uzyskiwać dostęp do firmowych sieci komputerowych, dzwoniąc do instytucji i udając serwisanta. Wszystkie informacje uzyskiwał poprzez zwykłą rozmowę.

Z podobną dezynwolturą postępujemy także dziś. W ostatni weekend jeden z przechodniów w Londynie znalazł na ulicy pendrive, który zawierał 2,5 GB danych z wszystkimi tajemnicami portu lotniczego Heathrow – wśród materiałów były trasy ewakuacji VIP-ów, spis środków bezpieczeństwa podejmowanych, gdy z obiektów korzysta królowa Elżbieta II, lokalizacje kamer CCTV, mapa sieci tuneli pod lotniskiem, katalog dokumentów potrzebnych do korzystania z zastrzeżonych stref lotniska. Śledztwo, jakie zapowiedziały brytyjskie organy ścigania i władze lotniska, to już jedynie desperacka próba zatarcia fatalnego wrażenia.

To któryś z pracowników tajnych nuklearnych laboratoriów irańskich w 2010 r. zaraził sieć wirusem Stuxnet. Robak (zidentyfikowany przez Kaspersky Lab) zakłócał pracę centryfug i de facto uniemożliwiał wzbogacanie uranu. Zgodnie z najchętniej powtarzanymi spekulacjami Stuxnet opracowali informatycy z Izraela.

W ostatnich dniach środowiska specjalistów IT zajmowały się kolejnym spektakularnym przypadkiem wpadki: globalna firma konsultingowa Deloitte przyznała, że w 2016 r. doszło do włamania do jej sieci i „niegroźnego wycieku danych”. Teraz, po kilku tygodniach od oficjalnego komunikatu, okazuje się, że chodziło m.in. o nazwy użytkowników, informacje o ich stanie zdrowia czy biznesplany. Co więcej, sieć Deloitte była niemalże bezbronna – i to już znacznie wcześniej, np. jeden z pracowników przesyłał dane logowania do serwera proxy firmy poprzez swój profil w portalu Google+. W sieci miało się aż roić od podobnych wrażliwych danych.

Firmy i instytucje mogą bagatelizować swoje problemy albo umniejszać skalę włamań. Ale tak jak w przypadku Podesty i brudów, jakie wyciągnął na światło dzienne portal WikiLeaks, na początku jest człowiek, który otwiera niewinny załącznik lub podsyła hasło do serwera poprzez komunikator. Ten sam, który nie zwróci nawet uwagi na doniesienia o kradzieży danych osobowych z banku, kancelarii czy instytucji państwowej. Problem w tym, że konsekwencje tej obojętności będą z roku na rok coraz poważniejsze – i będą w coraz większym stopniu dotykać nas wszystkich. Nie tylko zwiększając ryzyko włamania na nasze konto bankowe czy namolnych reklam podążających za nami krok w krok, ale też w formie konkretnych wyników wyborczych. Wystarczy zapytać Hillary Clinton. |

http://forsal.pl/swiat/rosja/artykuly/10.....rnetu.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 13:23, 20 Gru '17

Temat postu: Wysłany: 13:23, 20 Gru '17

Temat postu: |

|

|

| Cytat: | Niemcy podejrzewają Facebooka o nielegalne zbieranie danych 19.12.2017 PAP

Symbol słynnego przycisku "Lubię to", zawieszony obok zegarów w nowym centrum przechowywania danych Facebook w pobliżu koła podbiegunowego w szwedzkiej miejscowości Lulea, 12. czerwca 2013. źródło: Bloomberg autor zdjęcia: Simon Dawson Symbol słynnego przycisku "Lubię to", zawieszony obok zegarów w nowym centrum przechowywania danych Facebook w pobliżu koła podbiegunowego w szwedzkiej miejscowości Lulea, 12. czerwca 2013. źródło: Bloomberg autor zdjęcia: Simon Dawson

Niemiecki urząd ochrony konkurencji i konsumentów (Bundeskartellamt) zarzuca Facebookowi nielegalne zbieranie różnego rodzaju danych użytkowników ze źródeł trzecich i wykorzystywanie w ten sposób swojej dominującej pozycji - podała agencja dpa.

W ramach toczącego się postępowania administracyjnego urząd zarzuca Facebookowi, że "bez ograniczeń zbiera wszelkiego rodzaju dane użytkowników ze źródeł trzecich" i kojarzy je z ich kontami. Dzieje się tak na przykład w chwili, gdy użytkownik odwiedza stronę internetową, na której umieszczony jest przycisk "polub" Facebooka, nawet w niego nie klikając.

Według szefa urzędu Andreasa Mundta, Facebook gromadzi i wykorzystuje informacje pochodzące z wyszukiwań na stronach internetowych. Jego zdaniem portal, jako podmiot dominujący na rynku, musi w swym modelu biznesowym wziąć pod uwagę to, że jego użytkownicy nie mają możliwości odejścia do innych mediów społecznościowych.

Portal odpiera zarzuty. "Rzeczywistość jest taka, że Facebook w żadnym razie nie wykazuje cech dominującego przedsiębiorstwa ani w Niemczech, ani gdziekolwiek indziej" - oświadczyła cytowana przez dpa Yvonne Cunnane, odpowiedzialna w tym portalu społecznościowym za ochronę danych.

Postępowanie w sprawie możliwego złamania prawa o ochronie danych osobowych toczy się przed niemieckim urzędem antymonopolowym od 2016 roku. Ostateczna decyzja spodziewana jest nie wcześniej, niż latem 2018 roku.

Tymczasem, 41 proc. Niemców ma aktywne konta na Facebooku. Dla porównania, w Stanach Zjednoczonych liczba użytkowników tego serwisu wynosi około 66 proc., w Wielkiej Brytanii - 64 proc., a we Francji - 56 proc.

Facebook od lat walczy z zarzutami dotyczącymi gromadzenia danych osobowych w różnych krajach europejskich. W zeszłym roku amerykański gigant przegrał sprawę przed Trybunałem Sprawiedliwości UE, wytoczoną mu przez austriackiego prawnika Maxa Schremsa. Schrems na żądanie udostępnienia mu spisu jego danych, którymi dysponuje Facebook, otrzymał tysiące zadrukowanych stron, zawierających m. in. treści prywatnych wiadomości, które już dawno usunął ze swojej skrzynki odbiorczej.

Kilka dni temu Schrems założył organizację pozarządową Nie Twoja Sprawa (ang. None of Your Business), której głównym zadaniem będzie pomoc osobom dochodzącym w sądach swoich praw związanych z ochroną danych osobowych. |

http://forsal.pl/swiat/aktualnosci/artyk.....anych.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

Goska

Dołączył: 18 Wrz 2007

Posty: 3599

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 13:30, 22 Gru '17

Temat postu: Wysłany: 13:30, 22 Gru '17

Temat postu: |

|

|

|

Przez ta inwigilacje zginiemy !

|

|

|

Powrót do góry

|

|

|

NowaPolska

Dołączył: 07 Cze 2012

Posty: 37

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 02:17, 23 Gru '17

Temat postu: Wysłany: 02:17, 23 Gru '17

Temat postu: |

|

|

Przeciez to oczywiste ze facebook i inne serwisy gromadzą, filtruja, kataloguja tworzac swego rodzaju "akta osobe" o kazdej osobie.

Prowadzenie video rozmow na fb takze jest z pewnoscią zapisywane  .

Teoretycznie takiemu szaremu kowalskiemu nic nie grozi co innego gdyby za pare lat mial jakies ambicje i chcialby zostac wpływowym politykiem, albo osoba ktora teoretycznie chcialaby cos zmienic na swiecie zostanie zniszczona.

Chocby przez jakieś nagranie z młodzieńczych lat. To tak w wielkim uproszczeniu

|

|

|

Powrót do góry

|

|

|

|

|

Nie możesz pisać nowych tematów

Nie możesz odpowiadać w tematach

Nie możesz zmieniać swoich postów

Nie możesz usuwać swoich postów

Nie możesz głosować w ankietach

Nie możesz moderować swoich tematów

|

|