|

|

|

Autor

|

Wiadomość |

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 17:35, 31 Gru '13

Temat postu: Wysłany: 17:35, 31 Gru '13

Temat postu: |

|

|

The NSA Reportedly Has Total Access To The Apple iPhone - Forbes

As with most good stories, revelations of the NSA spy program will almost certainly keep getting worse before anything gets better. Yesterday we reported on claims—based on leaked NSA documents—that the spy agency was rerouting laptops ordered online to install spyware and malicious hardware on the machines. Laptops are just one device the agency is targeting, however.

Der Spiegel reported on the NSA’s access to smartphones and, in particular, the iPhone back in September. Today, these reports expand to the NSA’s apparent ability to access just about all your iPhone data through a program called DROPOUTJEEP, according to security researcher Jacob Applebaum.

dalej: http://www.forbes.com/sites/erikkain/201.....ur-iphone/

The NSA Actually Intercepted Packages to Put Backdoors in Electronics

The NSA revelations keep on coming, and if you're feeling desensitized to the whole thing it's time to refocus and get your game face on for 2014. Because shit continues to get real.

SPIEGEL published two pieces this morning about the NSA's Tailored Access Operations (TAO) division, aka premier hacking ninja squad. According to Snowden documents, TAO has a catalog of all the commercial equipment that carries NSA backdoors. And it's a who's who of a list. Storage products from Western Digital, Seagate, Maxtor and Samsung have backdoors in their firmware, firewalls from Juniper Networks have been compromised, plus networking equipment from Cisco and Huawei, and even unspecified products from Dell. TAO actually intercepts online orders of these and other electronics to bug them.

dalej: http://gizmodo.com/the-nsa-actually-inte.....1491169592

|

|

|

Powrót do góry

|

|

|

jarondo

Dołączył: 30 Wrz 2006

Posty: 1666

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 14:45, 01 Lut '14

Temat postu: Wysłany: 14:45, 01 Lut '14

Temat postu: |

|

|

Fate of Lavabit appeal has 'Wide-ranging implications' for the internet

Lawyers for Lavabit, a recently-shuttered email service once used by Edward Snowden, told a federal appeals court this week that the government had no reason to request from the company a code that could unlock the encrypted messages of its 410,000 users.

Starting last June, Lavabit owner Ladar Levison unwittingly became entwined in a complicated legal case when the Federal Bureau of Investigation obtained a pen register order requiring him to let the FBI install a wiretap device on his servers to record and store information about one of his company’s nearly half-a-million customers, widely presumed to be the now-notorious former intelligence contractor. And although much of the ordeal is to this day still under seal, on Tuesday his attorneys argued publically before the Fourth Circuit Court of Appeals in Richmond, Virginia that a civil contempt order waged against Levison should be rejected because the government unjustly compelled him to surrender his website’s master encryption keys.

Because the customer in question had opted-in to Lavabit’s encrypted email function, the information sought by the government was impossible to acquire using ordinary methods. Levison complied with the pen register order nonetheless, but the metadata being logged by the FBI proved to be unusable and quickly prompted them to demand the SSL (Secure Socket Layer) keys that encrypted all data going in and out of the website’s servers. The architecture of the SSL protocol as well as his nature of the custom-built site made it arguably impossible for Levison to provide unencrypted data using just a standard wiretap, but because the FBI’s request also provided he furnish the government with the “technical assistance necessary” to fulfil their demands, the government said he’d have to surrender the SSL keys as well and in turn compromise the privacy of each and every user.

When the pen register wouldn't work, the feds returned with a subpoena for the keys. And when Levison didn't immediately comply, they came back with a search warrant. Levison's lawyers are now fighting to appeal the lawfullness of those requests for the keys by saying they were not valid.

"[T]o comply with the government’s subpoena would have either required Lavabit to perpetrate a fraud on its customer base or shut down entirely. That is the key point, and the resulting harm goes far beyond a mere inconvenient search for records," his counsel claimed when the appeal was first filed in October. “The Fourth Amendment insists that a warrant name particular things to be searched; a warrant that permits open-ended rummaging through all of Lavabit's communications data is simply a modern-day writ of assistance, the sort of general warrant that the Fourth Amendment was ratified to forbid,"

reszta: http://rt.com/usa/lavabit-appeal-oral-arguments-426/

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 15:05, 26 Mar '14

Temat postu: Wysłany: 15:05, 26 Mar '14

Temat postu: |

|

|

Czy polskie służby wykorzystują narzędzia do zdalnego kontrolowania komputerów i telefonów?

Helsińska Fundacja Praw Człowieka wystosowała wnioski o dostęp do informacji publicznej do Agencji Bezpieczeństwa Wewnętrznego oraz Centralnego Biura Antykorupcyjnego z pytaniem, czy służby te w ramach wykonywania swoich zadań stosują oprogramowanie Remote Control System (Zdalny System Zarządzania; RCS).

RCS umożliwia monitorowanie komputerów i telefonów, pozyskiwanie danych przechowywanych na tych urządzeniach, nawet w sytuacji gdy użytkownik nie jest podłączony do Internetu oraz śledzenie korespondencji w Internecie. RCS pozwala także kopiować pliki z dysku twardego komputera, nagrywać rozmowy Skype, przechwytywać hasła wprowadzone do wyszukiwarki, włączyć kamerę internetową lub mikrofon komputera.

Naukowcy skoncentrowani wokół The Citizen Lab – interdyscyplinarnej grupy działającej przy Uniwersytecie w Toronto (Kanada) opublikowali 14 lutego 2014 r. raport „Mapping Hacking Team’s “Untraceable” Spyware”, w którym badano wykorzystywanie RCS. W raporcie wskazano, że system ten jest sprzedawany przez firmę Hacking Team z siedzibą w Mediolanie, rządom poszczególnych państw. Wśród nich wymieniono 21 krajów, takich jak Azerbejdżan, Kolumbię, Egipt, Etiopię, Węgry, Turcję, Maroko, a także Polskę.

Hacking Team wskazuje, że RCS został zaprojektowany z myślą o walce z przestępczością i terroryzmem. The Citizen Lab w swym raporcie podkreśliło, że stosowanie RCS w poszczególnych sytuacjach może prowadzić do poważnych nadużyć praw człowieka.

dalej: http://www.hfhr.pl/czy-polskie-sluzby-wy.....telefonow/

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 12:11, 28 Mar '14

Temat postu: Wysłany: 12:11, 28 Mar '14

Temat postu: |

|

|

DOJ Pushes to Expand Hacking Abilities Against Cyber-Criminals

The U.S. Department of Justice is pushing to make it easier for law enforcement to get warrants to hack into the computers of criminal suspects across the country.

The move, which would alter federal court rules governing search warrants, comes amid increases in cases related to computer crimes.

Investigators say they need more flexibility to get warrants to allow hacking in such cases, especially when multiple computers are involved or the government doesn’t know where the suspect’s computer is physically located.

The Justice Department effort is raising questions among some technology advocates, who say the government should focus on fixing the holes in computer software that allow such hacking instead of exploiting them. Privacy advocates also warn government spyware could end up on innocent people’s computers if remote attacks are authorized against equipment whose ownership isn’t clear.

dalej: http://blogs.wsj.com/law/2014/03/27/doj-.....NO-DEVRIES

|

|

|

Powrót do góry

|

|

|

jarondo

Dołączył: 30 Wrz 2006

Posty: 1666

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 19:56, 31 Mar '14

Temat postu: Wysłany: 19:56, 31 Mar '14

Temat postu: |

|

|

Aby walczyć z terroryzmem i pedofilią:

Turcja przechwytuje DNS-y Google'a

http://kopalniawiedzy.pl/Turcja-Google-YouTube-blokada-DNS,20009

| Cytat: | Gogle informuje, że tureccy dostawcy internetu przechwytują połączenia z bezpłatnymi publicznymi serwerami DNS Google'a i przekierowują użytkowników do własnych DNS-ów. Robią to prawdopodobnie na polecenie rządu w Ankarze.

Turecki rząd już jakiś czas temu rozpoczął kampanię na rzecz zablokowania obywatelom swojego kraju Twittera. Niedawno na celowniku rządu znalazło się też YouTube, gdyż w serwisie ukazała się rozmowa z jednym z tureckich oficjeli rozważających ewentualną interwencję wojsk Turcji w Syrii.

Władze Turcji zażądały od YouTube'a, by zablokował dostęp do serwisu obywatelom ich kraju. Poleciły też lokalnym dostawcom internetu, by blokowali YouTube'a na swoich serwerach DNS. Wiele osób ominęło blokadę korzystając z bezpłatnych serwerów DNS udostępnianych przez Google'a. Teraz jednak okazało się, że tureccy ISP przechwytują ruch do tych serwerów i kierują go na swoje DNS, gdzie nieprawomyślne serwisy są blokowane. |

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 20:56, 08 Paź '14

Temat postu: Wysłany: 20:56, 08 Paź '14

Temat postu: |

|

|

Feds ‘Hacked’ Silk Road Without a Warrant? Perfectly Legal, Prosecutors Argue

With only a month until the scheduled trial of Ross Ulbricht, the alleged creator of the Silk Road drug site, Ulbricht’s defense lawyers have zeroed in on the argument that the U.S. government illegally hacked the billion-dollar black market site to expose the location of its hidden server. The prosecution’s latest rebuttal to that argument takes an unexpected tack: they claim that even if the FBI did hack the Silk Road without a warrant—and prosecutors are careful not to admit they did—that intrusion would be a perfectly law-abiding act of criminal investigation.

On Monday evening the prosecutors submitted the latest in a series of combative court filings from the two sides of the Silk Road case that have clashed over Ulbricht’s Fourth Amendment right to privacy. The government’s new argument responds to an affidavit from an expert witness, tech lawyer Joshua Horowitz, brought in by Ulbricht’s defense to poke holes in the FBI’s story of how it located the Silk Road server. In a letter filed last week, Horowitz called out inconsistencies in the FBI’s account of stumbling across the Silk Road’s IP address while innocently entering “miscellaneous data” into its login page. He testified that the FBI’s actions instead sounded more like common hacker intrusion techniques. Ulbricht’s defense has called for an evidentiary hearing to cross examine the FBI about the operation

dalej: http://www.wired.com/2014/10/feds-silk-road-hack-legal/

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 13:17, 25 Lut '15

Temat postu: Wysłany: 13:17, 25 Lut '15

Temat postu: |

|

|

SIM card maker Gemalto says ‘reasonable grounds’ to believe security service hack

Amsterdam-based SIM card maker Gemalto said on Wednesday it has ‘reasonable grounds’ to believe it was probably hacked by US and British secret services in 2010 and 2011.

The company said people try to hack it on a regular basis and it had identified two ‘particularly sophisticated intrusions’ which could have been made by the security services.

However, the attacks ‘only breached its office networks and could not have resulted in a massive theft of SIM encryption keys’ the company said in statement.

http://www.dutchnews.nl/news/archives/20.....vice-hack/

|

|

|

Powrót do góry

|

|

|

grzanek

Dołączył: 12 Paź 2011

Posty: 368

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 16:47, 26 Lut '15

Temat postu: Wysłany: 16:47, 26 Lut '15

Temat postu: |

|

|

Update do postu: viewtopic.php?p=290662#290662

Lenovo's Superfish spectacle: 'Catastrophic' security failures discovered

| Cytat: | | (...) Superfish is able to inspect not only search queries, but also peek at emails, banking and social media traffic. |

Russian researchers expose breakthrough U.S. spying program

| Cytat: | | (Reuters) - The U.S. National Security Agency has figured out how to hide spying software deep within hard drives made by Western Digital, Seagate, Toshiba and other top manufacturers, giving the agency the means to eavesdrop on the majority of the world's computers, according to cyber researchers and former operatives |

Ruskie mówią „sprawdzam”

| Cytat: | | Toshiba, IBM and Apple will be asked to guarantee security of products manufactured in Russia |

Moscow-Based Security Firm Reveals What May Be The Biggest NSA "Backdoor Exploit" Ever

I jeszcze

How NSA and GCHQ hacked world largest SIM card maker Gemalto: “game over for cellular encryption”

I jeszcze wyjątek z pierwszego wrzuconego artykułu, pokazujący naturę problemu i dobrze ilustrujący powagę sytuacji:

| Cytat: | (...) The virus modified the first software that runs on a machine — the basic-input-output-system, or BIOS — in such a way that any attempt to clean it from the computer would be futile because the BIOS would just continue to reinfect it. But Mebromi affected only a small set of Chinese users.

What makes the latest discoveries so disconcerting is that if a government or company can plant spyware in the lowest level of a machine, it can steal your passwords, serve up any webpage, steal your encryption keys and control your entire digital experience, undetected. “If they can do that, they can do anything,” said Peter Horne, the technology expert who first discovered the spyware in Lenovo’s products.

http://www.seattletimes.com/news/lenovo-.....o-hackers/ |

Czyli – w skrócie – sprawa stanowi precedens o tyle, że teraz firmy czy rządy państw mogą w sposób zupełnie niezauważony wykradać obywatelom hasła, inne tajne informacje, a nawet całkowicie kontrolować nasze poczynania w sieci. Orwell znowu przewraca się w grobie...[/quote]

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.400 mBTC

Podarowałeś BTC

|

Wysłany: 11:07, 06 Lip '15

Temat postu: Wysłany: 11:07, 06 Lip '15

Temat postu: |

|

|

Spy Tech Company 'Hacking Team' Gets Hacked

Sometimes even the cops get robbed.

The controversial Italian surveillance company Hacking Team, which sells spyware to governments all around the world, including agencies in Ethiopia, Morocco, the United Arab Emirates, as well as the US Drug Enforcement Administration, appears to have been seriously hacked.

Hackers have made 500 GB of client files, contracts, financial documents, and internal emails, some as recent as 2015, publicly available for download.

Hacking Team’s spokesperson Eric Rabe did not immediately respond to Motherboard’s calls and email asking for verification that the hacked information is legitimate. Without confirmation from the company itself, it’s difficult to know what percentage of the files are real—however, based on the sheer size of the breach and the information in the files, the hack appears to be authentic.

What’s more, the unknown hackers announced their feat through Hacking Team’s own Twitter account.

dalej: http://motherboard.vice.com/read/spy-tech-company-hacking-team-gets-hacked

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 17:13, 09 Lip '15

Temat postu: Wysłany: 17:13, 09 Lip '15

Temat postu: |

|

|

Wśród danych Hacking Team znaleziono exploity zero-day m.in. na Flasha i SELinuksa

Zgodnie z przewidywaniami pośród danych wykradzionych włoskiej firmie Hacking Team znaleziono nieznane do tej pory exploity wykorzystujące podatności zero-day.

Na chwilę obecną są to exploity zero-day na:

* Windows kernel oraz Flash Player,

* (jeszcze niepotwierdzony) SELinux.

Z dostępnych analiz wynika, że exploit na Windowsa — Adobe Font Driver (atmfd.dll) kernel driver privilege escalation vulnerability — może być użyty w wersjach systemu od XP aż do 8.1 włącznie.

Natomiast exploit na Flasha jest w stanie wykorzystać najnowszą dostępną obecnie wersję (18.0.0.194) działającą w środowisku praktycznie wszystkich popularnych przeglądarek internetowych.

http://sekurak.pl/wsrod-danych-hacking-t.....selinuksa/

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 17:15, 09 Lip '15

Temat postu: Wysłany: 17:15, 09 Lip '15

Temat postu: |

|

|

W USA trwa dyskusja nad prawem nakazującym umieszczanie backdoorów w rozwiązaniach kryptograficznych

Amerykańskie służby, pomimo dysponowania wieloma środkami inwigilacji technologicznej, zamierzają pójść o krok dalej. Dyrektor FBI — James Comey przekonuje właśnie Kongres Stanów Zjednoczonych, by ten wprowadził prawo nakazujące wszystkim producentom rozwiązań kryptograficznych umieszczanie backdoorów przeznaczonych dla organów ścigania.

Obecnie amerykańskie prawo (Communications Assistance for Law Enforcement Act of 1994) nie wymusza umieszczania tylnych furtek w rozwiązaniach szyfrujących. Jak jednak wiemy, amerykańskie służby radzą sobie na wiele sposób, włączając w to próby wpływania na twórców poszczególnych rozwiązań.

Agencje rządowe nie potrafią sobie jednak poradzić z poprawnie zaimplementowanymi algorytmami silnego szyfrowania. Jednocześnie w opinii obecnego dyrektora FBI, dysponując prawomocnym nakazem, służby powinny móc uzyskać dostęp do wszystkich danych podejrzanego, w tym tych zaszyfrowanych.

dalej: http://sekurak.pl/w-usa-trwa-dyskusja-na.....aficznych/

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.400 mBTC

Podarowałeś BTC

|

Wysłany: 16:16, 10 Lip '15

Temat postu: Wysłany: 16:16, 10 Lip '15

Temat postu: |

|

|

Barcikowski: gdyby tego nie kupowali... to byliby bezbronni

Czy CBA wydało blisko milion złotych na szpiegowski program - samo wystawiając się na szpiegowane? Do sieci wyciekły dokumenty wykradzione przez hakerów włoskiej firmie produkującej programy do podglądania miedzy innymi smartfonów. Problemy mogą mieć nie tylko polskie służby, bo na liście klientów Hacking Team są agenci z całego świata.

video: http://panorama.tvp.pl/20782692/szpiegowani-szpiedzy

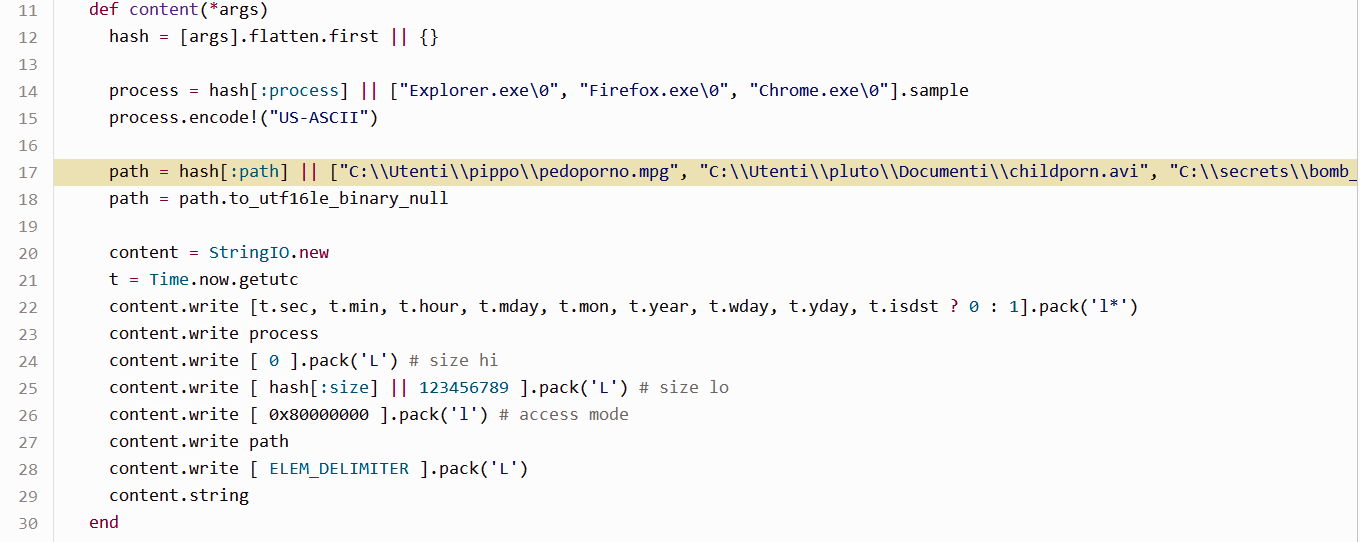

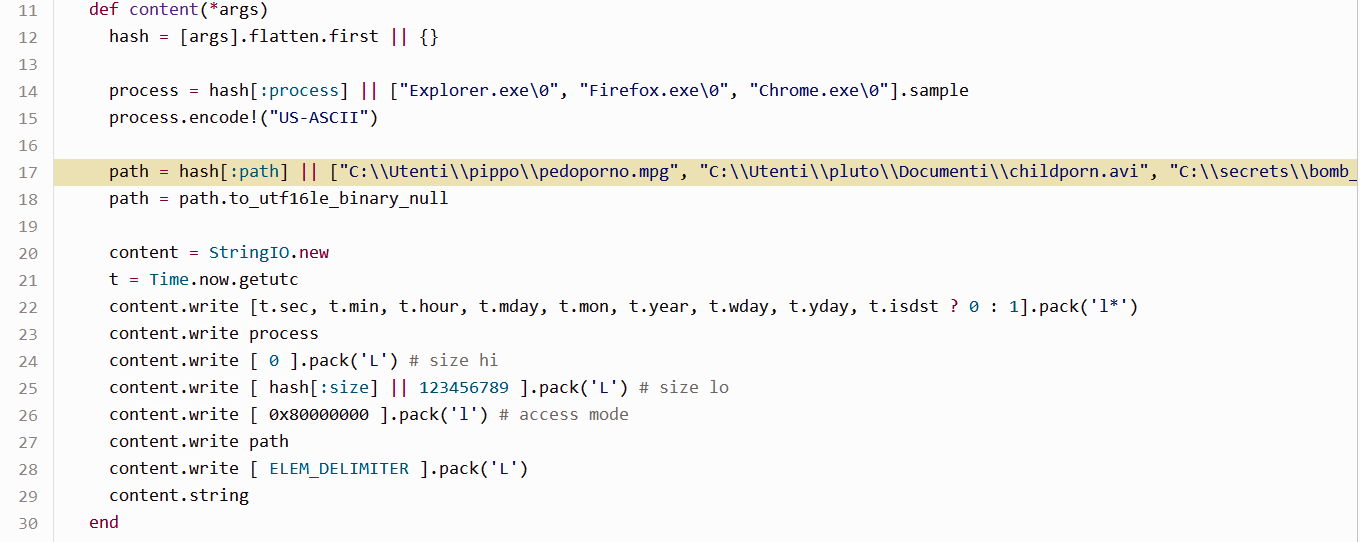

Tymczasem inni, którzy przeglądali ten soft, za który CBA słono zapłaciła, znaleźli tam m.in. funkcjonalność służącą to podrzucania na zaatakowany komputer dziecięcej pornografii:

Faktycznie, bez tych wszystkich (ale podkreślam że legalnych, opcji!) nasze służby muszą być w chuj bezbronne

|

|

|

Powrót do góry

|

|

|

7070

Dołączył: 21 Paź 2014

Posty: 154

Post zebrał 0.400 mBTC

Podarowałeś BTC

|

Wysłany: 23:32, 18 Lip '15

Temat postu: Wysłany: 23:32, 18 Lip '15

Temat postu: |

|

|

|

|

|

Powrót do góry

|

|

|

Kaczafi

Dołączył: 04 Lis 2014

Posty: 855

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 12:40, 11 Sie '15

Temat postu: Wysłany: 12:40, 11 Sie '15

Temat postu: |

|

|

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 08:37, 18 Wrz '16

Temat postu: Wysłany: 08:37, 18 Wrz '16

Temat postu: |

|

|

FBI Paid $1 Million To Break Tor Anonymity As Part Of Silk Road 2 Investigation, Tor Says

The Tor Project has accused the FBI of paying researchers at Carnegie Mellon University $1 million to deanonymize the popular software and reveal users' locations as part of a major criminal investigation. The assertion comes after the publication of court documents in the upcoming Silk Road 2 case in which government prosecutors state the evidence used to identify the main suspect is “based on information obtained by a 'university-based research institute.' ”

Carnegie Mellon researchers were eyed suspiciously last year when they canceled a plan to present research on how they were able to identify Tor users.

Tor is an anonymity browser that cloaks the online activity of activists and criminals alike, allowing them to browse the Internet without threat of surveillance and access sites that are otherwise hidden. Now, though, the Tor Project says the FBI funded the CMU effort as part of Operation Onymous, the 2014 campaign that led to 17 arrests and the closure of the Silk Road 2 drug market.

"Apparently these researchers were paid by the FBI to attack hidden services users in a broad sweep, and then sift through their data to find people whom they could accuse of crimes," Tor said in a statement Wednesday. "Such action is a violation of our trust and basic guidelines for ethical research. We strongly support independent research on our software and network, but this attack crosses the crucial line between research and endangering innocent users."

The Tor statement was prompted by Vice Motherboard's publication of documents from the Silk Road 2 case Wednesday. Brian Richard Farrell, a Seattle man, is accused of conspiracy to distribute heroin, methamphetamine and cocaine as part of his alleged role as Silk Road 2 administrator. A search warrant from prosecutors and produced by Motherboard states the FBI's source of information (the "university-based research institute") identified 78 IP addresses, one of them belonging to Farrell, who allegedly went by the name DoctorClu.

Tor added there is "no indication yet that [federal authorities] had a warrant or any institutional oversight by Carnegie Mellon's Institutional Review Board." Carnegie Mellon stopped short of denying the accusations in a statement to Wired magazine.

"I'd like to see the substantiation for their claim," said Ed Desautels, spokesman in CMU's Software Engineering Institute. "I'm not aware of any payment."

http://www.ibtimes.com/fbi-paid-1-millio.....ys-2181170

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 18:07, 18 Wrz '16

Temat postu: Wysłany: 18:07, 18 Wrz '16

Temat postu: |

|

|

|

Szkoda tylko, że nie wiadomo jak oni to deanonimizowali. Wtedy można by coś próbować zaradzić. Ale jest bańkę dolarów przeznaczają na jednego klienta, to na wielu im raczej nie starczy...

|

|

|

Powrót do góry

|

|

|

de93ial

Dołączył: 17 Lip 2013

Posty: 2989

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 19:30, 18 Wrz '16

Temat postu: Wysłany: 19:30, 18 Wrz '16

Temat postu: |

|

|

Gościu od Tora powiedział jak najpewniej to zrobili. Wprowadzili do sieci dużą liczbę kontrolowanych przez siebie serwerów. Wystarczy, że znasz trzy serwery i znajdziesz każdego w tej sieci. A ponieważ użytkownicy mało serwerów tworzą, to dołączenie odpowiedniej liczby powinno zapewnić wystarczająco dużą siatkę.

Plus JAVA.

_________________ http://www.triviumeducation.com/

Punkt startowy dla wszystkich.

http://trivium.wybudzeni.com/trivium/

Wersja PL

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 06:40, 19 Wrz '16

Temat postu: Wysłany: 06:40, 19 Wrz '16

Temat postu: |

|

|

| de93ial napisał: | Wystarczy, że znasz trzy serwery i znajdziesz każdego w tej sieci.

|

Nie znajdziesz.  Ale z tego wynika ustawili tzw. "honeypots". No to wiem jak się przed tym zabezpieczyć.

Przecież TOR Browser nie obsługuje Javy... A jak jakiś idiota sobie to włączy, to niech się nie dziwi...

Ale pewnie masz na myśli lukę w JavaScript... To tez jest wyłączone.

|

|

|

Powrót do góry

|

|

|

Azyren

Dołączył: 07 Wrz 2015

Posty: 4105

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 10:04, 12 Lis '16

Temat postu: Wysłany: 10:04, 12 Lis '16

Temat postu: |

|

|

FBI Operated 23 Tor-Hidden Child Porn Sites, Deployed Malware From Them

Federal investigators temporarily seized a Tor-hidden site known as Playpen in 2015 and operated it for 13 days before shutting it down. The agency then used a "network investigative technique" (NIT) as a way to ensnare site users. However, according to newly unsealed documents recently obtained by the American Civil Liberties Union, the FBI not only temporarily took over one Tor-hidden child pornography website in order to investigate it, the organization was in fact authorized to run a total of 23 other such websites.

reszta: https://yro.slashdot.org/story/16/11/11/.....-from-them

|

|

|

Powrót do góry

|

|

|

Bimi

Site Admin

Dołączył: 20 Sie 2005

Posty: 20406

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 17:09, 07 Mar '17

Temat postu: Wysłany: 17:09, 07 Mar '17

Temat postu: |

|

|

Vault 7: WikiLeaks reveals CIA's secret hacking tools and spy operations

WikiLeaks has unleashed a treasure trove of data to the internet, exposing information about the CIA's arsenal of hacking tools. Code-named Vault 7, the first data is due to be released in serialized form, starting off with "Year Zero" as part one. A cache of over 8,500 documents and files has been made available via BitTorrent in an encrypted archive.

The plan had been to release the password at 9:00am ET today, but when a scheduled online press conference and stream came "under attack" prior to this, the password was released early. Included in the "extraordinary" release are details of the zero day weapons used by the CIA to exploit iPhones, Android phones, Windows, and even Samsung TVs to listen in on people. Routers, Linux, macOS -- nothing is safe.

dalej: https://betanews.com/2017/03/07/wikileaks-vault-7-cia-year-zero/

|

|

|

Powrót do góry

|

|

|

Goska

Dołączył: 18 Wrz 2007

Posty: 3486

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 17:29, 07 Mar '17

Temat postu: Wysłany: 17:29, 07 Mar '17

Temat postu: |

|

|

Żołnierz z klawiaturą zamiast karabinu. Oto wojna, w której uczestniczy cały świat [WHAT'S NEXT]

Daniel Maikowski

27.02.2017 08:00

Największe światowe mocarstwa dysponują potężnymi armiami hakerów, a przeprowadzane przez nich ataki są równie skuteczne, jak te, w których udział biorą warte miliony dolarów czołgi i samoloty.

Ubiegłoroczny Szczyt NATO przeszedł do historii nie tylko dlatego, że po raz pierwszy odbywał się w Polsce. To w Warszawie sygnatariusze Traktatu Północnoatlantyckiego podjęli decyzję o uznaniu cyberprzestrzeni za obszar prowadzenia działań wojennych.

Tym samym przywódcy państw NATO potwierdzili coś, co dla wielu osób interesujących się tematyką cyberbezpieczeństwa od dawna jest oczywiste: w sieci toczy się wojna. Wojna, w której uczestniczy większość liczących się na arenie międzynarodowej graczy. Wojna, w której nie obowiązują żadne zasady.

U swoich początków ludzkość znała tylko jeden rodzaj wojny - wojnę lądową. Później konflikty zbrojne rozszerzyły się na morza i oceany. Następnym etapem była wojna powietrzna. Aż w końcu dotarliśmy do kosmicznego wyścigu zbrojeń. Cyberprzestrzeń jest po prostu kolejnym polem działań zbrojnych

- podkreśla Mikko Hypponen, szef działu technologicznego w F-Secure i jedna z największych legend branży cyberbezpieczeństwa.

Podział sił w cyberwojnie zasadniczo pokrywa się z militarną potęgą poszczególnych państw. Najwięcej do powiedzenia mają Stany Zjednoczone, Chiny, Rosja, Wielka Brytania, Izrael, a także Korea Północna.

Każde z mocarstw posiada własną armię hakerów. Przy odpowiedniej motywacji i lukach w infrastrukturze krytycznej przeciwnika, grupy te mogą sparaliżować działanie rządowych systemów teleinformatycznych, wykraść pieniądze z banku, wpłynąć na wyniki wyborów lub wywołać awarię elektrowni. Nie mówimy tu wcale o potencjalnych zagrożeniach, ale o atakach, które rzeczywiście miały miejsce. I to całkiem niedawno.

Tajna armia Kremla

Kiedy słyszymy o cyberwojnie, niemal natychmiast przychodzą nam na myśl dwa słowa: rosyjscy hakerzy. Rzeczywiście, w ciągu ostatniej dekady Rosja wyrobiła sobie opinię państwa, które chętnie korzysta z usług grup hakerskich, a rosyjscy cyber-żołnierze są oskarżeni o każdy większy incydent związany z cyberbezpieczeństwem.

- Rosjanie są absolutną elitą. To jedni z najlepszych specjalistów na świecie - podkreśla Chris Finan, były doradca ds. cyberbezpieczeństwa w administracji prezydenta Obamy.

Lista ataków, które przypisuje się Kremlowi jest imponująca. W 2007 r. rosyjscy hakerzy mieli przypuścić cyberatak na Estonię. Wówczas sparaliżowane zostały m.in. systemy informatyczne estońskiego parlamentu, rządu oraz banków. Rosja miała również korzystać z usług swoich hakerów podczas konfliktu z Gruzją.

Pod koniec 2015 r. cyber-żołnierze Kremla mieli z kolei zaatakować elektrownię jądrową w ukraińskim Zaporożu. Wówczas - na oczach operatora pełniącego wtedy zmianę - w zdalny sposób wyłączyli wszystkie generatory pozbawiając energii elektrycznej niemal 700 tys. domostw.

Wszystkie te ataki łączy jedno: praktycznie niemożliwe jest udowodnienie, że były one inspirowane przez Kreml. Na tym polega "piękno" cyberwojny. Jest prowadzona w "białych rękawiczkach". Wojna, w której do rzeczywistego źródła ataku prowadzi szereg tajemniczych pośredników, fałszywych tropów oraz domniemanych powiązań.

APT28

Najpotężniejszym sprzymierzeńcem Kremla w cyberwojnie jest grupa APT28 (inne nazwy: STRONTIUM, Sofacy oraz Fancy Bear). Eksperci ds. cyberbezpieczeństwa z takich firm jak Microsoft czy Kaspersky sugerują, że APT28 jest nie tylko powiązana z wywiadem Federacji Rosyjskiej (GRU), ale jest wręcz jego integralną częścią.

APT28 oskarża się m.in. o ataki hakerskie na niemiecki parlament, francuską telewizję TV5 Monde oraz o kradzież danych z serwerów Światowej Agencji Antydopingowej. Grupa ta miała też utrudniać śledztwo w sprawie katastrofy MH-17, a także włamać się na serwery polskiego Ministerstwa Spraw Zagranicznych w grudniu 2016 roku.

Bodaj największą sławę tajemniczej rosyjskiej grupie hakerów miała przynieść jednak ingerencja w przebieg ubiegłorocznych wyborów prezydenckich w USA. 14 lipca 2016 r. amerykański dziennik „Washington Post” poinformował, że działający na zlecenie Kremla hakerzy wykradli z serwerów Partii Demokratycznej wszystkie znajdujące się tam e-maile, które następnie zostały opublikowane przez portal Wikileaks.

Te doniesienia zostały później potwierdzone przez CIA. W odpowiedzi pod koniec grudnia prezydent Barack Obama podjął decyzję o wydaleniu z USA 35 rosyjskich dyplomatów. Kreml zaprzecza, jakoby miał cokolwiek wspólnego z atakami. Również twórca Wikileaks Julian Assange twierdzi, że to nie Rosja stała za tymi atakami.

Cała sytuacja tak rozwścieczyła byłego już prezydenta Obamę, że w październiku ub. r. miał on zwrócić się do CIA z prośbą o przygotowanie scenariuszy tajnego cyberataku, który miałby „zastraszyć oraz zawstydzić” Władimira Putina.

Stuxnet, czyli cyberatak, który wymknął się spod kontroli

Jeśli bowiem istnieje jakiś kraj, który mógłby stanąć w szranki z Rosją i jej hakerami, to są to Stany Zjednoczone. Amerykanie już w 2010 roku powołali specjalną jednostkę Cyber Command, na rozbudowę której wydano miliardy dolarów. Jeszcze w 2014 r. w skład Cyber Command wchodziło 1800 specjalistów. Dziś liczy ponad 6000 osób.

Choć oficjalnie jej celem jest ochrona cyberprzestrzeni, to jednak Cyber Command podejmuje też działania prewencyjnie. Amerykańscy hakerzy dokonali m.in. wielu skutecznych cyberataków wymierzonych w ISIS zakłócając wewnętrzną komunikację i skutecznie sabotując infrastrukturę krytyczną, z której korzysta organizacja.

Największym sojusznikiem USA w cyberwojnie jest Izrael. To właśnie te dwa kraje miały dokonać najbardziej zuchwałego cyberataku w historii. Jego celem było zainfekowanie komputerów w irańskiej elektrowni jądrowej w Natanz, co w miało z kolei doprowadzić do spowolnienia Iranu w pracach nad programem nuklearnym.

Do ataku wykorzystano wirusa Stuxnet, który pozwalał na przeprogramowanie instalacji przemysłowych w elektrowni. Atak zakończył się częściowym sukcesem. W 2010 r. prezydent Iranu Mahmud Ahmadineżad przyznał, że wirus spowodował "problemy w niewielkiej liczbie wirówek używanych do wzbogacania uranu".

Niestety cała operacja wymknęła się spod kontroli. Wirus Stuxnet, który miał zostać wykorzystany tylko przy tym jednym ataku, rozprzestrzenił się poza irańską elektrownię. Szacuje się, że zainfekował co najmniej 100 tysięcy komputerów w 155 krajach.

Przez lata władze USA i Izraela umywały ręce od Stuxneta. Dopiero dziennikarz „NYT” David Sanger ujawni, że to właśnie te dwa kraje stały za włamaniem. Później te informacje zostały również potwierdzone przez administrację Baracka Obamy.

Chińska potęga i ambicje Kim Dzong Una

Krajem, który dysponuje największą liczbą hakerów są oczywiście Chiny. Nie jest to szczególnie zaskakujące zważywszy na liczbę obywateli Państwa Środka. Szacuje się, że Chiny są źródłem 41 proc. cyberataków, do których dochodzi na całym świecie.

W 2013 roku firma analityczna Mandiant opublikowała raport opisujący działania tzw. „Jednostki 61398” – tajnej komórki chińskiego wojska, która ma obejmować tysiące hakerów i programistów z całego świata. Z raportu wynika, że począwszy od 2006 r. "Jednostka 61398" wykradła setki terabajtów danych od 141 firm. Celem hakerów były przedsiębiorstwa ze Stanów Zjednoczonych, Kanady oraz Wielkiej Brytanii.

We wrześniu 2015 r. USA i Chiny zawarły nawet anty-hakerskie porozumienie, na mocy którego obydwa kraje mają się wstrzymywać od wzajemnych cyberataków.

Żadne sojusze nie interesują natomiast Kim Dzong Una. Z informacji Korea Institute of Liberal Democracy wynika, że Korea Północna dysponuje dziś grupą 6800 elitarnych hakerów, których działania generują dla Pjongjangu 680 mln dolarów zysku rocznie.

Polsce brakuje środków, ekspertów

Czy Polska jest przygotowana do cyberwojny? Na te pytanie poniekąd odpowiedziała sama minister cyfryzacji Anna Streżyńska. W październiku ubiegłego roku przyznała, że na ten moment jej resort nie dysponuje ani ekspertami, ani wiedzą, ani środkami, które pozwoliłyby na skuteczną realizację strategii cyberbezpieczeństwa.

Pani Minister potwierdza obawy, że nawet najbardziej ambitne i obiecujące plany administracji publicznej mogą być boleśnie zweryfikowane przez rzeczywistość

– komentował wówczas Michał Jarski, ekspert ds. cyberbezpieczeństwa.

Obecnie Ministerstwo Cyfryzacji pracuje nad ustawą o systemie cyberbezpieczeństwa, która ma trafić do Sejmu w kwietniu. Prace nad projektem odbywają się w oparciu o przygotowaną przez resort „Strategię Cyberbezpieczeństwa Rzeczypospolitej Polskiej na lata 2016-2020”. Jej celem jest zwiększenie poziomu bezpieczeństwa infrastruktury teleinformatycznej państwa, zwiększenie zdolności do zwalczania zagrożeń, a także zmniejszenie skutków incydentów godzących w bezpieczeństwo cyberprzestrzeni.

Paradoksalnie najbardziej zagrożone są najnowsze instalacje infrastruktury krytycznej – czyli te, które są dostosowane do zarządzania za pośrednictwem sieci. Dlatego kluczową kwestią jest odizolowanie systemów kontroli systemów, które nimi zarządzają, a także ograniczenie fizycznego dostępu do nich.

- podkreśla Leszek Tasiemski, wiceprezes Rapid Detection Center w F-Secure.

A jak przedstawia się obecnie bezpieczeństwo systemów teleinformatycznych w Polsce? W tym miejscu warto oddać głos Włodzimierzowi Nowakowi, byłemu Dyrektorowi Departamentu Cyberbezpieczeństwa w Ministerstwie Cyfryzacji.

- Skala problemu jest na tyle wysoka, że ministerstwo cyfryzacji musiało nawet napisać do pani premier niejawną notatkę opisującą stan faktyczny tych rejestrów. Ujęto w niej w jaki sposób są zabezpieczone - a raczej, w jaki sposób nie są zabezpieczone – mówił Nowak w październiku ub. roku, a kilka tygodni później złożył rezygnację ze swojej funkcji.

Zagrożenie związane z atakami na infrastrukturę krytyczną jest dziś jak najbardziej realne. - Sytuacja geopolityczna plasuje nas na pozycji pierwszego celu cyberataków i konieczne jest poważne potraktowanie tej spodziewanej roli i odpowiedzialności. Nie tylko po stronie Ministerstwa Cyfryzacji, ale całego rządu – podkreśla Michał Jarski.

Niedawne ataki hakerskie na serwery MSZ oraz polski sektor finansowy, to tylko dwa przykłady. Przykłady, które udowadniają, że Polska już teraz uczestniczy w cyberwojnie - czy tego chcemy, czy nie. Może więc warto pomyśleć o skutecznej obronie?

http://next.gazeta.pl/next/7,156830,2140.....BizLinkZ30

|

|

|

Powrót do góry

|

|

|

Ordel

Dołączył: 04 Lip 2009

Posty: 8560

Post zebrał 0.000 mBTC

Podarowałeś BTC

|

Wysłany: 11:31, 15 Mar '17

Temat postu: Wysłany: 11:31, 15 Mar '17

Temat postu: |

|

|

| Cytat: | Krypta 7: Po co CIA adres IP rosyjskiej policji?

Portal WikiLeaks ujawnił ponad 8 tys. dokumentów CIA o nazwie Vault 7, czyli Krypta 7 (ew. Skarbiec 7). Dotyczą one przede wszystkim narzędzi cyberszpiegowskich amerykańskiego wywiadu, z których teraz może korzystać każdy.

Różnorodność opcji jest imponująca. Obejmuje m.in. zarażenie wirusami i zdalne przejęcie kontroli nad innymi komputerami z systemem operacyjnym Microsoft Windows. To samo można zrobić z urządzeniami z iOS, w tym iPhone'ami i iPadami. Połączenia, wiadomości, poczta i zdjęcia w smartfonach z Androidem też mogą być przechwytywane i kontrolowane.

Na szczególną uwagę zasługuje program „Weeping Angel" („Szlochający Anioł"), opracowany przez CIA we współpracy z brytyjskim MI5. „Anioł” infekuje inteligentne telewizory Smart TV. Nawet wyłączone mogą zapisywać rozmowy, a następnie za pośrednictwem internetu przekazują nagrania bezpośrednio na specjalne serwery amerykańskich służb wywiadowczych.

Apple zabrał głos w tej sprawie. Firma twierdzi, że większość podatności wskazanych w dokumentach, zostało naprawionych w ostatniej aktualizacji iOS jeszcze przed ich ujawnieniem. Samsung i Microsoft wystąpiły z podobnymi oświadczeniami.

Z dokumentów ujawnionych przez WikiLeaks wynika też, że jedna z głównych baz hakerskich CIA znajduje się w niemieckim Frankfurcie nad Menem w konsulacie generalnym. To tutaj powstawała większość złośliwych programów i stąd USA przeprowadzały operacje cybernetyczne w Europie, na Bliskim Wschodzie i w Afryce.

W przeciwieństwie do ambasady nie jest to terytorium Stanów Zjednoczonych i amerykańskie prawo, m.in. dotyczące ingerencji w życie prywatne, nie rozciąga się na konsulat. Z drugiej strony immunitet dyplomatyczny nie pozwala na sprawdzenie, czy agenci przestrzegają niemieckiego prawa.

Szczególne miejsce wśród dokumentów zajmuje archiwum projektu UMBRAGE, w ramach którego CIA gromadziła informacje o metodach walki i stylach grup hakerów na całym świecie, a następnie przejmowała te metody na własny użytek. W taki sposób Amerykanie pozostawiali cudze „odciski palców” na miejscu kradzieży, czyli właściwości kodów wirusa, czasami wtręty w języku obcym a nawet oczywiste błędy.

WikiLeaks bezpośrednio wskazuje, że „CIA gromadzi i przechowuje obszerną bibliotekę ofensywnych technologii z wirusów komputerowych, które powstały w innych krajach, m.in. w Rosji”.

Ślady zaangażowania CIA, amerykańskiej administracji i jego podwykonawców rządowi hakerzy mieli usuwać, aby nie można było ich zidentyfikować nawet w wyniku ekspertyzy kryminalistycznej. W tym celu powstała specjalna instrukcja pod nazwą „Co można, a czego nie można robić”. Zrozumienie tego, kto stroi za tym czy innym atakiem, jest po prostu niemożliwe.

Wśród wykorzystywanych przez CIA narzędzi jest m.in. oprogramowanie narzędziowe Rebound „zapożyczone” z programu Shamoon. W 2012 roku przy pomocy Shamoon zaatakowano komputery saudyjskiego przedsiębiorstwa naftowego Saudi Aramco i katarskiego przedsiębiorstwa gazowego RasGas. Waszyngton wówczas twierdził, że program pochodzi z Iranu. Teheran zaprzeczał i domagał się przeprowadzenia międzynarodowego śledztwa.

Cyberataki z adresem IP MSW Rosji?

Kolejna ciekawostka: wśród ujawnionych dokumentów znalazła się obszerna lista adresów IP w różnych krajach, z których mogli korzystać (lub korzystali) pracownicy CIA. Z zewnątrz wyglądałoby to tak, że atak został przeprowadzony nie z terytorium Ameryki, ale z terytorium innego państwa. Samych bułgarskich adresów dziennikarze z tego kraju naliczyli 150. Należą one do firm telekomunikacyjnych, dostawców internetu, banków i uczelni wyższych.

Na liście znalazło się też kilka rosyjskich adresów. Przynależą do licznych oddziałów Rosyjskiej Akademii Nauk, m.in. do Międzyresortowego Centrum Superkomputerowego i Instytutu Badań Kosmicznych, a także do firm MTC, Sibirtelecom, Sinterra, a nawet do Ministerstwa Spraw Wewnętrznych.

Pod koniec 2016 roku wiele szumu robiono wokół tzw. rosyjskich hakerów, którzy byli zaangażowani w zakrojone na wielką skalę afery z reklamą w internecie. W tym celu używali adresów IP Kombinatu Metalurgicznego w Magnitogorsku. Śledztwo prowadziła prywatna amerykańska firma White Ops, która ujawniła te informacje. Kombinat stanowczo zaprzeczał, twierdząc, że te adresy od dawna nie są używane. Co więcej, część zarezerwowanych przez kombinat adresów użył ktoś bezprawnie z terytorium Stanów Zjednoczonych.

Terroryści nie są celem CIA

Wśród dokumentów WikiLeaks są ankiety wypełniane przez pracowników wywiadu cybernetycznego przed przystąpieniem do operacji. Wskazuje się w nich, do jakiego typu systemu komputerowego będzie włamywał się haker, jakie dane należy wykraść (dokument, audio, wideo), jaki w tym celu będzie użyty wirus. Trzeba też podać cel ataku.

Terrorystów, ekstremistów i przestępców nie ma wśród ewentualnych celów. Być może terrorystów (którzy podobnie jak inni ludzie korzystają z komputerów, telefonów, tabletów i telewizorów) można zaliczyć do kategorii „pozostałe”. O naturze priorytetów CIA brak takiego oddzielnego celu świadczy bardzo wyraźnie. |

https://pl.sputniknews.com/swiat/201703145032758-sputnik-cia-wikileaks-vault-7/

Konsulaty , czyli miejsca w których USA uprawiają tortury , handel narkotykami i szpiegowanie . Ambasada w danym państwie może być jedna , ale Konsulatów w każdym mieście  .

Kolejna sprawa . Te telewizory , telefony , pralki podsłuchujące  , to wszystko jest dopiero testowane w skali globalnej kontroli. Pozwalają się bogacić ludziom by mogli kupować sprzęty które oni będą mogli kontrolować . Jednostki społeczne które np nie mają telefonu komórkowego , konta bankowego , tv , będą w przyszłości prześladowane przez system . Za brak konta na FB , roboty nie dostaniesz , dziecka do lekarza nie zarejestrujesz  .

CIA jest organizacją niby rządową , ale na usługach Korporacji . I ten układ jest idealny dla prywatnych Korporacji . W ramach bzdur walki z terroryzmem , mogą się nam zesrać do gęby a media tylko przytakną jakie te brownie jest pyszne .

PS. Podobno potomkowie G.Orwella chcą pozwać CIA za jej nowe motto : Wojna to pokój ...

_________________ https://www.youtube.com/watch?v=0K4J90s1A2M

|

|

|

Powrót do góry

|

|

|

|

|

Nie możesz pisać nowych tematów

Nie możesz odpowiadać w tematach

Nie możesz zmieniać swoich postów

Nie możesz usuwać swoich postów

Nie możesz głosować w ankietach

Nie możesz moderować swoich tematów

|

|