|

|

|

Autor

|

Wiadomość |

Goska

Dołączył: 18 Wrz 2007

Posty: 3599

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 15:47, 29 Sie '08

Temat postu: Hakerzy zabójcy Wysłany: 15:47, 29 Sie '08

Temat postu: Hakerzy zabójcy |

|

|

Wykorzystując technologię w przestępczych celach, hakerzy mogliby zdalnie modyfikować działanie rozruszników serca, powodując zawały lub wyczerpując baterie tych urządzeń- ostrzega "New Scientist".

Wszczepiane rozruszniki to urządzenia które - regulując rytm uderzeń serca - chronią przed poważnymi powikłaniami, a nawet zgonem. Jednak ich słabym punktem jest możliwość zdalnego przeprogramowania. W normalnych warunkach korzystają z niej lekarze, by dostroić rozrusznik do potrzeb pacjenta. Ale zdaniem specjalistów możliwe jest wykorzystanie tej technologii przez niepowołane osoby.

William Maisel z Harvard Medical School zademonstrował w tym roku, jak przy pomocy dostępnego w handlu nadajnika radiowego zmodyfikować działanie rozrusznika. W podobnie niebezpieczny sposób można by oddziaływać na wszczepiane pompy podające leki, stymulatory nerwów czy elektryczne protezy.

Choć takie działanie wydaje się nieprawdopodobne, były już precedensy. Tamara Denning z University of Washington w Seattle wskazuje, że w roku 2007 hakerzy przesłali na stronę internetową Repilepsy Foundation migające obrazki, najwyraźniej w celu wywołania u oglądających ją pacjentów ataków padaczki.

Eksperci twierdzą, że nie chcą straszyć ludzi, ale zwrócić uwagę na możliwość zagrożeń w przyszłości. Pozornie oczywiste zabezpieczenia, w rodzaju haseł dostępu mogą być niebezpieczne - co będzie, gdy lekarz nie będzie mógł w potrzebie przeprogramować urządzenie, bo zaginęło hasło? Być może rozwiązaniem byłoby noszone przez pacjenta "urządzenie maskujące", którego usuniecie dawałoby możliwość kontrolowania rozrusznika czy innego urządzenia. Jednak i to rozwiązanie ma swoje minusy - z jednej strony wymagałoby noszenia przy sobie dodatkowego sprzętu, z drugiej - przy nagłym zagrożeniu szukanie ukrytego na przykład w ubraniu urządzenia maskującego może opóźniać udzielenie pomocy. (PAP)

http://tech.wp.pl/kat,1009785,title,Hakerzy-zabojcy,wid,10302657,wiadomosc.html

|

|

|

Powrót do góry

|

|

|

JA

Dołączył: 12 Cze 2008

Posty: 1549

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 18:47, 29 Sie '08

Temat postu: Wysłany: 18:47, 29 Sie '08

Temat postu: |

|

|

|

Hakerzy (tak na prawdę Crakerzy, bo Haker oznacza programista) na pewno są złymi demonicznymi osobami, śmieją się do monitora, że mogą komuś rozrusznik wyłączyć. Nagonka na hakerów jest robiona od wielu lat, aby ograniczać powoli ludziom wolność w wirtualnym świecie. Haker = terrorysta. Brakuje teraz tylko Internet Patriot Act i mogą Cie wsadzić za byle co. Wystarczy tylko podejrzenie, że jesteś hakerem:P.

|

|

|

Powrót do góry

|

|

|

Nero12

Dołączył: 08 Gru 2007

Posty: 92

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 19:33, 29 Sie '08

Temat postu: Wysłany: 19:33, 29 Sie '08

Temat postu: |

|

|

|

trzeba sie zgodzic. Dla wiekszosci ludzi haker = cracker. Ciekawe jakie bedzie informatyczne 9/11...

|

|

|

Powrót do góry

|

|

|

XTC88

Dołączył: 14 Lut 2007

Posty: 1823

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 20:29, 29 Sie '08

Temat postu: Wysłany: 20:29, 29 Sie '08

Temat postu: |

|

|

Polscy hakerzy są najlepsi w europie.  i prawdopodobnie III na świecie po Japońskich i Amerykańskich o ile nie II.

|

|

|

Powrót do góry

|

|

|

Filjan

Dołączył: 29 Maj 2008

Posty: 198

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 09:26, 30 Sie '08

Temat postu: Wysłany: 09:26, 30 Sie '08

Temat postu: |

|

|

|

Polscy hakerzy są najlepsi, za nami Ruscy, Chińczycy, a dopiero potem USA, Japonia i Holandia.

|

|

|

Powrót do góry

|

|

|

Nero12

Dołączył: 08 Gru 2007

Posty: 92

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 10:45, 30 Sie '08

Temat postu: Wysłany: 10:45, 30 Sie '08

Temat postu: |

|

|

|

przed 9/11 w sieci pewnie nie uchronimy sie, wazne abysmy podniesli od razu bunt przeciwko probie jakiejkolwiek kontroli, ingerencji w siec przez rzad. W internecie jest mnostwo 'oswieconych' osob, w tym tez na pewno hakerow gdyz to oni sa otwarci na takie 'rzeczy'. Nie mozemy przegrac batalii o siec, jestem przekonany ze to bedzie najwazniejsza bitwa. Nie mozemy takze pozwolic aby w internecie wytworzyl sie nowy monopol serwerowy, nowa wyszukiwarke mozna stworzyc (potega googla) ale juz z nowa firma hostingowa bedzie problem. Tak samo jak teraz wejsc na rynek mediow, jakichkolwiek.

|

|

|

Powrót do góry

|

|

|

Aqua

Dołączył: 30 Lip 2008

Posty: 1450

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 13:56, 30 Sie '08

Temat postu: Wysłany: 13:56, 30 Sie '08

Temat postu: |

|

|

Do dupy ci nasi hakerzy. Na taką manipulację jaka jest na portalach informacyjnych, trzebaby DoS'y conajmniej raz w tygodniu robić, a na strony rządowe conajmniej codziennie, tymczasem tu jak raz w miesiącu coś zrobią to jest wielkie halo... albo żadnych idei nie mają, albo żadnego skilla

_________________ Nie ma rzeczy niemożliwych, są tylko mało prawdopodobne.

|

|

|

Powrót do góry

|

|

|

franek12

Dołączył: 13 Kwi 2008

Posty: 664

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 14:20, 30 Sie '08

Temat postu: Re: Hakerzy zabójcy Wysłany: 14:20, 30 Sie '08

Temat postu: Re: Hakerzy zabójcy |

|

|

| Goska napisał: | Wykorzystując technologię w przestępczych celach, hakerzy mogliby zdalnie modyfikować działanie rozruszników serca, powodując zawały lub wyczerpując baterie tych urządzeń- ostrzega "New Scientist".

|

jak? co tam komputer jest z linuxem? leze na podlodze...

|

|

|

Powrót do góry

|

|

|

JA

Dołączył: 12 Cze 2008

Posty: 1549

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 15:06, 30 Sie '08

Temat postu: Wysłany: 15:06, 30 Sie '08

Temat postu: |

|

|

| Cytat: | | jak? co tam komputer jest z linuxem? leze na podlodze... |

Nie, ale rozrusznik jest sterowany z zewnętrznego urządzenia radiowo, wystarczy mieć lapa z nadajnikiem i znaleźć częstotliwość, a jak przez internet? Myślę, że może przez radiostację wysłać krótki sygnał zmiany częstotliwości bicia dla odpowiedniego rozrusznika.

|

|

|

Powrót do góry

|

|

|

Manix

Dołączył: 22 Cze 2008

Posty: 292

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 15:28, 30 Sie '08

Temat postu: Wysłany: 15:28, 30 Sie '08

Temat postu: |

|

|

|

Mam znajomego co ma takie cos zalozone i poprostu te nowe rozruszniki to tak naprawde sa malymi komputerami i zeby przy odczytywaniu pamieci nie wystawaly jakies druty z pacjeta albo przy zmianie parametrow nie trzeba bylo za kazdym razem rozbebeszac pacjeta wiec zastosowano bardzo popularne polaczenie Bluetooth ktore jest oczywiscie szyfrowane ale mozna ten szyfr podobno latwo zlamac i tak na scislosc jak by sie ktos postaral to moze i by byl wstanie napisac taki program co przy pomocy Bluetooth z komorki taki rozrusznik by sterowal

Wiec teoretycznie bylo by mozliwe zalatwienie kogos wysylajac mu np. sms ktory to uruchamial by jakis program w komorce atakowanej osoby co by wylaczyl mu rozrusznik.

Jako ciekawostke podam ze lekarz ktory to temu znajomemu odczytywal wgrywal juz mu dwa razy nowe Firmware Updates i lekarz moze odczytac z pamieci tego urzadzonka praktycznie wszystko jak i o ktorej godzine serce pracowalo przy jakim wysilku czy byly wyzwalane inpulsy zapobiegajace migotaniu komor serca itp.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 19:08, 23 Lip '16

Temat postu: Wysłany: 19:08, 23 Lip '16

Temat postu: |

|

|

| Cytat: | Jak pewien ukraiński haker agenta FBI sprytnie wykiwał Adam 12 maja 2016

Ta historia ma w sobie wszystko czego potrzeba do zbudowania dobrej powieści. Są źli hakerzy, nie zawsze dobrzy agenci FBI, spektakularne włamania, skradzione karty kredytowe, aresztowania, oszustwa i zwodnicze obietnice.

Gdy Kevin Poulsen publikuje nowy artykuł, to wiadomo, że warto poświęcić kilkadziesiąt minut na lekturę. Tak też jest tym razem – jego opowieść o historii relacji pomiędzy ukraińskim hakerem a agentem FBI pełna jest zwrotów akcji i czyta się ją jak dobry kryminał.

Dzień dobry, jestem ukraińskim hakerem

Maksym Popow od najmłodszych lat życia interesował się komputerami. Gdy zobaczył film Hackers wiedział już, że pragnie takiej kariery jak jego bohaterowie. Brakowało mu talentów technicznych, ale świetnie znał angielski, zatem zaczął od pomagania przy finalizowaniu zakupów internetowych za pomocą kradzionych kart kredytowych. Minął rok zanim zachodnie sklepy zorientowały się, że wysyłanie towarów do krajów Europy Wschodniej nie jest najlepszym pomysłem i Popow musiał zmienić sposób działania. Skoncentrował się na szantażach – on lub jego znajomi wykradali zachodnim firmom dane, a następnie Popow proponował ofiarom swoje usługi „konsultingowe”. W roku 2000 ukradł dane 38 000 klientów z firmy E-Money oraz 16 000 klientów Western Union. Niestety dla niego ofiary włamania odmówiły współpracy, za to młodym Ukraińcem zainteresowali się solidnie zbudowani rodacy którzy chcieli od niego opłaty za opiekę. Popow postanowił, że czas na zdecydowany zwrot kariery i zaczął negocjacje z przedstawicielem FBI w ambasadzie USA w Londynie.

Plan był prosty – Popow chciał podzielić się swoim doświadczeniem w ukraińskim i rosyjskim podziemiu komputerowym, otrzymać za swoje usługi solidne wynagrodzenie i urządzić się w USA. FBI było bardzo zainteresowane – zadawało sobie sprawę z tego, że ma dość marne pojęcie o tamtym rejonie a przestępcy mówiący po rosyjsku coraz częściej okradali amerykańskie firmy. Maksym miał 20 lat gdy wraz z agentem FBI wsiadł do samolotu odlatującego do USA. To, co zastał po wylądowaniu, odbiegało jednak znacznie od wcześniejszych ustaleń. Zamiast dobrze płatnej pracy dostał ofertę nie do odrzucenia – albo zgodzi się dać się zamknąć w wynajętym domu należącym do FBI i będzie szpiegował swoich przyjaciół – hakerów, którzy zostali na Ukrainie, albo usłyszy poważne zarzuty. Maksym początkowo zgodził się współpracować, lecz gdy FBI dało w końcu do przetłumaczenia zapisy jego czatów, wyszło na jaw, że Maksym ostrzegł osoby z którymi rozmawiał, że pracuje dla amerykańskich służb. W nagrodę trafił do więzienia, gdzie czekał na swój proces.

FBI na ratunek

O losie Maksyma dowiedział się inny agent FBI, Ernest Hilbert, który rozumiał już skalę zagrożenia ze strony rosyjskojęzycznych grup przestępczych i postanowił wyciągnąć Maksyma z tarapatów. Hilbert rozumiał hakerów – sam kiedyś jako nastolatek interesował się bezpieczeństwem komputerowym. Spotkał się z Popowem i zaproponował mu prawdziwą misję wywiadowczą – zamiast donosić na kolegów miał namierzać hakerów z Rosji. W zamian wszystkie czekające go sprawy w USA miały zostać połączone w jedną, w której miał dostać niski wyrok i w trakcie jego odbywania pracować na rzecz FBI. Popow co prawda noce musiał spędzać w więzieniu, ale za dnia trafiał do lokalu FBI, gdzie wyposażony w komputer i dostęp do internetu dokonywał kontrolowanych zakupów na rosyjskich forach dla carderów. Z reguły kilkaset dolarów wystarczało, by kupić nie tylko paczkę danych kart, ale także zaufanie sprzedawców.

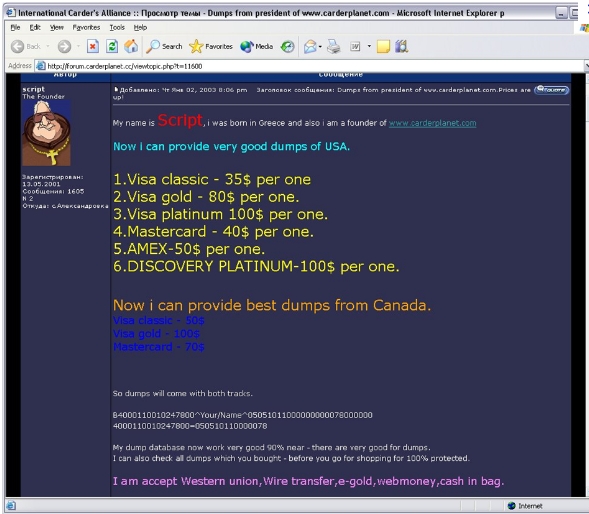

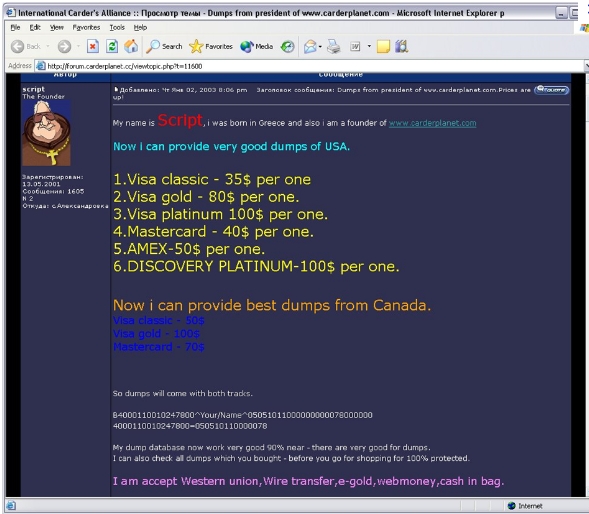

Forum CarderPlanet.com Forum CarderPlanet.com

Popow stał się znany wśród agentów FBI i gdy hakerzy skradli dane 8 milionów kart płatniczych z firmy Data Processing International, otrzymał zadanie ich namierzenia. Szybko znalazł osobę, która twierdziła, że ma kontakt do włamywaczy. Popow zaoferował 200 000 dolarów za całość łupu, jednak sprzedający wątpili, czy dysponuje taką kwotą. FBI z pomocą lokalnego banku nagrało zatem film, na którym Popow przebiera w workach z paczkami prawdziwych banknotów. To wystarczyło, by przekonać włamywaczy. Pozostało jeszcze tylko ustalić ich tożsamość.

Popow opowiedział jednemu z nich, że pracuje w firmie HermesPlast która robi nadruki na kartach kredytowych. Przesłał mu link do strony firmy i wskazał nazwisko swojego szefa, zachęcając go do przesłania swojego CV. Haker dał się skusić i już po paru dniach FBI dysponowała jego imieniem, nazwiskiem, adresem i datą urodzenia. W sumie dzięki Popowowi FBI namierzyło włamania do 700 firm z których wykradziono łącznie kilkaset tysięcy numerów kart kredytowych.

Wielka ucieczka i kod VMWare

Po ośmiu miesiącach pracy na rzecz FBI Popow został warunkowo zwolniony z więzienia. Okres zawieszenia wykonania kary wynosił 3 lata. Popow dostał małe stypendium i mieszkanie, jednak jego status w USA był ciągle niezbyt obiecujący – nie miał zielonej karty ani numeru ubezpieczenia społecznego, nie mógł dostać prawa jazdy i ciągle musiał pracować dla FBI. Po paru miesiącach udało mu się uzyskać zgodę sędziego na odwiedziny rodziny na Ukrainie, skąd już nigdy do USA nie wrócił. Po powrocie do domu założył firmę, która monitorowała podziemny rynek handlu wykradzionymi danymi i ostrzegała firmy, które padły ofiarą hakerów. Od czasu do czasu przekazywał także – po starej znajomości – informacje Hilbertowi.

W styczniu 2004 roku Popow zadzwonił do Hilberta z ważną wiadomością. Poinformował go, że odkrył gang rosyjskich włamywaczy specjalizujących się w penetrowaniu sieci działających w standardzie X.25, pochodzącym jeszcze z czasów przedinternetowych. Włamywacze ci mieli dostać się do systemów firmy AT&T i między innymi przejąć kontrolę nad pocztą elektroniczną w domenie FBI.GOV. Hilbert zgłosił sprawę przełożonym i następnego dnia prowadził już śledztwo. Otrzymał zgodę na zapłacenie Popowowi 10 tysięcy dolarów za zdobycie informacji o sprawcach ataku oraz dowodów włamania. Popow dostarczył mu dwa dokumenty – opracowaną przez FBI teczkę jednego z najbardziej poszukiwanych rosyjskich przestępców internetowych, szefa serwisu CarderPlanet oraz bazę zawierającą informacje o wszystkich obiektach zainteresowania amerykańskich służb w środowisku rosyjskich hakerów.

Hilbert otrzymał także wskazówkę, gdzie szukać włamywaczy. We wskazanym czatroomie spotkał studenta politechniki z Petersburga, który bez problemów przyznał się do włamania. Hilbert był wniebowzięty i już widział gratulacje od swoich przełożonych. Kilka dni później sytuacja uległa drastycznej zmianie. Do FBI zgłosiła się firma EMC. Ci sami włamywacze wykradli z niej kod źródłowy bardzo ważnego produktu – platformy wirtualizacyjnej VMWare. Co gorsze, zgłosił się do nich nikt inny jak sam Popow (używając jednego ze swoich pseudonimów) informując, że za sowitą opłatą może zapobiec publikacji kodu a na dowód prawdziwości swoich twierdzeń podał numer telefonu Hilberta, który miał potwierdzić jego umiejętności. Sędzia prowadzący sprawę poprosił Hilberta o ujawnienie prawdziwego nazwiska Popowa, ten jednak odmówił. Co więcej, ostrzegł Popowa, by ten nie kontynuował szantażu wobec EMC.

Student z Petersburga został oskarżony, lecz Rosja odmówiła ekstradycji. Sprawa wylądowała na półce. Po paru miesiącach Hilbert zauważył, że jego dotychczas obiecująca kariera została nagle zatrzymana. Okazało się, że jest prowadzone w jego sprawie śledztwo związane ze zbyt bliską relacją z ukraińskim hakerem. Hilbert zrezygnował zatem z pracy w FBI i otworzył swoją własną firmę, a śledztwo wkrótce umorzono.

Złamane obietnice

W 2005 roku VMWare w tajemnicy zapłaciło Popowowi 30 000 dolarów za powstrzymanie wycieku kod źródłowego VMWare i obiecało rzekomo kolejne 40 000 jeśli przez 4 lata kod nie wycieknie. Gdy jednak Popow zgłosił się w 2009 po resztę pieniędzy, VMWare było już osobną firmą a EMC nie miało ochoty dotrzymywać obietnic. W kwietniu 2012 Popow, ukrywając się pod pseudonimem Hardcore Charlie, opublikował pierwszy fragment kodu (przez przypadek nawet udało się nam wówczas o tym napisać). VMWare wpadło w panikę – wyciek kodu źródłowego mógł doprowadzić do odnalezienia poważnych błędów. Firma natychmiast wynajęła wszystkich specjalistów którzy akurat mieli chwilę wolnego czasu i już po 10 dniach opublikowała pierwszą paczkę krytycznych poprawek, po których wydano jeszcze wiele kolejnych. Gdy w październiku do sieci trafił pełen kod, większość błędów była już załatana.

Czas już powoli na epilog historii. Popow w rozmowie telefonicznej przyznał się Poulsenowi, że to on z kolegą stali za włamaniami do poczty FBI czy serwerów EMC. Gdy firma AT&T odmówiła zapłaty okupu za nieujawnianie włamania zadzwonili do FBI by zgłosić swoje „odkrycie” i pomóc byłemu przyjacielowi z USA rozwiązać sprawę. Oszukany agent jest dzisiaj dyrektorem ds. cyberbezpieczeństwa i prywatności w firmie PwC i odmówił komentarza w tej sprawie. Rosyjskie podziemie komputerowe kwitnie jak nigdy dotąd a amerykański służby nadal mają problem z jego spenetrowaniem.

Osobom zainteresowanym tematem polecamy ciekawe polskie opracowanie na temat CarderPlanet. http://cejsh.icm.edu.pl/cejsh/element/bw.....owanej.pdf

|

https://zaufanatrzeciastrona.pl/post/jak.....e-wykiwal/

|

|

|

Powrót do góry

|

|

|

FortyNiner

Dołączył: 08 Paź 2015

Posty: 2131

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 18:20, 24 Lip '16

Temat postu: Wysłany: 18:20, 24 Lip '16

Temat postu: |

|

|

|

Tylko wszystko wskazuje, że to nie był haker tylko carder. Ale dla dyletantów każdy to haker...

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 14:20, 03 Sie '16

Temat postu: Wysłany: 14:20, 03 Sie '16

Temat postu: |

|

|

| Cytat: | Hakerzy ukradli dane o 200 milionach kont w Yahoo 03.08.2016

Na internetowym czarnym rynku pojawiła się oferta sprzedaży danych dostępowych do 200 milionów kont pocztowych w Yahoo. Sprzedawca, haker o pseudonimie peace_of_mind twierdzi, że dane zostały ukradzione przez rosyjskich hakerów, którzy wcześniej włamali się do LinkedIna oraz MySpace. Ukradzione dane wyceniono na 3 bitcoiny, czyli około 1824 USD.

Peace_of_mind informuje, że ukradziona baza pochodzi prawdopodobnie z 2012 roku. Yahoo prowadzi śledztwo w tej sprawie. W 2012 roku portal informował o włamaniu, jednak dotknęło ono 450 000 kont pocztowych. Wówczas do ataku przyznała się grupa D33ds Company, a Yahoo stwierdziło, że większość ukradzionych danych był nieaktualna.

Obecnie nie wiadomo, czy włamanie, o którym Yahoo wówczas informowało, miało coś wspólnego ze wspomnianą na wstępie kradzieżą danych o 200 milionach kont. Specjaliści ds. bezpieczeństwa zwracają tez uwagę, że rosyjski haker o pseudonimie the Collector oferował przed 2 miesiącami dane dziesiątków milionów kont z Yahoo, Gmaila i Hotmaila.

Autor: Mariusz Błoński Źródło: InfoWorld |

http://kopalniawiedzy.pl/Yahoo-haker-wlamanie-poczta-czarny-rynek,24979

| Cytat: | 200 million Yahoo accounts go up for sale on digital black market Michael Kan IDG News Service | Aug 2, 2016

A hacker is selling login informaiton to 200 million Yahoo accounts. Credit: Michael Kan A hacker is selling login informaiton to 200 million Yahoo accounts. Credit: Michael Kan

The hacker said the Yahoo database came from a Russian group that also breached LinkedIn and Myspace

Yahoo users might want to reset their passwords. A hacker claims to have stolen the login information for 200 million Yahoo accounts and is selling them on the black market.

The stolen records are up for sale on TheRealDeal, a darknet marketplace that offers illegal goods. For 3 bitcoins, or $1,824, anyone can buy them.

[ Safeguard your data! The tools you need to encrypt your communications and web data. • Maximum-security essential tools for everyday encryption. • InfoWorld's encryption Deep Dive how-to report. | Discover how to secure your systems with InfoWorld's Security newsletter. ]

The hacker, known as peace_of_mind, has claimed to have previously sold login credentials for LinkedIn and Tumblr users.

In a brief message, peace_of_mind said the Yahoo database came from a Russian group that breached LinkedIn and Tumblr, in addition to MySpace.

In the case of the Yahoo accounts, the database “most likely” comes from 2012, the hacker said. Copies of the stolen Yahoo database have already been bought, peace_of_mind added.

On Monday, Yahoo said it was “aware” that the stolen database was on sale, but it neither confirmed nor denied that the records were real.

“Our security team is working to determine the facts,” the company said in an email.

Back in 2012, Yahoo reported a breach, but of only 450,000 accounts. A hacking group called D33ds Company had claimed responsibility, but Yahoo said that most of the stolen passwords were invalid.

It’s unclear if that hack is connected with this sale of 200 million accounts. Other security researchers have also noticed a Russian hacker known as "the Collector" selling tens of millions of email logins from Yahoo, Gmail, and Hotmail.

Peace_of_mind has posted a sample of the stolen Yahoo database, which includes user email addresses, along with passwords that have been hashed using the MD5 algorithm.

Those passwords could easily be cracked using a MD5 decrypter available online. The database also contains backup email addresses as well as the users' birth dates.

IDG News Service tried several email addresses from the stolen records and noticed that Yahoo’s login page recognized them and then asked for a password. However, other emails addresses were no longer valid.

Although Yahoo hasn’t confirmed the breach, users should still change their passwords, said Adam Levin, chairman of security firm IDT911, in an email.

In addition, users should make sure they aren’t using the same passwords across internet accounts, he added. |

http://www.infoworld.com/article/3103446.....arket.html

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 10:03, 23 Wrz '16

Temat postu: Wysłany: 10:03, 23 Wrz '16

Temat postu: |

|

|

| Cytat: | Dane co najmniej pół miliarda użytkowników Yahoo wykradzione Adam dodał 22 września 2016

Od rana po sieci krążyła plotka, że Yahoo przyzna się dzisiaj do dużego wycieku danych. Myśleliśmy, że będzie chodziło o ok. 200 mln rekordów z roku 2012, ale spotkała nas niespodzianka – rekordów jest więcej i są świeższe.

Lista dużych firm internetowych które nie dały sobie wykraść danych wszystkich użytkowników robi się coraz krótsza. Dzisiaj musimy skreślić z niej Yahoo, które padło ofiarą poważnego włamania.

Wyciek niektórych danych klientów. 500 mln klientów.

Oficjalny komunikat giełdowy Yahoo https://investor.yahoo.net/releasedetail.cfm?ReleaseID=990570 nie pozostawia wątpliwości co do skali wycieku. Komunikat zaczyna się niewinnie – mówi o ujawnieniu faktu kradzieży niektórych danych klientów, do którego miało dojść w roku 2014. Wykradzione dane to między innymi imiona, nazwiska, numery telefonów, adresy email, hasze haseł (rzekomo większość to bcrypt) oraz zaszyfrowane lub jawne pytania bezpieczeństwa i ich odpowiedzi. Firma podejrzewa, że sprawcami byli włamywacze działający na rzecz obcego państwa. Prawdziwa bomba spada jednak dopiero pod koniec pierwszego akapitu. Yahoo przyznaje tam, że ustalenia wskazują na ogromną skalę wycieku, który objął co najmniej 500 milionów użytkowników. Mamy zatem nowego rekordzistę na tronie z tabliczką „zgubiliśmy największą bazę klientów”. Mało już zostało pretendentów do odebrania tego tytułu. Wydarzenie to raczej nie pomoże w trwającym procesie sprzedaży Yahoo…

Co ciekawe w sierpniu w sieci pojawiła się oferta sprzedaży bazy danych wykradzionych z Yahoo, lecz dotyczyła ona 200 milionów rekordów pochodzących prawdopodobnie z roku 2012. Do tego włamania Yahoo do tej pory się nie przyznało, brak także niezależnej weryfikacji prawdziwości oferty. Próba weryfikacji podjęta przez serwis Motherboard nie zakończyła się sukcesem. |

https://zaufanatrzeciastrona.pl/post/dan.....more-20862

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 10:09, 23 Wrz '16

Temat postu: Wysłany: 10:09, 23 Wrz '16

Temat postu: |

|

|

| Cytat: | Poważny incydent w Gemiusie – skutki dla internautów mogły być katastrofalne Adam 23 września 2016

Poważny incydent w Gemiusie – skutki dla internautów mogły być katastrofalne

Od paru dni docierały do nas plotki o problemach firmy Gemius, serwującej pliki JS na większości ważnych polskich witryn internetowych. Skutki incydentu w jej infrastrukturze mogły być katastrofalne dla bezpieczeństwa internautów.

Dzisiaj Gemius poinformował swoich klientów, że incydenty faktycznie miały miejsce, lecz jak na razie w treści komunikatu brak jest precyzyjnych informacji o skali włamania i o tym, czy włamywacze mogli przejąć kontrolę nad skryptami wstrzykiwanymi w strony przez Gemiusa obsługiwane.

Komunikat firmy

Dziennikarz Wojciech Boczoń opublikował na Twitterze następujący komunikat:

Jak możemy w nim wyczytać, między 9 a 24 sierpnia doszło do co najmniej 5 przypadków uzyskania nieuprawnionego dostępu do grupy serwerów w infrastrukturze Gemiusa. Firma informuje, że dane są bezpieczne, lecz nie może wykluczyć, że włamywacze uzyskali dostęp np. do zaszyfrowanych haseł klientów. Rozbierzmy ten komunikat na części składowe, ponieważ nie wygląda to dobrze.

Po pierwsze wskazany przedział czasowy pokazuje, że przez kilka tygodni włamywacze mieli dostęp do serwerów Gemiusa, a ten nie zorientował się w sytuacji. Zakładając, że wskazane daty są prawidłowe a włamanie nie zaczęło się dużo wcześniej, kilka tygodni to nie najgorszy wynik – jednak oznacza, że włamywacze mieli sporo czasu by spenetrować sieć firmy.

Po drugie ważna jest informacja, że incydent dotyczył więcej niż 1 serwera. To wskazuje, że włamywacze mogli poruszać się w sieci wewnętrznej. W połączeniu z informacją o tym, że firma nie ma pewności co do zakresu dostępu włamywaczy możemy bać się najgorszego.

Czy doszło do katastrofy?

Trzecim i najważniejszym elementem analizy jest to, czego w komunikacie brakuje. Gdy oglądacie strony internetowe w Polsce, to istnieje spora szansa, ze pobieracie dane z serwerów Gemiusa – w ramach monitorowania użycia sieci jego klienci wstawiają na swoje witryny odwołania do zewnętrznych skryptów. Jeśli przestępcy uzyskali dostęp do serwera, z którego te skrypty były pobierane, to mamy katastrofę – kto kontroluje ten serwer, ten może próbować infekować miliony komputerów w całym kraju (lub np. wybrać kilka z nich, które znajdują się we wskazanej sieci i wycelować swoją kampanię tylko w konkretnych użytkowników). Co gorsza wśród docierających do nas informacji znajdują się także sugestie, że w trakcie incydentu doszło do zmiany zawartości serwowanych plików. Nie otrzymaliśmy niezależnego potwierdzenia tego faktu, jednak jeśli jest to prawdą, to mamy do czynienia z jednym z najpoważniejszych incydentów bezpieczeństwa w historii polskiej sieci.

Czekamy obecnie na więcej informacji – jeśli możecie pomóc ustalić fakty, to zapraszamy do kontaktu, gwarantujemy anonimowość. |

https://zaufanatrzeciastrona.pl/post/pow.....more-20869

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 08:35, 03 Lis '16

Temat postu: Wysłany: 08:35, 03 Lis '16

Temat postu: |

|

|

| Cytat: | Atak hakerski na szpitale w UK! Odwołano operacje w trzech placówkach 02.11.2016

Atak hakerski na szpitale w UK! Odwołano operacje w trzech placówkach

Systemy komputerowe trzech szpitali w Wielkiej Brytanii padły ofiarą wirusa komputerowego, wynika z komunikatu opublikowanego przez NHS. Ze wstępnych - jednak niepotwierdzonych jeszcze - informacji wynika, że był to atak hakerski.

Atak wirusa na trzy placówki szpitalne w Wielkiej Brytanii naraził na szwank zdrowie około tysiąca pacjentów. Do ataku doszło 30 października w szpitalach w Grimsby, Scunthorpe oraz w Goole .

Władze placówek mają nadzieję, że szpitale powrócą do normalnej pracy dzisiaj lub najpóźniej jutro. Zapewniają też, że zdrowie pacjentów nie jest zagrożone mimo tego, że lekarze zmuszeni są powrócić do starszych metod zapisywania danych na kartkach papieru.

„Wirus zainfekował nasz system elektroniczny, więc podjęliśmy decyzję zgodnie z zaleceniami specjalistów o odizolowaniu zainfekowanych części systemu i zniszczeniu ich” – powiedziała Dr Karen Dunderdale.

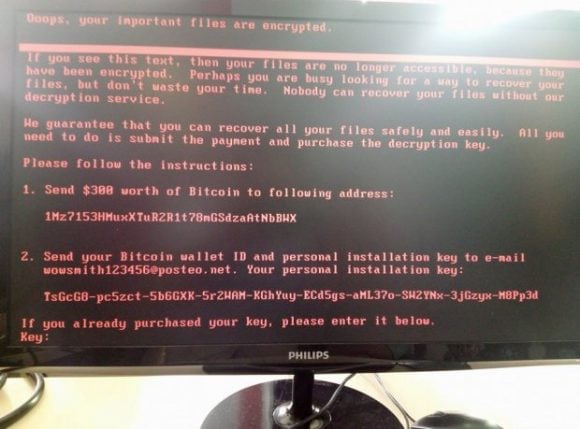

„Zaplanowane operacje, wizyty pacjentów i oraz badania zostały odwołane na przynajmniej dwa dni” – powiedziała Dr Dunderdale. Rodzaj oraz pochodzenie komputerowego wirusa, który zaatakował szpitale, jest jak dotąd nieznany. Jednak przypuszcza się, że był to atak typu ransomware. W takim ataku wirus koduje dane umieszczone na serwerach zakładając specjalne hasło. Można je otrzymać wpłacając na konto hakera odpowiednią kwotę pieniędzy.

Nie jest to pierwszy raz, kiedy szpitale w Wielkiej Brytanii padają ofiarami ataków hakerskich. Według firmy NCC, która zajmuje się bezpieczeństwem w sieci, tylko w tym roku w 50 proc. placówek doszło do podobnych ataków, które miały na celu wyłudzenie od nich pieniędzy.

O podobnych atakach ostrzegali także specjaliści z USA oraz Kanady. W Stanach Zjednoczonych w roku 2015 szpitale były zmuszone zapłacić ponad 17 tys. dolarów hakerom.

Co ciekawe, ataki na szpitale w Wielkiej Brytanii nastąpiły niedługo po wywiadzie prasowym udzielonym przez szefa kontrwywiadu brytyjskiego generała Andrew Parkera. Oskarżył on Rosję m.in. o przygotowywanie podobnych ataków na Wielką Brytanię w celu zdestabilizowania państwa.

Strona rosyjska momentalnie zaprzeczyła oskarżeniom i stwierdziła, że zarzuty szefa MI5 są całkowicie bezpodstawne, jeśli Brytyjczycy nie pokażą dowodów na swoje oskarżenia. |

http://www.polishexpress.co.uk/atak-hake.....placowkach

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 08:47, 29 Lis '16

Temat postu: Wysłany: 08:47, 29 Lis '16

Temat postu: |

|

|

| Cytat: | Hakerzy zaatakowali sieć Deutsche Telekomu. 900 tys. klientów uziemionych 28 listopada 2016, PAP

Główna siedziba Deutsche Telekom Główna siedziba Deutsche Telekom

Przyczyną problemów z dostępem do internetu, telefonów i telewizji kablowej, które dotknęły ok. 900 tysięcy klientów Deutsche Telekom, był atak hackerów spoza Niemiec - poinformował w poniedziałek Federalny Urząd Bezpieczeństwa Technik Informacyjnych (BSI).

Celem ataku, który rozpoczął się w niedzielę, były routery - urządzenia mające zapewniać dostęp do sieci. Według telekomu sama sieć działała sprawnie, natomiast zawodziła identyfikacja routerów przy logowaniu.

Rzecznik Deutsche Telekom powiedział, że nie ma żadnych przesłanek wskazujących na kradzież danych klientów.

W poniedziałek rano operator rozprowadził nowe oprogramowanie, mające usunąć usterkę. Abonentów wezwano do wyłączenia routerów z sieci, odczekania i włączenia ich ponownie. W wielu przypadkach metoda ta okazała się skuteczna.

W ciągu dnia liczba awarii znacznie zmalała. Atak był odczuwalny także w specjalnie chronionej sieci rządowej, został jednak dzięki istniejącym zabezpieczeniom odparty. Rzecznik rządu Steffen Seibert zapewnił, że praca rządu nie została zakłócona.

Problemy z korzystaniem z internetu, telefonu i telewizji kablowej miało 900 tys. z 20 mln klientów Deutsche Telekom.

W przeszłości obiektem hackerskich ataków był między innymi niemiecki parlament - Bundestag. (PAP) |

http://forsal.pl/wydarzenia/artykuly/996.....onych.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 18:34, 30 Lis '16

Temat postu: Wysłany: 18:34, 30 Lis '16

Temat postu: |

|

|

| Cytat: |

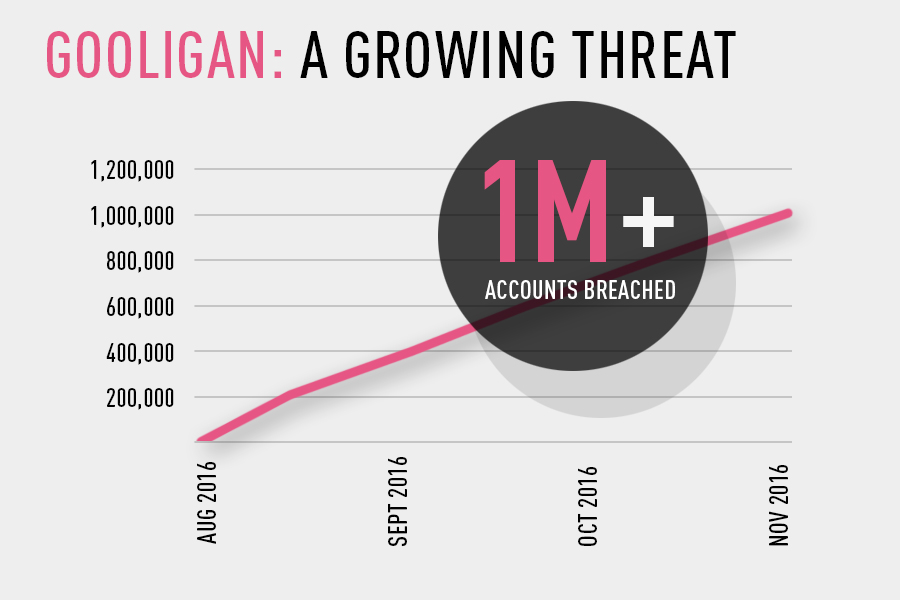

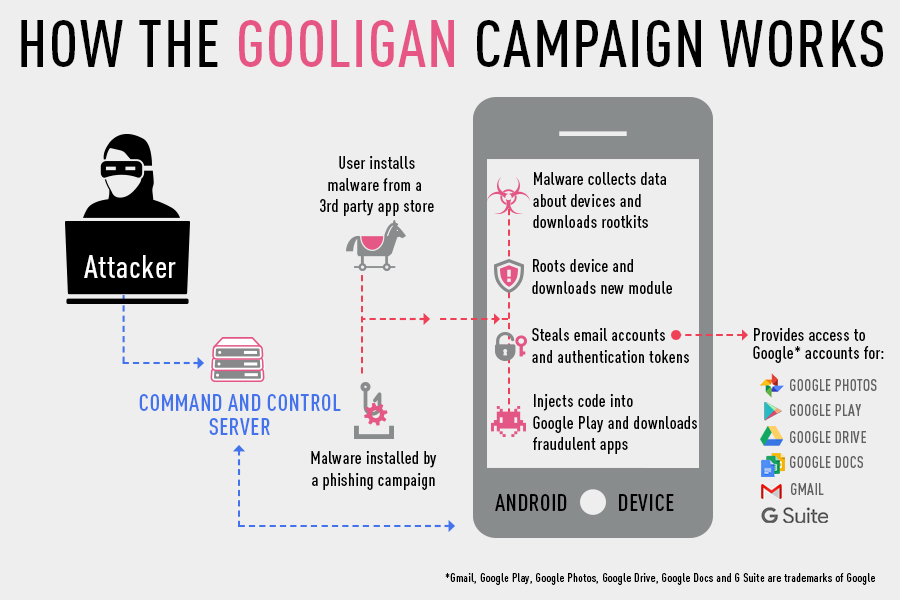

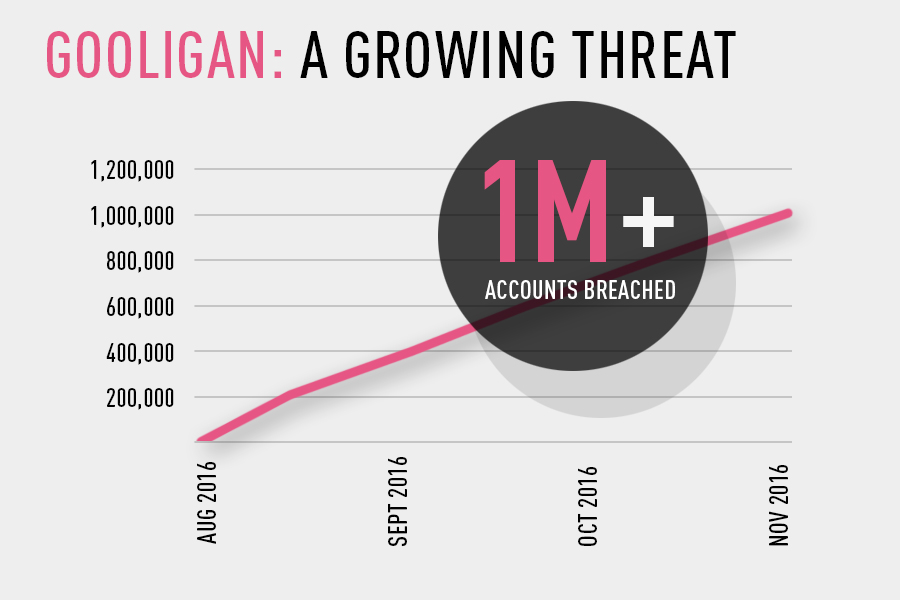

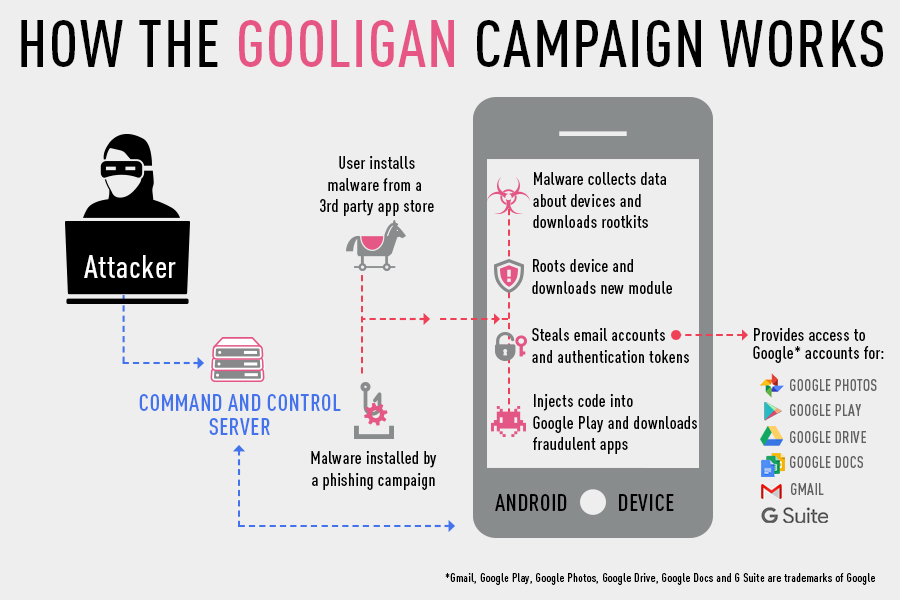

Hakerzy zaatakowali ponad milion kont Google'a. Zagrożone wrażliwe dane 30 listopada 2016

Firma Check Point ujawniła największe naruszenie danych kont Google, spowodowanych przez kampanię, która infekuje ponad 13 tys. urządzeń dziennie.

Gooligan, czyli nowa kampania malware rootuje urządzenia z Androidem, wykrada adresy e-mail oraz ich tokeny autoryzacyjne – informuje firma Check Point Software Technologies, która odkryła i ujawniła nowy wariant malware atakujący urządzenia z systemem Google’a. Z tego typu informacjami, hakerzy mogą uzyskać dostęp do wrażliwych danych użytkownika z Gmaila, Zdjęć Google, Dokumentów Google czy sklepu Google Play.

Firma Check Point po odkryciu podatności natychmiast poinformowała o sprawie dział bezpieczeństwa Google’a, udzielając przy tym wszelkich niezbędnych wskazówek dotyczących kampanii.

- W ramach naszych wysiłków nad ochroną użytkowników przed malware Ghost Push, podjęliśmy odpowiednie kroki by usprawnić bezpieczeństwo ekosystemu Android. Zdecydowaliśmy się na cofnięcie narażonym użytkownikom tokenów konta Google, zapewniając im jasne wskazania by zalogować się ponownie w bezpieczny sposób, wyłączyć wszelkie aplikacje związane z tym problemem, ustawić ciągłą weryfikację aplikacji, włączyć ulepszenia SafetyNet w celu ochrony użytkowników przed tego typu problemami w przyszłości, a także współpracować z dostawcami usług telekomunikacyjnych w celu wspólnego rozwiązania problemu – informuje Adrian Ludwig, dyrektor departamentu bezpieczeństwa systemu Android w Google.

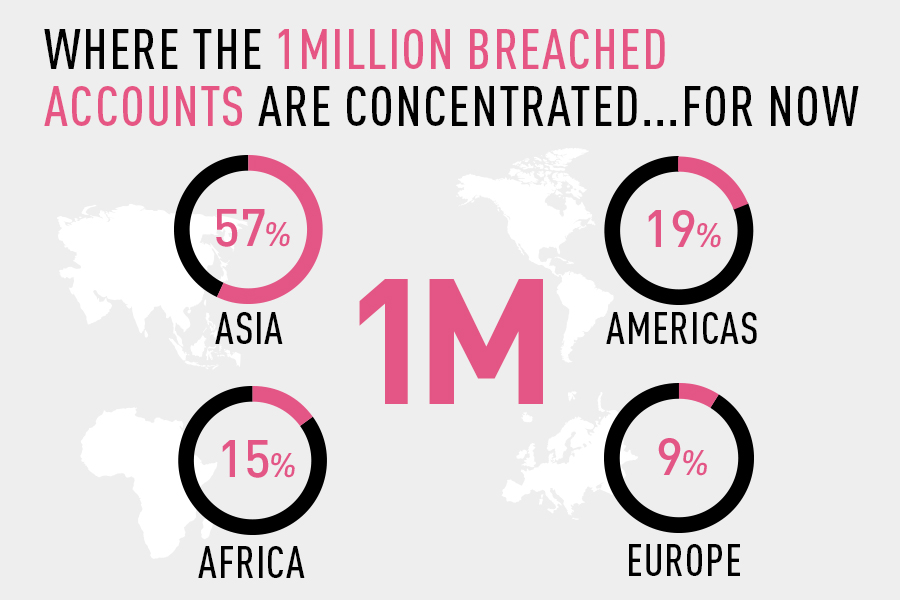

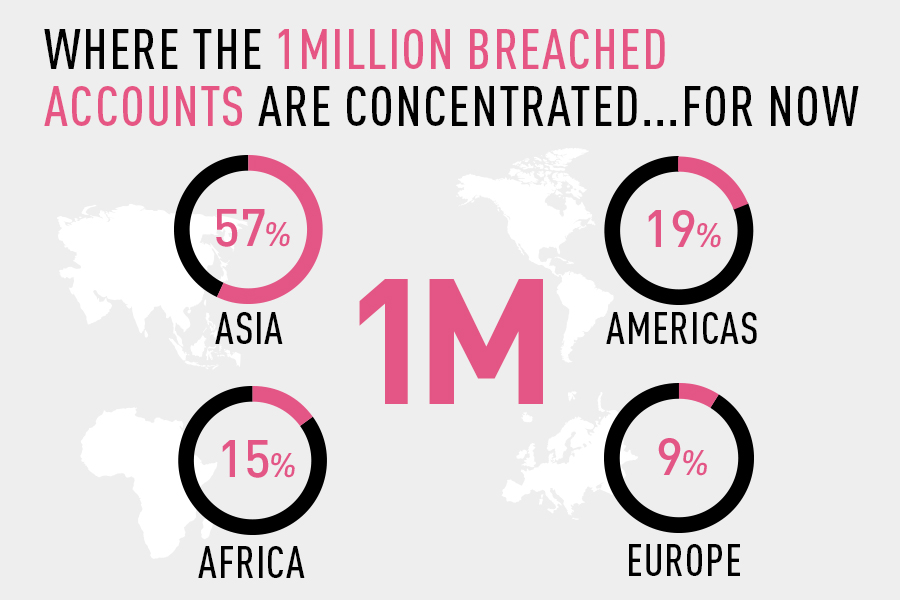

Jak informują eksperci Check Pointa, kampania każdego dnia infekuje około 13 tys. urządzeń i jest pierwszą która doprowadziła do zrootowania ponad miliona urządzeń, łamiąc konta mailowe nie tylko użytkowników indywidualnych, ale również agencji rządowych, instytucji edukacyjnych, firm finansowych oraz spółek giełdowych.

Gooligan namierza urządzenia z Androidem 4 (Jelly Bean i KitKat) oraz 5 (Lollipop), które reprezentują blisko 74% używanych urządzeń z systemem Google’a. Oznacza to, że potencjalnym celem hakerów może być nawet miliard smartfonów i tabletów! Co ciekawe, po przejęciu kontroli nad urządzeniem napastnicy generują zyski instalując na nim „oszukańcze” aplikacje ze sklepu Google Play oraz oceniają je w imieniu ofiary. Jak wskazują dane, każdego dnia Gooligan instaluje co najmniej 30 tys. aplikacji na zainfekowanych urządzeniach, natomiast od momentu rozpoczęcia kampanii zainstalowano ponad 2 miliony niechcianych aplikacji!

Wydział badań nad urządzeniami mobilnymi firmy Check Point po raz pierwszy napotkał kod Gooligana w szkodliwej aplikacji SnapPea app już w zeszłym roku. W sierpniu 2016, malware pojawił się ponownie w nowym wariancie infekując 13 tys. urządzeń dziennie. Zdecydowana większość, bo aż 57% zainfekowanych urządzeń znajduje się w Azji, natomiast w Europie około 9%. Infekcja dokonuje się dwutorowo: przez ściągnięcie i zainstalowanie aplikacji z kodem Gooligan lub przez kliknięcie w szkodliwy link podczas ataku phishingowego.

- Ta kradzież ponad miliona danych kont Google’a nie ma precedensu i stanowi kolejny etap dla cyberataków – mówi Michael Shaulov z firmy Check Point Software Technologies – Obserwujemy zmiany w strategii hakerów, którzy obecnie skupiają się na urządzeniach mobilnych w celu wydobycia z nich danych poufnych ofiary.

Dla wszystkich obawiających się o swoje dane, Check Point stworzył narzędzie online pozwalające użytkownikom Androida sprawdzić czy ich konto zostało naruszone. – Jeśli czyjeś konto zostało uznane za naruszone, należy bezzwłocznie zainstalować nową, czystą wersję systemu operacyjnego dla telefonu. Ten złożony proces nazywa się flashingiem i w takim przypadku rekomendujemy wyłączenie zainfekowanego urządzenia, a następnie dostarczenie go do certyfikowanego technika lub operatora sieci komórkowej w celu re-fleshingu. – dodaje Shaulov. |

http://forsal.pl/wydarzenia/artykuly/997.....ligan.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 11:38, 10 Lut '17

Temat postu: Wysłany: 11:38, 10 Lut '17

Temat postu: |

|

|

| Cytat: | Włamania do kilku banków skutkiem poważnego ataku na polski sektor finansowy Adam 3 lutego 2017

Od ponad tygodnia polski sektor bankowy walczy z bardzo skutecznymi włamywaczami. Nieznani sprawcy uzyskali jakiś czas temu dostęp do stacji roboczych oraz serwerów w co najmniej kilku bankach i wykradli z nich dane.

Wszystko wskazuje na to, że mamy do czynienia z najpoważniejszym ujawnionym atakiem na infrastrukturę krytyczną oraz sektor bankowy w historii naszego kraju. W ostatnich dniach kilka działających w Polsce banków odnalazło w swojej sieci zaawansowane technicznie złośliwe oprogramowanie, nieznane wcześniej narzędziom antywirusowym. Zainfekowane były zarówno komputery pracowników, jak i – co gorsze – serwery bankowe. Włamywacze mogli niezauważeni atakować wewnętrzne sieci banków od co najmniej kilku tygodni, a prawdopodobnie w niektórych przypadkach nawet od jesieni 2016.

Dostępna jest także anglojęzyczna wersja artykułu. https://badcyber.com/several-polish-bank.....attackers/

Analizy trwają

W wielu bankach trwa w tej chwili skrupulatny przegląd wszystkich komputerów, serwerów oraz rejestrów ruchu sieciowego. Niektóre badanie zakończyły i potwierdziły, że nie były ofiarami ataków. Inne nadal szukają, zatem nie jest wykluczone, że liczba potwierdzonych infekcji może wzrosnąć. Kilka dni temu w wewnętrznym systemie międzybankowym SWOZ (System Wymiany Ostrzeżeń o Zagrożeniach) zamieszczone zostały informacje o potencjalnych symptomach infekcji. Obejmują one sporą listę adresów IP, z których korzystało złośliwe oprogramowanie oraz krótki opis techniczny sposobu jego funkcjonowania. Pojawiły się także uzasadnione podejrzenia, że pierwotnym sposobem ataku było złośliwe oprogramowanie umieszczone na serwerze pewnej instytucji państwowej, które od października próbowało infekować wyłącznie komputery wybranych użytkowników, w tym pracowników banków.

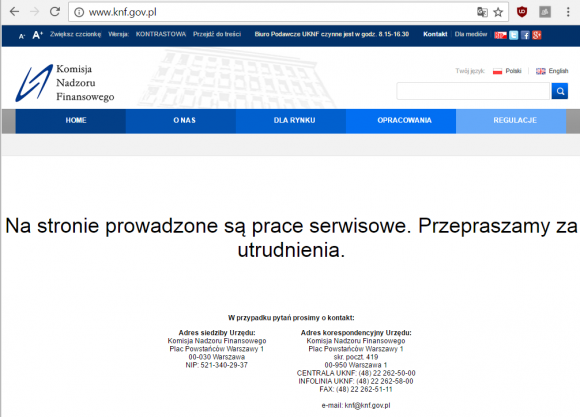

Prawdopodobny związek z tą sytuacją ma tymczasowa niedostępność witryny Komisji Nadzoru Finansowego (www.knf.gov.pl), która wczoraj około południa na chwilę całkiem zniknęła z sieci, by powrócić z poniższym komunikatem.

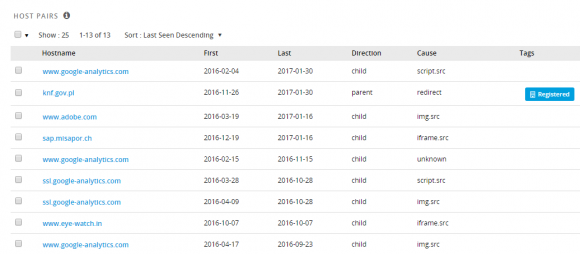

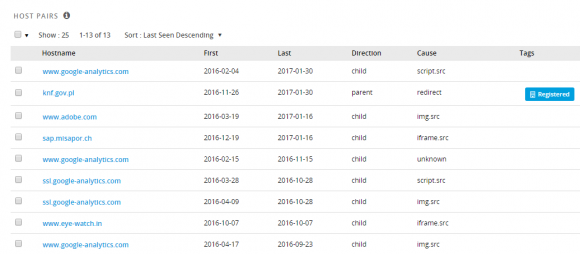

Byłoby niezwykłą ironia losu, gdyby okazało się, że to faktycznie witryna instytucji odpowiedzialnej za wyznaczanie i egzekwowanie zasad bezpieczeństwa IT w sektorze finansowym sama stała się na skutek własnych zaniedbań narzędziem ataku na firmy, których poziom zabezpieczeń kontrolowała. Niestety na taki przebieg wydarzeń mogą wskazywać zapisy z serwisu PassiveTotal https://www.passivetotal.org/search/www.knf.gov.pl (wymagana rejestracja), który odnotował pojawienie się w domenie knf.gov.pl wstrzykniętych obiektów z podejrzanych domen takich jak eye-watch.in oraz sap.misapor.ch, które zaczęły się ok. 7 października 2016 a skończyły dopiero wczorajszym wyłączeniem strony KNF.

Nieautoryzowany kod znajdował się w pliku

| Kod: | | http://www.knf.gov.pl/DefaultDesign/Layouts/KNF2013/resources/accordian-src.js?ver=11 |

i wyglądał tak:

| Kod: | | document.write("<div><iframe></iframe></div>");<br> |

Kilka słów o narzędziach i samym ataku

Wiemy, że użyte przez przestępców narzędzia charakteryzują się przyzwoitym poziomem zaawansowania technicznego oraz złożoności. Ich twórcy postarali się, by utrudnić wykrycie oraz analizę ataku. Większość z odnalezionych składników złośliwego oprogramowania nadal nie jest wykrywana przez żaden program antywirusowy. Narzędzia przestępców komunikowały się z zewnętrznymi serwerami zlokalizowanymi w egzotycznych krajach, które zapewne służyły jedynie jako jedna z wielu warstw ukrywających prawdziwą lokalizację centrum sterowania infekcją. To dzięki mechanizmom ciągłej rejestracji ruchu internetowego stosowanych przez banki były one w stanie zidentyfikować, że padły ofiarami infekcji. Niestety w większości przypadków systemy bezpieczeństwa nie pozwalają na ustalenie, jakie dokładnie były cele działania przestępców. Co znamienne, nie mamy jak do tej pory żadnych informacji o powiązanych z tymi atakami udanych lub nieudanych próbach kradzieży środków z rachunków bankowych. Może to wskazywać, że celem atakujących były informacje, a nie pieniądze. W co najmniej jednym przypadku wiadomo, że duże ilości danych zostały przesłane z sieci banku na zewnętrzne serwery, jednak ze względu na fakt, że dane były przed wysyłką przez przestępców szyfrowane, ustalenie co skradziono może być trudne.

Czy moje pieniądze są bezpieczne?

Według informacji, którymi dysponujemy, jak do tej pory nic nie wskazuje na to, by celem przestępców były środki zgromadzone na rachunkach klientów banków. Można zatem przyjąć, że z punktu widzenia tego ataku Wasze pieniądze są w bankach bezpieczne.

Kto za tym stoi?

Skala ataku, sposób jego przeprowadzenia i poziom zaawansowanie użytych narzędzi sugerują działanie albo wyspecjalizowanej grupy przestępczej, albo wywiadu obcego państwa. Ślady zawarte zarówno w oprogramowaniu jak i wynikające z analizy ruchu sieciowego wskazują na różne kraje, zatem nie sposób na ich podstawie próbować przypisywać jakiejkolwiek odpowiedzialności. Bez wątpienia na świecie jest kilka lub kilkanaście grup włamywaczy potrafiących przeprowadzać podobne ataki – pytanie, która z nich i z jakiego powodu była zainteresowana danymi z polskiego systemu bankowego.

Pracuję w banku, co robić?

Incydent pokazał dwa problemy. Po pierwsze udowadnia, że do każdego można się włamać. Pokazuje też, że wykrycie takiego włamania, nawet w firmach względnie dojrzałych pod kątem bezpieczeństwa IT, jakimi są polskie banki, zajmuje sporo czasu. Na plus bankom możemy zaliczyć to, że jak mało które firmy są dzisiaj w stanie sprawdzić, czy padły ofiarami włamania i włamywacza z sieci usunąć. Niestety incydent pokazał także, że dużym problemem sektora finansowego (choć w innych nie jest lepiej) jest brak wymiany informacji pomiędzy poszczególnymi podmiotami. Banki, które atak wykryły jako pierwsze, niekoniecznie chciały bezpośrednio dzielić się taką informacją z konkurencją. Te, które infekcji nie znalazły, zastanawiają się, co robić i na czyją pomoc mogą liczyć. Brak sensownej koordynacji ze strony organów do tego powołanych niestety nie ułatwia sprawy. Najwyraźniej nie dorosły jeszcze do ról, które w założeniu miały w takich sytuacjach odgrywać. Na całe szczęście niektóre banki szybko udostępniły dane ze swoich analiz pozostałym graczom w sektorze. Jeśli zatem możecie i chcecie poszukać w swoim banku śladów zagrożenia, to spójrzcie na komunikaty w systemie SWOZ i przeanalizujcie swoje logi (bo macie logi, prawda?). Jeśli szukacie pomocy merytorycznej, możecie spróbować w zespołach takich jak CERT.PL i CERT.GOV.PL. Operatorom infrastruktury krytycznej przypominamy o art. 32d Ustawy o ABW oraz AW zobowiązującym ich do zgłoszenia incydentu do CERT.GOV.PL. ihttp://www.cert.gov.pl/cer/zglaszanie-incydentu/16,Zglaszanie-incydentu.html

Jeśli zaś o podobnych incydentach chcecie wiedzieć zanim pojawi się komunikat na SWOZ lub artykuł na z3s, to napiszcie do nas emaila (ze służbowego adresu) a najlepiej podejdźcie na którejś z tegorocznych konferencji by poznać się osobiście – przedstawimy kolegom z innych banków i współpraca międzybankowa będzie prostsza i efektywniejsza.

Jeśli z kolei nie pracujecie w banku i nie macie dostępu do SWOZ, to poniższe informacje powinny pomóc Wam zorientować się, czy jesteście ofiarami infekcji.

Hashe części plików użytych w procesie infekcji (kolejno MD5, SHA1, SHA256):

| Cytat: | 1 C1364BBF63B3617B25B58209E4529D8C

2 85D316590EDFB4212049C4490DB08C4B

3 1BFBC0C9E0D9CEB5C3F4F6CED6BCFEAE

4

5 496207DB444203A6A9C02A32AFF28D563999736C

6 4F0D7A33D23D53C0EB8B34D102CDD660FC5323A2

7 BEDCEAFA2109139C793CB158CEC9FA48F980FF2B

8

9 FC8607C155617E09D540C5030EABAD9A9512F656F16B38682FD50B2007583E9B

10 D4616F9706403A0D5A2F9A8726230A4693E4C95C58DF5C753CCC684F1D3542E2

11 CC6A731E9DAFF84BAE4214603E1C3BAD8D6735B0CBB2A0EC1635B36E6A38CB3A |

| Kod: | | Niektóre adresy IP serwerów C&C, z którymi komunikowało się złośliwe oprogramowanie: |

| Kod: | 1 125.214.195.17

2 196.29.166.218 |

Potencjalnie złośliwe adresy serwowane z witryny knf.gov.pl:

| Kod: | 1 http://sap.misapor.ch/vishop/view.jsp?pagenum=1

2 https://www.eye-watch.in/design/fancybox/Pnf.action |

Mamy nadzieję, że wynikiem tego incydentu będzie istotne i faktyczne (a nie tylko spełniające wymogi regulacyjne) podniesienie poziomu bezpieczeństwa w polskich bankach. Ryzyko, że to bank sam padnie ofiara ataku, nie jest już iluzoryczne i nie dotyczy tylko mniejszych podmiotów. To chyba dobry moment na poważne potraktowanie zagrożeń, posłuchanie głosów bezpieczników i przeznaczenie na ten cel adekwatnych środków i zasobów (i nie chodzi tu o kupienie większej liczby „pudełek”, bo tych w zaatakowanych bankach nie brakowało).

Aktualizacja 2017-02-03 11:00

W serwisie cashless.pl http://www.cashless.pl/wiadomosci/bezpie.....bezpieczne można znaleźć komentarz KNFu o treści:

| Kod: | | W Urzędzie Komisji Nadzoru Finansowego zidentyfikowana została próba ingerencji z zewnątrz w system informatyczny obsługujący stronę internetową www.knf.gov.pl. Wewnętrzne systemy raportowania przez podmioty nadzorowane funkcjonują niezależnie od systemu informatycznego obsługującego stronę internetową i pozostają bezpieczne. Prace Urzędu przebiegają w sposób niezakłócony. W sprawie tej zostało złożone zawiadomienie do właściwych organów ścigania, z którymi Urząd ściśle współpracuje. Strona internetowa www.knf.gov.pl została wyłączona przez administratorów z UKNF w celu zabezpieczenia materiału dowodowego. Urząd pozostaje w bieżącym kontakcie z przedstawicielami nadzorowanych sektorów, w tym bankowego, których działalność nie jest w żadnym stopniu zagrożona. |

Bardzo lubimy, jak „włamano się na naszą stronę w październiku, zmieniono jej zawartość i zareagowaliśmy w lutym po tym jak ktoś nas porządnie szturchnął” ujmują słowa „zidentyfikowana została próba ingerencji z zewnątrz w system informatyczny obsługujący stronę internetową”. Niestety na naszą wczorajszą prośbę o komentarz KNF nie raczył jeszcze odpowiedzieć. |

https://zaufanatrzeciastrona.pl/post/wla.....finansowy/

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 13:52, 28 Cze '17

Temat postu: Wysłany: 13:52, 28 Cze '17

Temat postu: |

|

|

| Cytat: | Ukraińskie infekcje ransomware skutkiem podmiany aktualizacji popularnego programu Adam 27 czerwca 2017

Ukraińskie infekcje ransomware skutkiem podmiany aktualizacji popularnego programu

Dzięki oficjalnemu komunikatowi ukraińskiej policyjnej komórki ds. cyber prawdopodobnie znamy dość niecodzienny powód ogromnej liczby infekcji ransomware do której doszło dzisiaj na Ukrainie.

Na facebookowym profilu [...] https://web.facebook.com/cyberpoliceua/

czyli departamentu cyberpolicji Narodowej Policji Ukrainy pojawił się o godzinie 21:30 komunikat https://web.facebook.com/cyberpoliceua/posts/536947343096100

wskazujący na możliwe źródło infekcji ukraińskich komputerów. Jest nim złośliwa aktualizacja popularnego ukraińskiego oprogramowania.

Tajemnicza aktualizacja

Ukraińskiej policji udało się ustalić następujący ciąg wydarzeń:

1. Ukraińskie firmy korzystają z oprogramowania służącego do raportowania danych finansowych i zarządzania dokumentami M.E.doc.

2. Oprogramowanie to ma wbudowaną funkcję automatycznych aktualizacji, pobieranych z serwera upd.me-doc.com.ua.

3. Zazwyczaj odpowiedzi serwera mają około 300 bajtów.

4. Dzisiaj o godzinie 10:30 serwer zaczął wysyłać aktualizację o rozmiarze ok. 333 kilobajtów.

5. Plik po pobraniu i uruchomieniu wykonywał następujące operacje:

- tworzył plik rundll32.exe

- skanował lokalną sieć po portach 139 i 445 TCP

- tworzył plik perfc.bat

- wykonywał cmd.exe z poleceniem / c schtasks / RU „SYSTEM” / Create / SC once / TN „” / TR „C: \ Windows \ system32 \ shutdown.exe / r / f” / ST 14:35

- tworzył plik ac3.tmp () i go uruchamiał

- tworzył plik dllhost.dat (znany z opisu dzisiejszego ataku ransomware)

Wszystko zatem wskazuje, że część ataku była przeprowadzona z użyciem złośliwej aktualizacji oprogramowania. Firma ME DOC najpierw potwierdziła http://www.me-doc.com.ua/vnimaniyu-polzovateley

, że jej serwery dystrybuowały złośliwe oprogramowanie, a po godzinie zaczęła tę teorię kwestionować. https://web.facebook.com/medoc.ua/posts/1904044929883085?_rdc=1&_rdr

Wygląda zatem na to, że przyjdzie nam jeszcze chwilę poczekać na ostateczne wyjaśnienie mechanizmu infekcji.

Dane pliku ac3.tmp:

| Kod: | 1 SHA256: 02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f

2 SHA1: 38e2855e11e353cedf9a8a4f2f2747f1c5c07fcf

3 MD5: 7e37ab34ecdcc3e77e24522ddfd4852d |

|

https://zaufanatrzeciastrona.pl/post/ukr.....-programu/

| Cytat: | Atak ransomware na polskie firmy przypadkowym odpryskiem ataku na Ukrainę Adam dodał 28 czerwca 2017

Atak ransomware na polskie firmy przypadkowym odpryskiem ataku na Ukrainę

Dociera do nas coraz więcej sygnałów wskazujących, że atak ransomware który poważnie sparaliżował pracę kilku polskich i zagranicznych firm był skierowany wyłącznie na ofiary w Ukrainie a pozostałe infekcje są wynikiem zbiegu okoliczności.

Od wczoraj https://zaufanatrzeciastrona.pl/post/glo.....to-placic/

opisujemy bardzo poważny atak ransomware na firmy na całym świecie. Ofiary zlokalizowane są w wielu krajach, w tym także w Polsce. Wszystko jednak wskazuje nam, że jedynym prawdziwym celem ataku była Ukraina, a pozostałe ofiary dostały rykoszetem. Wyjaśniamy poniżej.

Jak dostała Ukraina

Jeśli nie czytaliście naszego wczorajszego opisu wydarzeń na Ukrainie https://zaufanatrzeciastrona.pl/post/ukr.....-programu/

, to przypominamy: ktoś przejął serwer firmy produkującej oprogramowanie wymagane do raportowania finansowego do ukraińskich urzędów. Oprogramowanie to samo się aktualizowało na komputerach, na których było zainstalowane. Wczoraj ok. 10:30 lokalnego czasu ktoś podmienił plik z aktualizacją na złośliwy i automatycznie zainfekował setki ukraińskich firm i instytucji. Jak jednak mogło dojść do infekcji firm poza terenem Ukrainy?

Jak dostali pozostali

Widzimy dwa możliwe scenariusze ataku na firmy w innych krajach – oba przypadkowe. Pierwszy to skutek działania robaka. Jego pierwsza faza agresywnie skanuje komputery znajdujące się w tej samej sieci. Wystarczy, że firmy spoza Ukrainy były połączone na warstwie sieciowej ze swoimi biurami na Ukrainie a ruch między filiami nie był odpowiednio filtrowany i szkodnik mógł łatwo przeskoczyć z jednego biura do drugiego, siejąc zamęt i zniszczenie. Druga opcja to pojawiająca się w sieci informacja, że zainfekowane ukraińskie oprogramowanie M.E.doc musiało być podobno używane przez każdą firmę, która na Ukrainie płaci podatki i jest szansa, że jego kopie były używane także w biurach firm w innych krajach.

Jakie mamy dowody

Bez nagranych rozmów atakujących opracowujących plan ataku nie sposób udowodnić tego na 100%, ale naszym zdaniem argumentów za takim przebiegiem wydarzeń nie brakuje:

- pierwsze raporty o infekcji zaczęły napływać ok. 13:30 z Ukrainy i przez pierwszą godzinę nie słyszeliśmy o ofiarach spoza jej terytorium,

- liczba ofiar na Ukrainie jest ogromna, dotknięte zostały setki firm, podczas kiedy liczba ofiar poza Ukrainą jest niewielka, mowa o pojedynczych przypadkach,

- ofiary z krajów innych niż Polska, Rosja czy Ukraina to najczęściej globalne koncerny, które mają biura na Ukrainie,

- potwierdzają to statystyki Kaspersky Lab, https://zaufanatrzeciastrona.pl/wp-content/uploads/2017/06/kaspersky01.jpg

- wszystkie firmy, których infekcję w Polsce udało się nam potwierdzić, mają biura lub fabryki na Ukrainie,

- nie natrafiliśmy na żaden przypadek infekcji firmy bez placówki na Ukrainie.

Jak się bronić

W sieci pojawia się wiele informacji o tym, jak bronić się przed opisywaną infekcją. Wszystkie są do niczego, bo do infekcji już doszło. Jeśli nie widzicie czerwonego ekranu, to w tej edycji już go nie zobaczycie. Do tego wszyscy ostrzegają przed złośliwymi załącznikami – są one dużym ryzykiem, ale prawdopodobnie nie były użyte w tej kampanii. Zamiast zatem tworzyć śmieszne foldery skupcie się na dobrych kopiach bezpieczeństwa i wykrywaniu znanych od lat narzędzi przestępców i ich aktywności w Waszej sieci.

|

https://zaufanatrzeciastrona.pl/post/ata.....a-ukraine/

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 07:31, 30 Cze '17

Temat postu: Wysłany: 07:31, 30 Cze '17

Temat postu: |

|

|

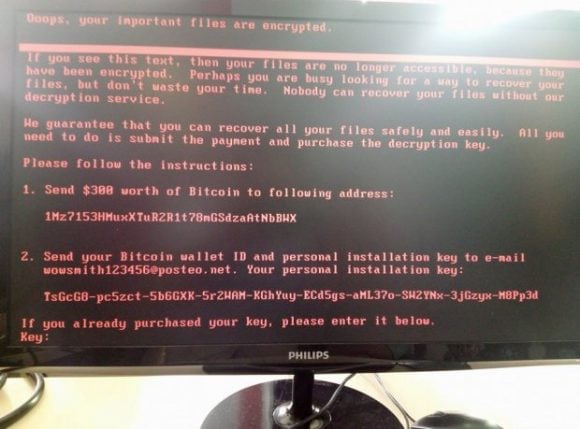

| Cytat: | Wirus Petya atakuje kolejne firmy. Jak się przed nim chronić? 28.06.2017 Gazeta Wrocławska

Zdjęcie autora materiału Weronika Skupin ©Marek Zakrzewski/Polskapresse Zdjęcie autora materiału Weronika Skupin ©Marek Zakrzewski/Polskapresse

Wirus Petya atakuje komputery kolejnych dużych firm. Ataki potwierdziła m.in. fabryka słodyczy Mendelez w Bielanach Wrocławskich, duńska firma transportowa Maersk czy też Ukrenergo, zarządca elektrowni w Czarnobylu. Hakerzy Wirus żąda opłaty w internetowej walucie (bitcoinach) o wartości 300 dolarów, ale zapłacenie nie jest wyjściem – wirus infekuje komputery i niszczy dane bezpowrotnie.

Wirus Petya miał zaatakować głównie w Rosji, Hiszpanii, Indiach, USA na Ukrainie. Dotarł również do koncernu spożywczego Mondelez International i fabryki słodyczy w Bielanach Wrocławskich. W Centrum ds. Badań, Rozwoju i Jakości Mondelez w Bielanach Wrocławskich prowadzone są m.in. prace nad nowymi recepturami słynnych marek czekolady i ciastek, takich jak Milka, Oreo, Alpen Gold, Lubisie, Prince Polo, i wielu innych.

Media branżowe donoszą też o ataku na działające w Polsce firmy Inter Cars (nie wydają towaru, nie przyjmują zamówień, nie jeżdżą transporty) i Raben (nie ma ruchu przesyłek, bo wszystko opiera się na systemie komputerowym), a firmy informują na swojej stronie o utrudnieniach. Firmy transportowe takie jak duński Maersk i rosyjski Rosneft także padły ofiarą wirusa.

Niektórzy ulegają i płacą w bitcoinach równowartość 300 USD, ale to nie pomaga. Zainfekowane komputery nie odbierają bowiem kodów, które rzekomo mają zostać przesłane, by wirusa odblokować. Hakerzy wzbogacają się i na razie pozostają nieuchwytni.

Ponieważ wirus dosięgnął też przedsiębiorstwa funkcjonujące w Polsce, dziś prezes Rady Ministrów Beata Szydło weźmie udział w posiedzeniu Rządowego Zespołu Zarządzania Kryzysowego w związku z atakami cybernetycznymi.

Wirus ujawniający się pod odmianą Petya podobny do niedawnego wirusa WannaCry – wykorzystujący tę samą lukę w systemach Windows, nawet z aktualizacją systemu Windows 10. Jak wykazują jednak specjaliści z Kaspersky Lab (Kaspersky to rosyjski antywirus, popularny także w Polsce), jest to nowe zagrożenie ExPetr.

Produkty Kaspersky Lab wykrywają nowe zagrożenie jako:

UDS:DangerousObject.Multi.Generic

Trojan-Ransom.Win32.ExPetr.a

HEUR:Trojan-Ransom.Win32.ExPetr.gen

Można się przed tym próbować bronić. Użytkownicy systemów Windows XP oraz Windows 7 powinni zainstalować łatę bezpieczeństwa MS17-010. Można też zablokować uruchamianie pliku o nazwie perfc.dat oraz narzędzia PSExec, mogą to zrobić także nie posiadający programu Kaspersky. Ataki są dokonywane jednak na firmy, a nie pojedynczych użytkowników. |

http://www.gazetawroclawska.pl/wiadomosc.....,12219849/

| Cytat: | Celem przestępców w ataku ransomware było zniszczenie danych, nie zarobek Adam 29 czerwca 2017

Wraz z postępem analiz najnowszego ransomware którego atak obserwowaliśmy we wtorek coraz wyraźniej widać, że celem atakujących była destrukcja a ofiary nigdy nie miały szansy odzyskać swoich danych.

Przypomnijmy skrót wtorkowych wydarzeń (wszystkie godziny czasu polskiego). O godzinie 9:30 tysiące komputerów na Ukrainie pobierają złośliwą aktualizację z serwera firmy produkującej oprogramowanie do celów podatkowych (analogiczne jak np. polski Płatnik). Dochodzi do infekcji i jej rozprzestrzenienia się w sieciach wewnętrznych. Infekujący kod konfiguruje zadanie szyfrowania komputerów na 13:30 i o tej porze do mediów trafiają pierwsze doniesienia o katastrofie. Godzinę później jest już po wszystkim. W ciągu kilkunastu minut zaszyfrowane zostają wszystkie zainfekowane komputery. Atak się kończy, zostaje pobojowisko i zdjęcia ekranów z komunikatem o konieczności wpłacenia 300 dolarów okupu. Nie o okup jednak tutaj chodziło.

Autorzy ataku nie planowali odszyfrowywania plików ofiar

Analiza firmy Kaspersky pokazuje jasno, że autorzy ataku nie przewidywali odszyfrowania plików ofiar. Skąd o tym wiemy? Aby zaszyfrować dane złośliwy program generował losowy klucz. Przestępcy go nie znają – jest na komputerze ofiary i nie był nigdzie wysyłany. Aby dane odszyfrować, trzeba go najpierw poznać. Zazwyczaj ransomware podaje ten klucz (w zaszyfrowanej formie) ofierze, by ta przekazała go przestępcom. Tutaj do tego nie dochodzi. Zapytacie pewnie czym w takim razie jest klucz widoczny na ekranie po zaszyfrowaniu komputera? To losowy ciąg znaków, bez związku z kluczem szyfrującym.

Tak, w emailu do przestępców zamiast podać ten ciąg znaków równie dobrze można było przepisać „Wlazł kotek na płotek” wspak – efekt byłby identyczny, brak możliwości odszyfrowania danych.

Choć pierwszy argument w zupełności wystarczy, to są także kolejne. Przestępcy powinni mieć interes w ułatwieniu ofierze dokonania płatności i przesłania danych. Z reguły ransomware szyfruje cenne pliki, ale po ataku komputer nadal działa i ofiara może kupować bitcoiny i wysyłać emaile. Tu ransomware (jeśli tylko ma odpowiednie uprawnienia) nadpisuje sektory startowe dysku by wyświetlić swój komunikat i unieruchomić w 100% komputer.

| Cytat: | Notatka na marginesie

Jeśli uwierzyliście w magiczną poradę promowaną przez niektóre serwisy o treści „wyłącz komputer jak tylko zobaczysz ten komunikat to pliki nie zostaną zaszyfrowane” – była to nieprawda, ponieważ pliki były szyfrowane przed restartem komputera a komunikat udający chkdsk na ekranie był tylko zmyłką. Gdy go ktoś zobaczył, to było już za późno. Na dokładkę wszystkie porady „co robić by nie zostać ofiarą” był spóźnione o kilkanaście godzin – atak skończył się przed godziną 15 we wtorek i nie było potem nowych infekcji. |

W wypadku tego ataku ofiara nie miała żadnych szans. Aby próbować odzyskać dane musiała korzystać z innego komputera, co znacząco obniżało szansę, że przestępca otrzyma swój okup. Dodajmy do tego ręczne przepisywanie skomplikowanego kodu z ekranu drugiego komputera – kto zrobi to bezbłędnie? Trzeci, znany już wcześniej argument – przestępcy jako sposób kontaktu wskazali skrzynkę pocztową, która została bardzo szybko zablokowana. Prawdziwi autorzy ransomware dbają o bezpieczeństwo kanału komunikacji, bo od niego zależy poziom ich zysków. Tym najwyraźniej nie zależało na wynagrodzeniu.

Gdyby tych argumentów nie wystarczyło do przekonania Was o prawdziwym celu działania ransomware, warto spojrzeć także do analizy firmy Comae https://blog.comae.io/petya-2017-is-a-wiper-not-a-ransomware-9ea1d8961d3b

, która odkryła, że podczas gdy oryginalna wersja Petya szyfrowała pierwsze sektory dysku twardego w odwracalny sposób, to opisywana właśnie nowa wersja zwyczajnie je nadpisuje, nie dbając o możliwość ich przywrócenia. To działanie destrukcyjne, wskazujące po raz kolejny na fakt, że w tym ataku chodziło o jak największe szkody po stronie ofiar.

Aktualizacja: Wg niektórych badaczy to nadpisanie pierwszych 24 sektorów nie ma negatywnych skutków dla możliwości odzyskania danych – w tych sektorach nie ma żadnych istotnych informacji. Najważniejsze jest zaszyfrowanie oryginalnego MBR, które bardo znacząco utrudnia „ręczne” odzyskiwanie plików.

Nie zawsze zatem porady typu „Jeśli nie macie innego wyjścia to zapłaćcie okup” mają sens.

Czy dane da się odzyskać

Nie chcemy budzić niepotrzebnych nadziei, ale jakiś cień szansy jest. Po pierwsze robak szyfruje w każdym pliku tylko pierwszy megabajt danych. Jeśli zatem uszkodzona została baza danych korzystająca z dużych plików, to część informacji można próbować odzyskać (choć proces rekonstrukcji nie będzie prosty). Druga nutka nadziei leży w użytym kluczu. Nie znaleźliśmy jeszcze dokładnego opisu metody szyfrowania, ale wstępne wnioski badaczy wskazują, że kluczem do odzyskania danych jest klucz RSA o długości 800 bitów. To daje pewną nadzieję – już w 2009 roku udało się (po dwóch latach prac) obliczyć składniki klucza o długości 768 bitów, zatem możliwe, ze dzisiaj 800 bitów leży w zasięgu dostępnych chmur obliczeniowych. Mamy nadzieję, że gdzieś jakaś chmura już się nad tym kluczem poci i wkrótce pojawi się zbawca z narzędziem pozwalającym odzyskać chociaż część danych. Zatem nie wyrzucajcie zaszyfrowanych dysków – mogą się jeszcze przydać. |

https://zaufanatrzeciastrona.pl/post/cel.....e-zarobek/

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 12:13, 27 Sty '18

Temat postu: Wysłany: 12:13, 27 Sty '18

Temat postu: |

|

|

| Cytat: | Holenderskie służby złapały rosyjskich hakerów na gorącym uczynku 26.01.2018 PAP

internet, hakerzy, bezpieczeństwoźródło: ShutterStock internet, hakerzy, bezpieczeństwoźródło: ShutterStock

Holenderskie służby wywiadowcze złapały hakerów z Rosji na gorącym uczynku, podczas działań skierowanych przeciwko administracji rządowej USA w czasie poprzedzającym wybory prezydenckie w 2016 roku. Sprawę opisała w piątek holenderska gazeta "Volkskrant".

Hakerzy pracujący na zlecenie holenderskich służb wywiadowczych w połowie 2014 roku uzyskali dostęp do komputerów, na których działała powiązana z Kremlem grupa cyberprzestępcza znana jako Cozy Bear. Jak zwraca uwagę "Volkskrant", to jedna z dwóch - obok znanej wcześniej Fancy Bear - grup hakerskich, które działały niezależnie od siebie i włamały się do systemów administracji w Waszyngtonie w czasie poprzedzającym ostatnie wybory prezydenckie w USA.

Materiały zebrane przez Holendrów dostarczają zdaniem zbliżonych do sprawy, lecz pragnących zachować anonimowość źródeł kluczowych dowodów na zaangażowanie Rosji w cyberataki skierowane przeciwko Demokratom. Informacje, które udostępniły holenderskie służby, mają być zdaniem gazety również powodem do wszczęcia śledztwa przez FBI, którego celem ma być wykazanie, jaki faktyczny wpływ na wybory wywarła rosyjska ingerencja. Obecnie trzy agencje wywiadowcze ze Stanów Zjednoczonych są zdania, że "z dużą dozą pewności" Kreml stoi za atakami na administrację prezydenta Baracka Obamy, które rozpoczęły się w 2014 roku i trwały aż do zakończenia wyborów prezydenckich, w których zwyciężył Donald Trump. Wiele informacji, które pozwoliły na sformułowanie takiego osądu, pochodzi właśnie od Holendrów - twierdzi "Volkskrant".

Holenderskie służby nie tylko złapały rosyjskich cyberprzestępców na gorącym uczynku, ale mając zezwolenie na prowadzenie działań ofensywnych, spenetrowały komputery cyberprzestępców i określili rozmiary oraz mechanikę działania wymienionych wcześniej, powiązanych z Kremlem grup hakerskich. Cozy Bear to według dostarczonych przez Holendrów danych grupa około dziesięciu osób, które prowadzą operacje ze swojej siedziby zlokalizowanej na placu Czerwonym.

Dzięki informacjom, które w wyniku inicjatywy Holandii pozyskały amerykańskie służby, udało się w listopadzie 2014 roku udaremnić coś, co miało być według CNN "najgorszym cyfrowym atakiem w historii". Wówczas to Rosjanie próbowali pozyskać dane do systemów amerykańskiej administracji za pomocą złośliwego oprogramowania, które udało się umieścić na rządowych serwerach. Choć atak skończył się fiaskiem, Rosjanom udało się nadać e-mail zawierający złośliwy formularz wyłudzający dane do jednego z pracowników Białego Domu, który w przekonaniu, że otrzymał korespondencję z ministerstwa, wpisał w formularz swoje dane dostępowe do systemu. To wystarczyło Rosjanom, by zyskać dostęp do całej sieci Białego Domu.

Według wieloletniego koordynatora działań USA w cyberprzestrzeni Chrisa Paintera, rosyjska agresja była dla Amerykanów zaskoczeniem. "Nie spodziewaliśmy się tego. Nie sądziliśmy, że Rosjanie zaatakują naszą najważniejszą infrastrukturę po to, by wmieszać się w procesy demokratyczne Ameryki" - powiedział. Jak twierdzi, służby w USA były na rosyjskie działania kompletnie nieprzygotowane.

W lipcu 2016 roku, zaledwie kilka miesięcy przed wyborami prezydenckimi, w których wygrał Donald Trump, serwis WikiLeaks udostępnił 19 tys. e-maili i osiem tys. załączników, które rosyjscy hakerzy wykradli z komputerów Partii Demokratycznej. Służby potwierdziły później w dochodzeniu, że odpowiedzialna za to była grupa hakerów Fancy Bear.

Wicepremier i minister spraw wewnętrznych Holandii Kajsa Ollongren na pytania w sprawie rewelacji "Volkskrant" odpowiedziała, że "jest bardzo zadowolona z faktu, że holenderskie służby dobrze wykonują swoją pracę". |

http://forsal.pl/swiat/rosja/artykuly/11.....zynku.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 10:03, 03 Lut '18

Temat postu: Wysłany: 10:03, 03 Lut '18

Temat postu: |

|

|

| Cytat: | USA: Wydalony z Hiszpanii rosyjski haker stanął przed sądem w USA 3.02. 2018 PAP

Rosyjski informatyk Piotr Lewaszow, na ekstradycję którego zgodził się w październiku hiszpański sąd, został w piątek przetransportowany z Hiszpanii do USA i doprowadzony przed sąd w stanie Connecticut. Poinformował o tym w piątek resort sprawiedliwości USA.

Rosjanin jest oskarżony o zbudowanie botnetu Kelihos, ukrytej sieci wykorzystującej ponad 100 tys. komputerów zainfekowanych szkodliwym oprogramowaniem, za pośrednictwem której dopuszczano się cyberprzestępczości. Chodzi o rozsyłanie wirusów, wymuszanie haraczu, włamania na konta poczty elektronicznej i masowe mnożenie spamu. Nielegalne praktyki, polegające też m.in. na finansowym szantażowaniu właścicieli komputerów, Rosjanin prowadził od co najmniej 10 lat.

Prokuratura generalna USA twierdzi, że Lewaszow - znany już mediom ze swych działań spamerskich na rzecz Władimira Putina w trakcie wyborów prezydenckich w Federacji Rosyjskiej w 2012 r. - był zaangażowany w działania rosyjskich służb podczas kampanii prezydenckiej w Stanach Zjednoczonych w 2016 r. i brał aktywny udział w ingerencji w przebieg kampanii.

Pochodzący z Sankt Petersburga 36-letni Lewaszow został zatrzymany przez hiszpańską policję oraz agentów FBI w kwietniu br. w jednym z mieszkań w Barcelonie podczas urlopu, który spędzał z żoną i synem. Stany Zjednoczone złożyły do hiszpańskiego sądu wniosek o ekstradycję rosyjskiego informatyka.

Kilka tygodni później strona amerykańska przedstawiła hiszpańskiemu wymiarowi sprawiedliwości szczegółowe uzasadnienie wniosku. Głównym zarzutem wobec informatyka jest działalność hakerska w czasie ostatniej kampanii wyborczej w USA. W październiku sąd w Madrycie przychylił się do wniosku strony amerykańskiej.

W piątek Piotr Lewaszow został przetransportowany do USA. Jak podała agencja TASS, ambasada Rosji w Stanach Zjednoczonych bezskutecznie próbował ustalić miejsce pobytu przewiezionego z Hiszpanii informatyka, "okazać mu niezbędną pomoc prawną". Rzecznik ambasady wskazał w swym pierwszym oświadczeniu, że "trwają starania, by uzyskać dokładniejsze dane od strony amerykańskiej". W następnym podał informację, że "Rosjanin stanął przed sądem w stanie Connecticut, gdzie usłyszał zarzuty".

Lewaszow nie jest jedynym Rosjaninem zatrzymanym w ub. roku w stolicy Katalonii w związku z aktywnością hakerską. W styczniu 2017 r. na lotnisku El Prat został ujęty inny poszukiwany przez USA rosyjski informatyk Stanisław Lisow.

Hiszpańskie media twierdzą, że rosyjscy hakerzy byli aktywni nie tylko podczas amerykańskiej kampanii wyborczej, ale również w okresie poprzedzającym referendum niepodległościowe w Katalonii. Twierdzą, że wiele stron online dotyczących plebiscytu, spośród 140 zamkniętych przez rząd w Madrycie, zostało ponownie uruchomionych na innych serwerach w Rosji lub w "krajach znajdujących się w orbicie wpływów Moskwy".

Amerykańskie służby specjalne oskarżają Rosję o ingerowanie w kampanię na korzyść Trumpa. Ten ostatni wielokrotnie odrzucał oskarżenia, jakoby jego sztab był w zmowie z Moskwą. W Stanach Zjednoczonych trwa dochodzenie ws. powiązań pomiędzy sztabem wyborczym Trumpa i przedstawicielami oficjalnej Moskwy, nadzorowane przez prokuratora specjalnego, Roberta Muellera.

Oczekuje się, że zeznania Lewaszowa mogą wnieść nowe elementy do tego dochodzenia.(PAP)

mars/ |

http://forsal.pl/swiat/aktualnosci/artyk.....w-usa.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

WZBG

Dołączył: 05 Paź 2008

Posty: 3598

Post zebrał 0 sat

Podarowałeś sat

|

Wysłany: 22:40, 15 Lut '18

Temat postu: Wysłany: 22:40, 15 Lut '18

Temat postu: |

|

|

| Cytat: | Rosyjski haker kradł dane z kart kredytowych w USA. Został skazany na 12 lat więzienia 15.02.2018 PAP

komputer, haker, internet źródło: ShutterStock komputer, haker, internet źródło: ShutterStock

Obywatel Rosji został skazany na 12 lat pozbawienia wolności za kradzież danych z ponad 160 mln kart kredytowych. 37-letni Władimir Drinkman został skazany w środę przez sędziego sądu federalnego w Camden (New Jersey) Jerome Simandle'a - podała agencja Reutera.

Drinkman został aresztowany w Holandii w czerwcu 2012 roku a następnie przekazany władzom Stanów Zjednoczonych w lutym 2015 roku. We wrześniu 2015 r. przyznał się, że planował dokonać oszustw telekomunikacyjnych i nielegalnie uzyskać dostęp do komputerów.

Inny rosyjski obywatel, który został aresztowany razem z Drinkmanem, 34-letni Dmitrij Smilianiec również przyznał się do wspólnego z Drinkmanem planowania oszustw komputerowych. Sąd zaliczył mu okres aresztowania na poczet kary.

Prokuratorzy amerykańscy stwierdzili, że Drinkman i Smilianiec byli częścią siatki hakerskiej już w 2003 roku. Obaj mężczyźni pomagali wtedy zainstalować tzw. sniffery zaprojektowane do monitorowania i kradzieży danych z sieci komputerowych firm finansowych.

Według śledczych oskarżeni wykorzystywali kilka komputerów do przechowywania i sprzedawania danych z kart kredytowych w cenie od 10 do 50 dolarów w zależności o kraju pochodzenia właściciela.

W wyniku działania przestępców banki i firmy wydające karty kredytowe poniosły straty, które wstępnie oszacowano na 312 mln dolarów amerykańskich. Śledczy ustalili, że w wyniku ataku szesnaście korporacji zostało zinfiltrowanych w tym m.in. Nasdaq OMX Group Inc, 7-Eleven, francuska sieć handlowa Carrefour, JC Penney CO, amerykańskie tanie linie lotnicze JetBlue Airways i Heartland Payment Systems Inc.

Na 13 kwietnia 2018 roku zaplanowano kolejne posiedzenie sądu, na którym zostanie ustalona wysokość odszkodowania na rzecz firm, które ucierpiały w wyniku działań hakerów.

Ambasada Federacji Rosyjskiej w Waszyngtonie poproszona o komentarz ws. wyroku wobec Władimira Drinkmana, ograniczyła się do "potępienia praktyki porywania Rosjan w krajach trzecich przez USA, co stoi w jaskrawej sprzeczności z rosyjsko-amerykańskimi umowami dwustronnymi o współpracy i wzajemnej pomocy w sprawach karnych". |

http://forsal.pl/swiat/usa/artykuly/1104.....ienia.html

_________________ Dzieje się krzywda dokonywana przez jednych na drugich.

|

|

|

Powrót do góry

|

|

|

|

|

Nie możesz pisać nowych tematów

Nie możesz odpowiadać w tematach

Nie możesz zmieniać swoich postów

Nie możesz usuwać swoich postów

Nie możesz głosować w ankietach

Nie możesz moderować swoich tematów

|

|

Forum CarderPlanet.com

Forum CarderPlanet.com

A hacker is selling login informaiton to 200 million Yahoo accounts. Credit: Michael Kan

A hacker is selling login informaiton to 200 million Yahoo accounts. Credit: Michael Kan